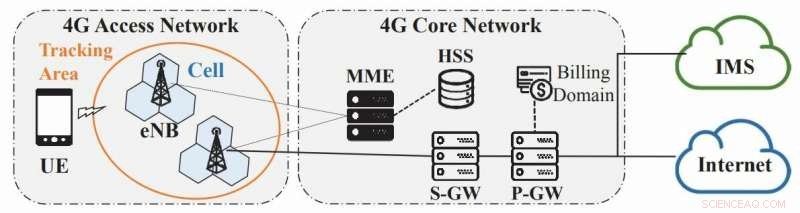

Architecture réseau LTE. Crédit :Hongil Kim et al.

Des chercheurs du Korea Advanced Institute of Science and Technology (KAIST) ont découvert 36 vulnérabilités dans les réseaux sans fil 4G LTE. Pourquoi l'agitation :même s'il y a tant de discussions prospectives sur la 5G de la prochaine vague, c'est encore la 4G qui est très utilisée dans le monde entier, par les réseaux mobiles et les utilisateurs.

LTE signifie évolution à long terme, une norme pour la communication sans fil à large bande pour les appareils mobiles. Une extension conviviale de ce dont il s'agit vient de T-Mobile, qui indique aux visiteurs de son site que LTE "vous permet de télécharger votre musique préférée, sites Internet, et vidéo très rapide, beaucoup plus rapide que vous ne le pouviez avec la technologie précédente."

La norme de communication sans fil 4G a accéléré les vitesses des réseaux pour les appareils tels que les téléphones, cahiers et tablettes.

Dans l'image plus grande, l'équipe KAIST a noté que les opérateurs de réseaux mobiles déploient agressivement l'infrastructure LTE; à partir de 2018, 600 opérateurs dans 200 pays ont déployé des réseaux LTE, avec plus de 3,2 milliards d'abonnés dans le monde.

Quant à l'Amérique du Nord, Caleb Chen dans Confidentialité Nouvelles en ligne faire savoir aux lecteurs que « LTE, ou évolution à long terme, est la façon dont la plupart des smartphones sont connectés à Internet – et avec 94 % des téléphones mobiles en Amérique du Nord connectés via LTE – les impacts de cette nouvelle découverte de sécurité sont pour le moins considérables. »

Ce ne sont même pas tant les mots "défauts" ou "vulnérabilités" qui ont attiré l'attention sur leurs découvertes, mais les chiffres, considérant qu'il y avait 36 vulnérabilités trouvées dans les réseaux mobiles explorés. Réellement, a déclaré Nicholas Fearn dans L'informatique , ils ont relevé 51 vulnérabilités mais 15 avaient déjà été détaillées, donc les nouveaux étaient au total 36.

Deux attributs clés de cette étude sont (1) l'ampleur des défauts identifiés et (2) la manière dont les chercheurs les ont trouvés, dit Fearne.

Fearn a déclaré qu'ils utilisaient une technique appelée fuzzing. Les auteurs ont écrit qu'ils avaient mis en place "un outil de test semi-automatisé" baptisé LTEFuzz, "en utilisant un logiciel LTE open source sur lequel l'utilisateur a un contrôle total." LTEFuzz génère et envoie des cas de test à un réseau cible, et classe les comportements problématiques en surveillant uniquement les journaux côté appareil.

Les constatations ont été classées en cinq types de vulnérabilité :Mauvaise gestion (1) de la procédure initiale non protégée, (2) demandes simples conçues, (3) les messages avec une protection d'intégrité invalide, (4) messages rejoués et (5) contournement de la procédure de sécurité.

Donc, quel impact une attaque peut-elle avoir en raison de vulnérabilités ? Réellement, la question devrait être ce qu'ils ne pouvaient pas faire. Les possibilités :« soit de refuser les services LTE aux utilisateurs légitimes, faux SMS, ou espionner/manipuler le trafic de données utilisateur, ", ont déclaré les chercheurs.

L'équipe a alerté les parties concernées des vulnérabilités nouvellement découvertes. Les détectives ne publieront pas publiquement l'outil LTEFuzz, car il peut faire des dégâts entre de mauvaises mains.

« Après avoir effectué les tests, nous avons également divulgué nos conclusions de manière responsable aux transporteurs et aux fournisseurs pour résoudre immédiatement tout problème. En ce qui concerne les vulnérabilités attribuées à des défauts de spécification, nous prévoyons de contacter les organismes de normalisation bientôt."

Dans leur étude, les auteurs ont écrit que "Nous prévoyons de publier LTEFuzz en privé pour ces opérateurs et fournisseurs dans un proche avenir."

Pierluigi Paganini, analyste de sécurité, a déclaré que les défauts résidaient à la fois "dans la conception et la mise en œuvre parmi les différents opérateurs et fournisseurs d'appareils".

Le document de l'équipe KAIST s'intitule "Touching the Untouchables:Dynamic Security Analysis of the LTE Control Plane". Les rapports ont indiqué que le document serait présenté en mai au Symposium de l'IEEE sur la sécurité et la confidentialité.

Ne le tords pas, toutefois; l'équipe n'a pas inventé le fuzzing; ils l'ont plutôt appliqué avec succès à leurs besoins de recherche. Catalin Cimpanu dans ZDNet a fourni un peu d'histoire en examinant comment ils ont découvert le grand nombre de défauts grâce au fuzzing.

Cette, il a dit, est "une méthode de test de code qui entre une grande quantité de données aléatoires dans une application et analyse la sortie pour les anomalies, lequel, à son tour, donner aux développeurs un indice sur la présence de bogues possibles. » Alors que le fuzzing est utilisé depuis des années, les scénarios impliquaient des logiciels de bureau et de serveur, mais "rarement pour tout le reste".

© 2019 Réseau Science X