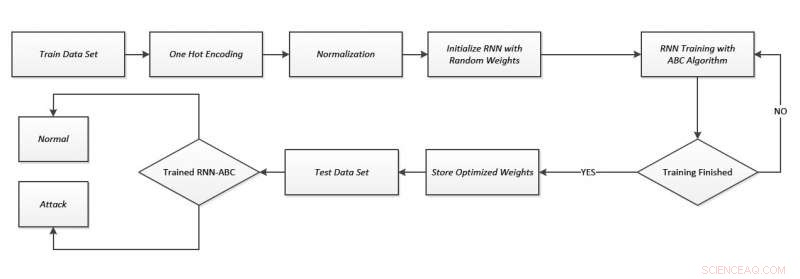

Un chiffre expliquant le fonctionnement de la méthode RNN-ABC proposée par les chercheurs. Crédit :Qureshi et al.

Dans les années récentes, les nouvelles avancées technologiques ont conduit à un nombre croissant d'appareils, allant d'ordinateurs plus conventionnels à d'autres gadgets et appareils électroménagers intelligents, communiquer et partager des données entre eux. Malgré ses avantages, cette interconnexion croissante entre les appareils, connu sous le nom d'Internet des objets (IoT), pose de graves menaces pour la sécurité.

En réalité, à mesure que de plus en plus d'appareils partagent des données sur Internet, ces données sont exposées à des cyberattaques, qui deviennent de plus en plus fréquentes et sophistiquées. Trois types d'attaques actuellement considérées comme les plus grandes menaces pour les appareils IoT sont le déni de service (DoS), attaques de type man-in-the-middle et SQL.

Conscient des risques liés à l'augmentation continue des appareils IoT, une équipe de chercheurs de l'université calédonienne de Glasgow et de l'université COMSATS au Pakistan a récemment développé un nouveau programme qui pourrait aider à protéger les informations sensibles partagées sur Internet. Ce schéma de détection d'intrusion, décrit dans un article présenté à la conférence 2019 de l'IEEE sur les technologies émergentes en Chine (UCET), est basé sur un algorithme de colonie d'abeilles artificielles (ABC) et un réseau neuronal aléatoire (RNN).

Un algorithme ABC est une technique d'optimisation de l'intelligence en essaim largement utilisée dans la recherche en intelligence artificielle (IA), qui simule le comportement de recherche de nourriture des abeilles mellifères pour résoudre des problèmes pratiques et informatiques. Un réseau de neurones aléatoires (RNN), d'autre part, est une classe de modèles d'apprentissage automatique inspirés du comportement des réseaux de neurones biologiques dans le cerveau humain.

"Dans ce document, un schéma de détection d'intrusion basé sur des anomalies est proposé qui peut protéger les informations sensibles et détecter de nouvelles cyberattaques, ", ont écrit les chercheurs dans leur article. "L'algorithme de colonie d'abeilles artificielles (ABC) est utilisé pour entraîner le système basé sur un réseau neuronal aléatoire (RNN) (RNN-ABC)".

Les chercheurs ont formé leur schéma de détection d'intrusion RNN-ABC sur l'ensemble de données NSL-KDD Train+. NSL-KDD est un jeu de données utilisé pour entraîner des algorithmes à détecter les cyberattaques, qui contient une grande quantité de données d'enregistrement de trafic Internet.

Après avoir formé leur modèle RNN-ABC sur les données de trafic Internet, les chercheurs ont effectué une série de tests pour évaluer ses performances dans l'identification et la classification des cyberattaques. Leurs conclusions sont très prometteuses, car leur système était capable de classer les nouvelles attaques avec une précision remarquable de 91,65 %.

En outre, l'équipe a comparé le nouveau modèle avec un système de détection d'intrusion existant basé sur un perceptron multijoueur hybride (MLP), un type de réseau de neurones artificiels (ANN) formé à l'aide d'une technique d'apprentissage supervisé connue sous le nom de rétropropagation. Remarquablement, ils ont constaté que le schéma RNN-ABC surclassait significativement la technique MLP, car il s'est mieux généralisé sur les nouvelles données.

De façon intéressante, les chercheurs ont observé que la précision de leur schéma dans la classification des cyberattaques était plus grande lorsque la taille de la colonie de sa composante d'intelligence de l'essaim ABC était plus grande, Donc, quand plus "d'abeilles artificielles" ont contribué à l'optimisation du modèle. À l'avenir, leur méthode de détection d'intrusion RNN-ABC pourrait être utilisée pour développer des outils plus efficaces pour identifier les cyberattaques sur une variété d'appareils connectés à Internet, en fin de compte améliorer la sécurité des réseaux IoT.

© 2019 Réseau Science X