Crédit :AdaptiveMobile Security

Problème dans le domaine de la sécurité des smartphones :il existe un intrus indépendant de la plate-forme :il peut recenser les victimes quel que soit le matériel ou les logiciels sur lesquels les victimes s'appuient. Simjacker est le nom de l'exploit. L'équipe qui l'a repéré est d'AdaptiveMobile Security.

Il s'agit d'une société de sécurité des cyber-télécoms basée à Dublin dans le domaine des "services de réponse aux menaces contre les cybermenaces actuelles et futures pour protéger les réseaux, nations et les abonnés mobiles individuels.

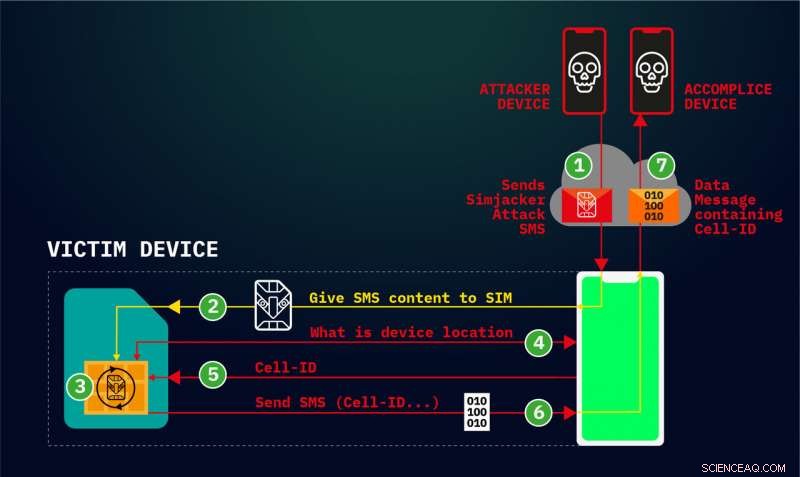

Les chercheurs ont découvert que la vulnérabilité était liée à une technologie intégrée aux cartes SIM. Hackers, ils ont dit, exploitaient une faille afin de suivre les emplacements des téléphones portables.

Les chercheurs ont dit qu'il était même possible que, en plus du suivi, ils pourraient commettre d'autres types de méfaits.

Pensez à un grand réveil. La société a déclaré que Simjacker avait été "exploitée davantage pour effectuer de nombreux autres types d'attaques contre des individus et des opérateurs de téléphonie mobile, telles que la fraude, appels frauduleux, fuite d'informations, déni de service et espionnage."

Mais pourquoi l'appellent-ils Simjacker ? Le nom vient de la conclusion selon laquelle (1) il s'agit de détourner des cartes SIM et (2) menacer les utilisateurs de téléphones portables.

Les informations utilisateur sont extraites des opérateurs vulnérables, récupérés à l'aide de messages SMS malveillants.

Qui pourrait être derrière Simjacker ? L'entreprise pense qu'il est probable que « ces attaques proviennent d'une société de surveillance qui travaille avec les gouvernements, suivre et surveiller les individus; contournant la protection de signalisation existante."

Les opérateurs mobiles ainsi que les abonnés devraient être concernés. Cathal Mc Daid, le CTO de l'entreprise, considéraient Simjacker comme représentant un danger évident pour eux et "potentiellement l'attaque la plus sophistiquée jamais vue sur les principaux réseaux mobiles".

Quelle était la base de leurs découvertes ? Ars Technica 's Dan Goodin a signalé qu'ils avaient observé la faille dans de nombreuses marques d'appareils de fabricants qui avaient été ciblées avec succès. Tel que? Goodin a déclaré que les noms comprenaient Apple, ZTE, Motorola, Samsung, Google, Huawei.

Ne blâmez pas le téléphone, bien que; le problème concerne la carte, pas le téléphone. Ryan Whitwam dans Technologie extrême :"... les messages incluent un package d'instructions Sim Toolkit caché qui interagit avec le navigateur S@T. C'est une application résidant sur la carte SIM à l'intérieur de nombreux téléphones, pas sur le téléphone lui-même. Par conséquent, aucune des fonctionnalités de sécurité d'Android ou d'iOS ne peut bloquer l'attaque."

Les chercheurs ont révélé la faille à l'association GSM (GSMA) et SIMalliance. Pourquoi ces deux groupes ? Les deux supervisent les opérateurs mobiles et souhaitent améliorer la sécurité des services mobiles.

Le site de la GSMA a déclaré :« Notre objectif est d'analyser le paysage des menaces de l'industrie et de fournir des informations qui permettent à nos membres de protéger l'écosystème mobile. Le site de l'alliance SIM a déclaré :« Les membres de SIMalliance représentent 80% du marché mondial des cartes SIM. A ce titre, les membres de la SIMalliance sont chargés de fournir la plate-forme de livraison d'applications sécurisées la plus largement distribuée au monde (UICC/SIM/USIM)."

Qu'en pensent les experts en sécurité extérieurs au groupe Dublin ? Une réaction trop dramatique à une faille de sécurité ? Goodin dans Ars Technica s'est tourné vers un expert en sécurité mobile et le PDG de la société de sécurité Trail of Bits, Dan Guido, qui était d'accord. Plutot mauvais, il a dit. "Cette attaque est indépendante de la plate-forme, affecte presque tous les téléphones, et il n'y a pas grand-chose que quelqu'un d'autre que votre portable puisse faire à ce sujet."

Goodin a proposé cette conclusion :« Le rapport de jeudi signifie que, jusqu'à ce que les opérateurs mettent en œuvre les recommandations SIMalliance, les pirates informatiques ont une autre technique furtive qui était auparavant négligée."

Voici les recommandations de ce groupe :« La SIMalliance recommande de mettre en place une sécurité pour les messages push S@T. Cette sécurité peut être introduite à deux niveaux différents :1. Au niveau du réseau, un filtrage peut être mis en place pour intercepter et bloquer les SMS binaires illégitimes 2. Au niveau de la carte SIM, le niveau de sécurité minimum - MSL - attaché au navigateur S@T en mode push peut forcer la somme de contrôle cryptographique + le cryptage (MSL =0x06 au moins). Dans les cas où la rediffusion de messages légitimes pourrait entraîner des effets indésirables, MSL avec somme de contrôle cryptographique + chiffrement et antirelecture. Le compteur est recommandé (par exemple 0x16)."

Traduction :"SIMalliance, Pour sa part, a lancé de nouvelles recommandations aux opérateurs de téléphonie mobile, " a déclaré Ravie Lakshmanan dans TNW, « mettre en œuvre une sécurité supplémentaire pour les messages push S@T en filtrant ces SMS binaires illégitimes. »

(TNW a expliqué ce qu'est S@T - abréviation de SIMalliance Toolbox Browser - "un micronavigateur (alias navigateur mobile) conçu pour être utilisé sur les appareils mobiles, en particulier sur les téléphones prenant en charge le protocole d'application sans fil (WAP), une norme commune pour accéder à Internet depuis le début des années 2000.")

Et après?

"Maintenant que cette vulnérabilité a été révélée, nous nous attendons à ce que les auteurs d'exploits et d'autres acteurs malveillants essaient de faire évoluer ces attaques dans d'autres domaines, ", a déclaré McDaid dans le communiqué de presse.

Cathal Mc Daid présentera Simjacker à la conférence Virus Bulletin à Londres le mois prochain. Comme le nom le suggère, l'événement se concentre sur les renseignements sur les menaces.

© 2019 Réseau Science X