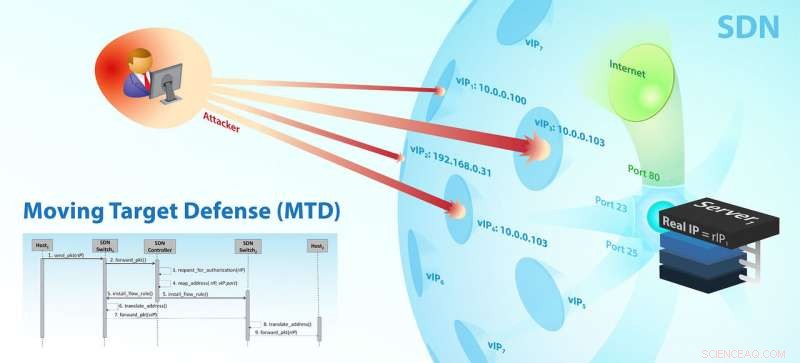

Avec la défense de cible mobile, l'incertitude est accrue et confond l'adversaire, qui doit dépenser plus de ressources, tels que le temps et/ou la puissance de calcul, pour découvrir les vulnérabilités d'un système cible. Crédit :armée américaine

Une équipe de chercheurs du U.S. Army Research Laboratory, l'Université de Canterbury en Nouvelle-Zélande et l'Institut des sciences et technologies de Gwangju en République de Corée ont fait un pas vers le développement de techniques de défense contre les cibles mobiles dans des réseaux définis par logiciel. Il s'agit d'un sujet de recherche exigeant en matière de cybersécurité, ont dit les scientifiques.

Cette collaboration est née des efforts des chercheurs de l'ARL, le Dr Jin-Hee Cho (maintenant à Virginia Tech dans le département d'informatique), Le Dr Terrence J. Moore et le Dr Frederica Nelson s'adressent aux chercheurs des régions Asie-Pacifique par le biais du programme de collaboration international administré par le U.S. Army International Technology Center-Pacific.

Les cyberattaques sur les systèmes informatiques sont de plus en plus courantes. Toute entreprise disposant d'informations sur un système informatique connecté à Internet pourrait être victime de quelqu'un ou d'un groupe qui souhaite voler ou détruire les données de l'entreprise pour son propre usage, ou contre rançon.

Ceci est possible en raison de la façon dont Internet est configuré, les chercheurs ont dit. Pour accéder au contenu d'un site Web, un ordinateur doit savoir où demander l'information. Les sites Web ont une adresse, ce qu'on appelle un protocole Internet, ou IP, adresse; cependant, ceux-ci ne sont pas seulement utilisés pour les sites Web. Chaque ordinateur connecté à Internet a une adresse IP.

Les cyber-attaquants ont le temps de découvrir les adresses IP des ordinateurs qui, selon eux, pourraient contenir des informations précieuses et de les attaquer à l'aide d'un code plus communément appelé virus ou vers informatiques.

Si l'ordinateur ou le système attaqué dispose d'un système de sécurité, tel qu'un pare-feu ou un logiciel antivirus, il pourrait être capable de reconnaître un code comme étant mauvais et de s'empêcher d'être infecté.

Ce que font les cyber-attaquants, c'est de modifier légèrement leur mauvais code afin qu'il ne soit pas reconnu tant que le système de sécurité de l'ordinateur n'est pas mis à jour ou corrigé.

Essentiellement, la réponse défensive typique à ces attaques est passive, les chercheurs ont dit. Les assaillants ont le temps de se préparer, planifier et exécuter leurs attaques, alors que les victimes potentielles ne réagissent qu'après qu'un intrus s'est introduit dans un système informatique.

Récemment, un nouveau type de défense proactive est envisagé pour protéger les informations importantes dans les systèmes informatiques. Cette approche est connue sous le nom de défense contre les cibles mobiles, ou MTD.

"Le concept de MTD a été introduit dans le but d'augmenter la confusion ou l'incertitude de l'adversaire en modifiant dynamiquement la surface d'attaque, qui se compose des vulnérabilités atteignables et exploitables, " a déclaré Cho. " Le MTD peut rendre inutile l'intelligence de l'adversaire obtenue lors d'une surveillance précédente et, par conséquent, entraîner de mauvaises décisions d'attaque. "

L'idée de base telle qu'elle s'applique aux adresses IP sur les réseaux informatiques est la suivante :changez l'adresse IP de l'ordinateur assez fréquemment pour que l'attaquant perde de vue où se trouve sa victime; cependant, cela peut coûter cher, l'approche adoptée par les chercheurs dans le cadre de la collaboration ici utilise ce que l'on appelle la mise en réseau définie par logiciel.

Cela permet aux ordinateurs de garder leurs vraies adresses IP fixes, mais les masque du reste d'Internet avec des adresses IP virtuelles qui changent fréquemment.

Moore a ajouté que, comme le suggère l'adage, il est plus difficile de toucher une cible en mouvement.

" MTD augmente l'incertitude et confond l'adversaire, comme le temps n'est plus un avantage, " dit Moore. " L'adversaire doit dépenser plus de ressources, tels que le temps et/ou la puissance de calcul, découvrir les vulnérabilités d'un système cible, mais éprouvera plus de difficultés à exploiter les vulnérabilités trouvées dans le passé, car leur emplacement ou leur accessibilité change constamment."

Selon le professeur Hyuk Lim du GIST en République de Corée, cette approche de défense proactive fournit des services de défense avant que les attaquants ne pénètrent dans un système cible.

"Prendre des mesures de manière proactive nécessite des frais généraux supplémentaires pour ajouter une autre couche de force de défense, " dit Kim. " Par conséquent, le déploiement des mécanismes proactifs de défense et de sécurité n'est pas gratuit, mais apporte un coût car le système doit constamment changer la surface d'attaque comme les adresses IP. Ce coût peut être atténué dans une certaine mesure en tirant parti de la technologie appelée « Software-Defined Networking ». La technologie SDN offre une gestion programmatique et dynamique très efficace de la politique réseau en supprimant le contrôle du réseau des appareils individuels d'un réseau vers un contrôleur centralisé. La configuration du réseau peut être définie par le contrôleur SDN, permettant des opérations de réseau plus fiables et réactives dans des conditions variables."

Nelson a expliqué la raison pour laquelle ces techniques MTD basées sur le SDN sont essentielles pour soutenir la vision de l'armée et des combattants.

"La technologie clé des techniques MTD basées sur le SDN, en cours de développement par l'équipe de recherche, est très pertinent pour soutenir l'exécution de la mission des combattants en déjouant de manière proactive les attaques potentielles, qui peut protéger le système de défense afin que les combattants puissent exécuter correctement la mission en présence de très dynamique, des adversaires hostiles et innovants dans des environnements tactiques contestés, ", a déclaré Nelson.

L'équipe UC en Nouvelle-Zélande a dirigé l'effort de développement de la technologie MTD appelée multiplexage IP virtuel aléatoire flexible, à savoir FRVM.

« À la FRVM, tandis que l'adresse IP réelle d'un serveur-hôte reste inchangée mais reste cachée, une adresse IP virtuelle du serveur-hôte continue d'être modifiée de manière aléatoire et périodique là où le mappage/remappage IP (c'est-à-dire, appelé multiplexage/démultiplexage) est réalisé par un contrôleur SDN, " a déclaré Dilli P. Sharma, doctorant dans le groupe de recherche sur la cybersécurité du professeur DongSeong Kim à l'UC, Nouvelle-Zélande. "Cela oblige effectivement l'adversaire à jouer l'équivalent d'un jeu de coquille honnête. Cependant, au lieu de deviner parmi trois shells (adresses IP) pour trouver un petit pois (un service réseau en cours d'exécution), l'adversaire doit deviner parmi 65, 536 obus, espace d'adressage donné2^16. Ce protocole MTD est nouveau car il offre une grande flexibilité pour avoir plusieurs, Aléatoire, adresses IP variant dans le temps dans un hôte, ce qui implique que l'adversaire aura besoin de plus de temps pour découvrir une adresse IP de l'hôte cible."

Dans cette recherche, l'équipe a formulé l'architecture et les protocoles de communication pour le MTD basé sur le (dé)multiplexage IP proposé à appliquer dans les environnements SDN.

L'équipe a également validé l'efficacité de la FRVM à divers degrés d'attaques par balayage en termes de probabilité de réussite de l'attaque.

Les résultats préliminaires évaluant la FRVM ont été présentés à la 17e conférence internationale de l'Institute of Electrical and Electronics Engineers sur la confiance, Sécurité et confidentialité dans l'informatique et les communications, ou TrustCom'18, tenue à New York en août.

« Notre prochaine étape consiste à étudier le compromis dans la FRVM entre les deux objectifs contradictoires de sécurité et de performance du système, comme la défense proactive peut introduire des effets négatifs lors de l'exécution des techniques MTD tout en améliorant la sécurité, ", a déclaré Kim.