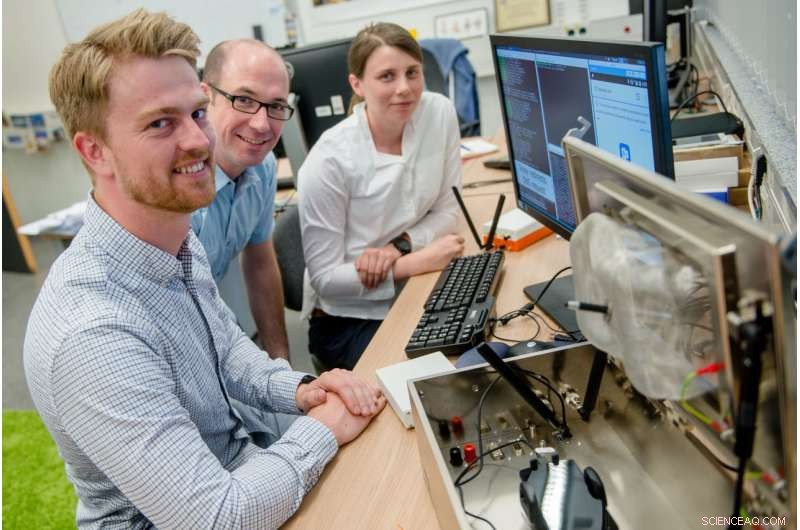

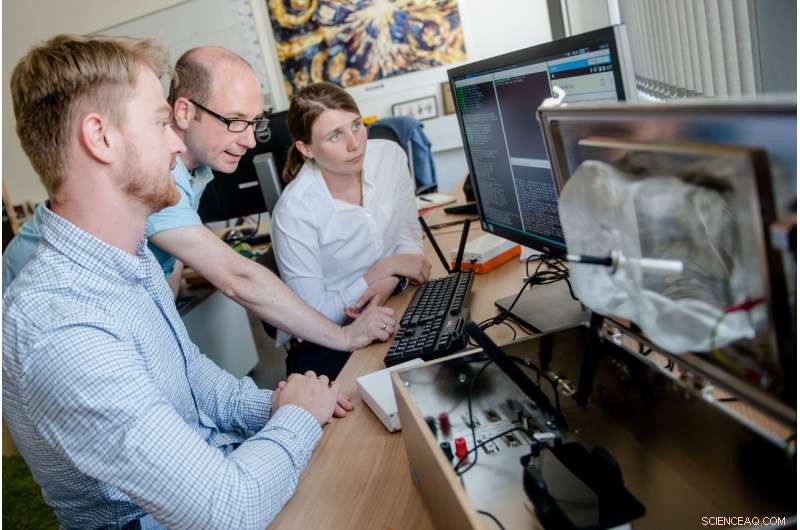

David Rupprecht, Thorsten Holz et Katharina Kohls (de gauche à droite) utilisent des radios définies par logiciel afin de tester les attaques sur le réseau LTE dans des conditions de laboratoire. Crédit : RUB, Marquard

En abusant des failles de sécurité de la norme de téléphonie mobile LTE, les attaquants sont capables d'identifier les pages Web visitées par un utilisateur et de le rediriger vers un site Web frauduleux. C'est le résultat d'une étude menée par des experts en sécurité de l'Institut Horst Görtz de la Ruhr-Universität Bochum. Tous les appareils utilisant LTE, également appelée 4G, sont affectés, c'est-à-dire presque tous les téléphones portables et tablettes, ainsi que certains appareils ménagers connectés au réseau. Les faiblesses sont impossibles à combler; et ils sont également toujours présents dans la future norme de téléphonie mobile 5G, dont la normalisation est actuellement en cours. Toujours, le problème peut être résolu à l'aide d'autres mécanismes de sécurité dans les navigateurs ou les applications.

Les résultats ont été publiés par David Rupprecht, Katharina Kohls, Prof Dr. Thorsten Holz et Prof. Dr. Christina Pöpper sur le site https://aLTEr-Attack.net.

Rediriger les utilisateurs vers de mauvais sites Web

La charge utile transmise via LTE est cryptée, mais son intégrité n'est pas vérifiée. "Un attaquant peut altérer le flux de données chiffré et rediriger les messages vers son propre serveur sans alerter l'utilisateur, " explique David Rupprecht. Pour ce faire, l'attaquant doit se trouver à proximité du téléphone portable qu'il cible. À l'aide d'un équipement spécial, il intercepte la communication entre le téléphone et la station de base et redirige l'utilisateur vers un faux site Web en modifiant les messages. Sur ce site Web, l'attaquant peut alors effectuer toutes les actions qu'il choisit, y compris la surveillance des mots de passe au fur et à mesure qu'ils sont saisis.

« Les sites Web et les applications qui déploient le protocole de sécurité HTTPS dans la configuration correcte offrent une protection adéquate contre le reroutage, " dit Rupprecht. Ils alertent l'utilisateur chaque fois qu'il est sur le point d'être redirigé vers une fausse page. Cependant, il n'est pas possible d'empêcher un attaquant de surveiller certaines informations et activités effectuées sur le téléphone mobile, par exemple l'identité de l'utilisateur et les sites Web qu'il consulte.

Les chercheurs de Bochum ont démontré que le modèle de trafic seul, c'est-à-dire le volume de charge utile envoyé par un téléphone au cours d'une période de temps spécifique - donne une indication des sites Web consultés par l'utilisateur. Pour accéder à ces informations, l'attaquant n'a pas à intercepter activement la communication entre le téléphone mobile et la station de base ; plutôt, un simple enregistrement passif des métadonnées transmises fait l'affaire.

David Rupprecht, Thorsten Holz et Katharina Kohls (de gauche à droite) utilisent des radios définies par logiciel afin de tester les attaques sur le réseau LTE dans des conditions de laboratoire. Crédit : RUB, Marquard

Équipement standard suffisant pour mener des attaques

Les attaques décrites ci-dessus peuvent être menées à l'aide d'équipements disponibles dans le commerce qui peuvent être achetés au prix d'environ 4, 000 euros. Dans leurs expériences, les chercheurs ont utilisé un PC et deux radios dites définies par logiciel qui permettent l'envoi et la réception de signaux LTE. L'un des appareils prétend que le téléphone est un réseau de téléphonie mobile ; l'autre prétend que le vrai réseau de téléphonie mobile est le téléphone. Ainsi, le système est capable de modifier des données spécifiques, tout en transmettant la majeure partie des données inchangées. Selon l'équipement, l'attaquant peut garder la distance de plusieurs centaines de mètres du téléphone ciblé pendant l'attaque.

"Les documentations LTE ont montré qu'une protection d'intégrité qui empêcherait les attaques a été délibérément omise, " dit Thorsten Holz. La raison :Afin de mettre en œuvre la mesure de sécurité, quatre octets supplémentaires devraient être attachés à chaque charge utile. « La transmission de données serait devenue coûteuse pour les opérateurs de réseaux, et donc la protection de l'intégrité a été considérée comme consommable, " poursuit Holz.

Dans la prochaine norme de téléphonie mobile 5G, la protection générale de l'intégrité n'est pas prévue à l'heure actuelle. Les développeurs devraient configurer correctement les appareils pour que la protection devienne efficace. Les chercheurs préconisent de combler par défaut la faille de sécurité dans la nouvelle norme de téléphonie mobile.

L'équipe va présenter la faille de sécurité au Symposium IEEE sur la sécurité et la confidentialité qui aura lieu à San Francisco en mai 2019. L'étude a été menée sous l'égide du projet Bercom, abréviation de « Plan directeur pour une plate-forme de système paneuropéenne pour des infrastructures critiques résilientes ».