Crédit :Shutterstock

Nous utilisons des appareils connectés à Internet pour accéder à nos comptes bancaires, faire fonctionner nos systèmes de transport, communiquer avec nos collègues, écouter de la musique, entreprendre des tâches commercialement sensibles et commander des pizzas. La sécurité numérique fait partie intégrante de nos vies, tous les jours.

Et à mesure que nos systèmes informatiques deviennent plus complexes, le potentiel de vulnérabilités augmente. De plus en plus d'organisations sont piratées, entraînant des pertes financières, des chaînes d'approvisionnement interrompues et des usurpations d'identité.

La meilleure pratique actuelle en matière d'architecture technologique sécurisée utilisée par les grandes entreprises et organisations est une approche "zéro confiance". En d'autres termes, aucune personne ou système n'est digne de confiance et chaque interaction est vérifiée par une entité centrale.

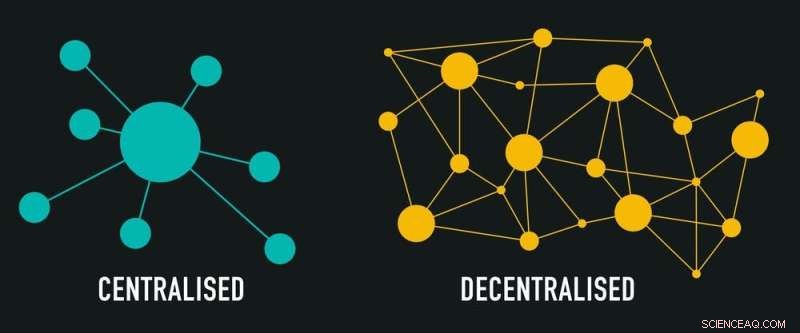

Malheureusement, une confiance absolue est alors placée dans le système de vérification utilisé. Ainsi, la violation de ce système donne à un attaquant les clés du royaume. Pour résoudre ce problème, la "décentralisation" est un nouveau paradigme qui supprime tout point unique de vulnérabilité.

Notre travail étudie et développe les algorithmes nécessaires pour mettre en place un système de vérification décentralisé efficace. Nous espérons que nos efforts contribueront à protéger les identités numériques et à renforcer la sécurité des processus de vérification sur lesquels nous sommes nombreux à compter.

Ne faites jamais confiance, vérifiez toujours

Un système Zero Trust implémente la vérification à chaque étape possible. Chaque utilisateur est vérifié et chaque action qu'il entreprend est également vérifiée avant la mise en œuvre.

L'adoption de cette approche est considérée comme si importante que le président américain Joe Biden a pris l'année dernière un décret exigeant que toutes les organisations du gouvernement fédéral américain adoptent une architecture de confiance zéro. De nombreuses organisations commerciales emboîtent le pas.

Cependant, dans un environnement de confiance zéro, une confiance absolue est (contre-intuitivement) placée dans le système de validation et de vérification, qui dans la plupart des cas est un système de gestion des identités et des accès (IAM). Cela crée une seule entité de confiance qui, en cas de violation, donne un accès libre à l'ensemble des systèmes de l'organisation.

Un attaquant peut utiliser les informations d'identification volées d'un utilisateur (comme un nom d'utilisateur et un mot de passe) pour se faire passer pour cet utilisateur et faire tout ce qu'il est autorisé à faire, qu'il s'agisse d'ouvrir des portes, d'autoriser certains paiements ou de copier des données sensibles.

La décentralisation (le même concept qui sous-tend la blockchain) fait référence à un transfert d'autorité au sein d'un système, d'un point central de contrôle, à plusieurs entités différentes. Crédit :Shutterstock

Cependant, si un attaquant parvient à accéder à l'ensemble du système IAM, il peut faire tout ce dont le système est capable. Par exemple, ils peuvent s'attribuer l'autorité sur l'ensemble de la masse salariale.

En janvier, la société de gestion d'identité Okta a été piratée. Okta est un service d'authentification unique qui permet aux employés d'une entreprise d'avoir un mot de passe pour tous les systèmes de l'entreprise (car les grandes entreprises utilisent souvent plusieurs systèmes, chacun nécessitant des identifiants de connexion différents).

Lorsque Okta a été piraté, les grandes entreprises qui utilisent leurs services, y compris FedEx, craignaient que leurs comptes ne soient compromis. L'attaquant a accédé à certaines données, mais n'a pris le contrôle d'aucun compte.

Décentraliser la confiance

Dans nos derniers travaux, nous avons affiné et validé des algorithmes pouvant être utilisés pour créer un système de vérification décentralisé, ce qui rendrait le piratage beaucoup plus difficile. Notre collaborateur industriel, TIDE, a développé un système prototype utilisant les algorithmes validés.

Actuellement, lorsqu'un utilisateur crée un compte sur un système IAM, il choisit un mot de passe que le système doit chiffrer et stocker pour une utilisation ultérieure. Mais même sous une forme cryptée, les mots de passe stockés sont des cibles intéressantes. Et bien que l'authentification multifacteur soit utile pour confirmer l'identité d'un utilisateur, elle peut être contournée.

Si les mots de passe pouvaient être vérifiés sans avoir à être stockés de cette manière, les attaquants n'auraient plus de cible claire. C'est là qu'intervient la décentralisation.

Au lieu de faire confiance à une seule entité centrale, la décentralisation fait confiance au réseau dans son ensemble, et ce réseau peut exister en dehors du système IAM qui l'utilise. La structure mathématique des algorithmes qui sous-tendent l'autorité décentralisée garantit qu'aucun nœud unique ne peut agir seul.

De plus, chaque nœud du réseau peut être exploité par une organisation d'exploitation indépendante, telle qu'une banque, une entreprise de télécommunications ou des services gouvernementaux. Ainsi, voler un seul secret nécessiterait de pirater plusieurs nœuds indépendants.

Même en cas de violation du système IAM, l'attaquant n'aurait accès qu'à certaines données utilisateur, et non à l'ensemble du système. Et pour s'attribuer l'autorité sur l'ensemble de l'organisation, ils auraient besoin de violer une combinaison de 14 nœuds fonctionnant indépendamment. Ce n'est pas impossible, mais c'est beaucoup plus difficile.

Mais de belles mathématiques et des algorithmes vérifiés ne suffisent toujours pas à créer un système utilisable. Il reste encore du travail à faire avant de pouvoir faire passer l'autorité décentralisée d'un concept à un réseau fonctionnel qui assurera la sécurité de nos comptes.