Crédit :Confiant

À ce moment, les nouvelles ont fait des mots comme des insectes, virus et malwares familiers et par tous les moyens fréquents, alors que les utilisateurs d'ordinateurs se démènent pour s'auto-éduquer sur la façon d'éviter d'être victimes d'une série d'invasions de sécurité.

Désormais, les « malvertiseurs » peuvent être ajoutés à la liste des malfaiteurs qui gardent les observateurs de sécurité sur leurs gardes. Ars Technica le titre de était un bon exemple. "Les malvertiseurs ciblent les utilisateurs de Mac avec du code stéganographique caché dans l'image." Le codage HTML5 a aidé les publicités malveillantes à éviter les scanners. Eliya Stein de Confiant a expliqué ce à quoi nous sommes confrontés maintenant. Selon le blog Confiant, ce sont Confiant et Malwarebytes qui ont repéré cette charge utile publicitaire basée sur la stéganographie.

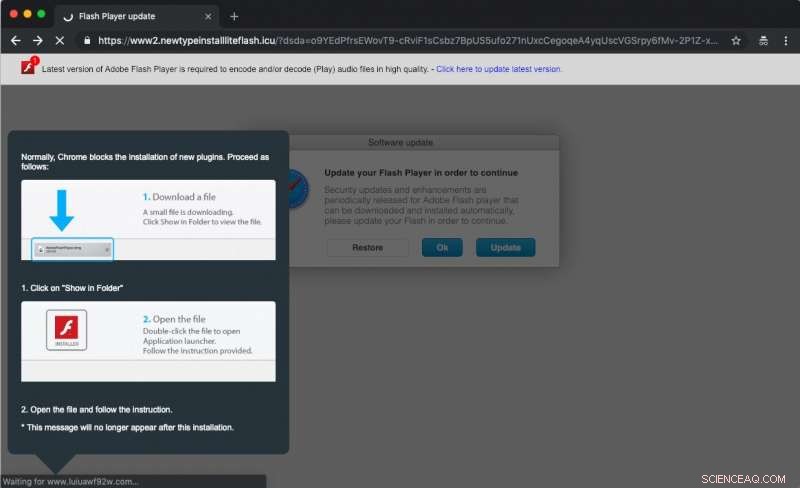

Confiant a nommé la charge utile VeryMal. Confiant a signalé des publicités affichées effrontément sous le couvert de mises à jour Flash et de logiciels de réparation de PC.

Shaun Nichols dans Le registre a présenté le problème comme "une opération de publicité malveillante qui se propage à travers des images publicitaires empoisonnées".

Dan Goodin dans Ars Technica a rapporté qu'« un blitz de deux jours se déclenchait jusqu'à 5 millions de fois par jour. Au cœur de la tempête se trouvait « du JavaScript hautement camouflé caché dans des images pour installer un cheval de Troie sur les Mac des visiteurs ».

Ionut Ilascu dans BipOrdinateur de même, Confiant a déclaré que cette récente campagne VeryMal "a duré deux jours entre le 11 et le 13 janvier, et ne ciblait que les visiteurs américains."

Les exploits sournois profitaient d'une vulnérabilité JavaScript sur les Mac pour rediriger les navigateurs vers un site "où vous avez la possibilité d'installer une 'mise à jour' Flash. Il semble avoir été le plus actif entre le 11 et le 13 janvier, mais les preuves suggèrent qu'il était actif depuis décembre, " mentionné Point de vue PC .

BipOrdinateur a rapporté:"Une analyse d'Adam Thomas de Malwarebytes montre que la mise à jour bidon est un programme d'installation de logiciel publicitaire macOS connu sous le nom de Shlayer."

Les rapports ont indiqué qu'il s'agissait d'une charge utile publicitaire basée sur la stéganographie lançant un cheval de Troie Shlayer sur les personnes utilisant des Mac.

Cheval de Troie Shlayer ? Vous avez peut-être lu à ce sujet l'année dernière lorsque les chercheurs ont découvert OSX/Shlayer, Malware Mac. Dans un blog sur la sécurité l'année dernière, Josué Long, un analyste sécurité chez Intego, dit alors que les logiciels malveillants déguisés en mise à jour d'Adobe Flash Player n'étaient pas nouveaux, certaines incarnations de faux installateurs de Flash Player avaient une méthode de téléchargement de contenu supplémentaire.

Stein a répondu à la question d'un lecteur :« Afin d'être infecté par le malware, vous deviez avoir vu une annonce de la campagne de l'attaquant. Tous ceux qui voient l'annonce ne sont pas redirigés vers le programme d'installation du malware, mais les quelques-uns qui correspondent au moule de ce que recherche l'attaquant le feront."

Entre temps, le site Confiant a fourni un aperçu qui donne à réfléchir des effets des maladverters sur les affaires. Que se passe-t-il en raison de ces impressions malveillantes ? Le blog Confient a examiné l'impact.

"Vous avez l'éditeur qui perd de l'argent directement à cause des sessions utilisateur interrompues, et perd de l'argent futur en raison de l'utilisation accrue du blocage des publicités et de la perte de confiance des utilisateurs. Il y a les échanges d'annonces qui ont vu leur accès à l'inventaire coupé pendant qu'ils luttaient contre l'infection et qui ont vu certains éditeurs retirer leur inventaire de façon permanente. Les annonceurs seront touchés par la fraude publicitaire résultant des appareils infectés. Et ne négligeons pas l'utilisateur, qui a maintenant un appareil infecté."

Confiant a comparé l'impact des coûts pour un pic du 11 janvier totalisant plus de 1,2 million de dollars.

Vous recherchez une estimation à plus long terme du code malveillant caché dans les images publicitaires ? Catalin Cimpanu dans ZDNet a noté un rapport GeoEdge de novembre dernier :Un code malveillant caché dans les images publicitaires a causé des pertes financières aux réseaux publicitaires estimées à environ 1,13 milliard de dollars en 2018.

© 2019 Réseau Science X