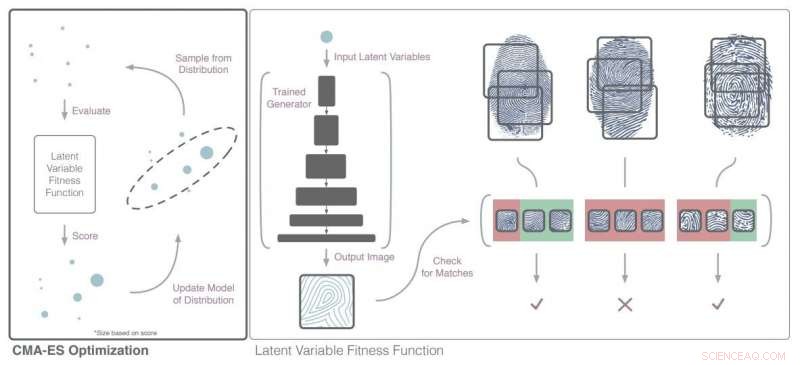

Évolution de la variable latente avec un réseau formé. Sur la gauche se trouve un aperçu de haut niveau de CMA-ES et la boîte sur la droite montre comment les variables latentes sont évaluées. Crédit :arXiv :1705.07386 [cs.CV] https://arxiv.org/abs/1705.07386

Nouvelles des systèmes biométriques :les fausses empreintes digitales peuvent imiter les vraies. Un réseau de neurones a réussi à extraire de fausses empreintes digitales, ces mêmes empreintes digitales conçues pour fonctionner comme des clés principales pour votre identification.

Le travail est par des chercheurs, et ils ont présenté leur article lors d'une conférence sur la sécurité biométrique à Los Angeles. "DeepMasterPrints : Generating MasterPrints for Dictionary Attacks via Latent Variable Evolution" est disponible sur le serveur arXiv. Presque toutes les affiliations d'auteurs proviennent de l'Université de New York avec une autre affiliation de la Michigan State University. NVIDIA a fait don de processeurs pour leurs recherches.

Au cœur de leurs recherches se trouve une technique d'apprentissage automatique, DeepMasterPrints, c'est ce que sont les fausses impressions. Les chercheurs ont écrit que « des expériences avec trois différents matcheurs d'empreintes digitales et deux ensembles de données différents montrent que la méthode est robuste et ne dépend pas des artefacts d'un matcheur d'empreintes digitales ou d'un ensemble de données particulier ».

Alors, quels chemins vers la falsification les chercheurs ont-ils trouvé ?

Alex Hern, journaliste technologique pour Le gardien , a guidé les lecteurs à travers la technique :la plupart des lecteurs d'empreintes digitales ne lisent pas tout le doigt à la fois, il a dit.

Les lecteurs font leur imagerie sur une partie du doigt qui touche le scanner. Hern a déclaré que la comparaison a lieu entre l'analyse partielle et les enregistrements partiels. Voici le problème : « Cela signifie qu'un attaquant doit correspondre à une seule des dizaines ou des centaines d'empreintes digitales partielles enregistrées afin d'obtenir l'accès. »

Pourtant, un autre élément fonctionne dans les tentatives de falsification, c'est que certaines caractéristiques des empreintes digitales sont plus courantes que d'autres. "Cela signifie qu'une fausse empreinte contenant de nombreuses caractéristiques très courantes est plus susceptible de correspondre à d'autres empreintes digitales que le pur hasard ne le suggère, " dit Hern.

Avec ces faiblesses, ils utilisaient une technique qui fonctionnait à leurs fins. Les faux qu'ils ont créés ressemblaient de manière convaincante à une véritable empreinte digitale – à un œil humain. Ceci est remarquable parce qu'une technique précédente "créait de manière irrégulière, des empreintes à angle droit qui tromperaient un scanner mais pas une inspection visuelle, " dit Hern.

La technique d'apprentissage automatique était le Generative Adversarial Network. La technique a réussi à créer des empreintes digitales correspondant à autant d'empreintes partielles que possible. (Prasad Ramesh dans Paquet :"Un réseau GAN est formé sur un ensemble de données d'empreintes digitales, puis LVE recherche dans les variables latentes du réseau de générateurs une image d'empreinte digitale qui maximise les chances de correspondance. Cette correspondance n'est réussie que lorsqu'un grand nombre d'identités différentes sont impliquées, ce qui signifie que des attaques individuelles spécifiques ne sont pas si probables.")

La méthode est comparée à une "attaque par dictionnaire" contre les mots de passe, où un pirate exécute une liste pré-générée de mots de passe courants contre un système de sécurité.

Comme Hern l'a souligné, les attaques peuvent être incapables de pénétrer dans des comptes spécifiques, mais "lorsqu'elles sont utilisées contre des comptes à grande échelle, ils génèrent suffisamment de succès pour en valoir la peine."

Que disent les détectives de la sécurité en réaction à leur présentation : Sécurité nue ces résultats étaient un peu inquiétants.

"Si quelqu'un a développé cela en un exploit fonctionnel, peut-être en imprimant les images avec de l'encre capacitive, cela pourrait poser des problèmes pour de nombreux systèmes de reconnaissance d'empreintes digitales, " a déclaré Danny Bradbury dans Sécurité nue .

Oui, mais cela conduit à la grande question :devrions-nous simplement rejeter les empreintes digitales comme outil d'identification ?

Sam Medley, Notebookcheck , dirait, non, les résultats de la recherche n'invalident pas les scanners d'empreintes digitales comme mesure de sécurité. Medley a écrit, "Les chercheurs admettent librement que si quelqu'un pourrait éventuellement utiliser quelque chose comme DeepMasterPrints pour pirater quelque chose comme un smartphone ou un ordinateur, ils auraient besoin de faire beaucoup de travail pour optimiser l'IA pour un système spécifique."

En réalité, les auteurs eux-mêmes ont souligné la valeur de leur approche. "Au-delà de l'application de génération de DeepMasterPrints, cet article montre avec succès l'utilité de rechercher des images dans l'espace latent d'un réseau de générateurs, ou d'autres artefacts, qui répondent à un objectif donné. Cette idée est étonnamment sous-explorée et pourrait être utile dans la recherche sur la créativité informatique ainsi que dans d'autres domaines de la sécurité. »

© 2018 Réseau Science X