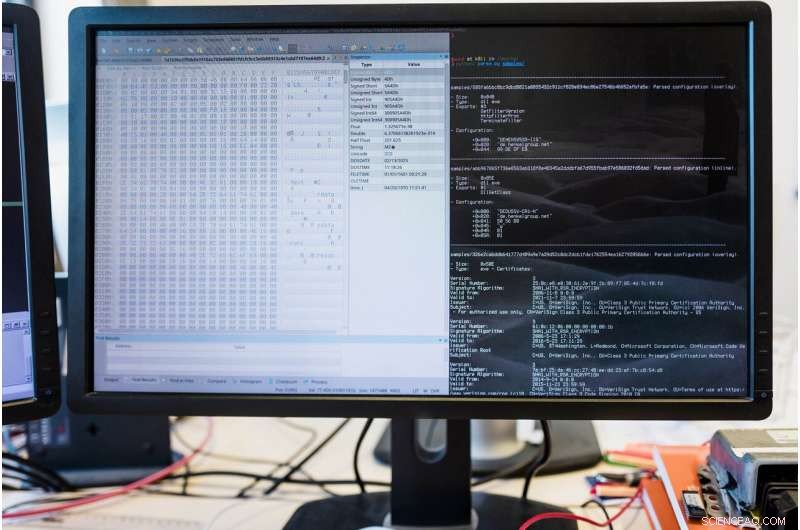

Le code binaire – visible à gauche – est plus ou moins illisible pour les humains. Une partie du travail des chercheurs de Bochum consiste à le traduire dans un langage compréhensible. Crédit : RUB, Kramer

En collaboration avec une équipe d'enquêteurs de Bayerischer Rundfunk (BR) et Norddeutscher Rundfunk (NDR), des chercheurs de la Ruhr-Universität Bochum ont découvert comment le groupe de piratage Winnti, également connu sous le nom d'APT10, commet ses attaques contre les entreprises allemandes et internationales qui en ont été les victimes jusqu'à présent. Winnti opère depuis la Chine depuis au moins 10 ans, espionner les entreprises du monde entier. En Allemagne, des attaques contre les entreprises Thyssen-Krupp et Bayer ont été révélées.

Suite aux analyses menées par l'équipe dirigée par le professeur Thorsten Holz de l'Institut Horst Görtz pour la sécurité informatique à Bochum, au moins une dizaine d'entreprises ont été impactées par le logiciel Winnti, parmi eux six sociétés DAX. Les principales cibles sont les entreprises de l'industrie chimique et du semi-conducteur, industries pharmaceutiques et des télécommunications et fabricants de jeux vidéo. Les médias ont rendu compte des résultats de l'enquête le 24 juillet 2019.

Malware modulaire

L'agence de presse BR et NDR a consulté Thorsten Holz et son doctorat. étudiant Moritz Contag en tant que co-chercheurs. Ce sont des experts en analyse de logiciels, spécifiquement dans l'analyse de code binaire. Ils voulaient découvrir en détail le fonctionnement de l'espionnage Winnti.

"Aujourd'hui, il existe trois générations de logiciels Winnti, " explique Thorsten Holz, un intervenant au Casa Cluster of Excellence (Cyber-Security in the Age of Large-Scale Adversaries). "Le logiciel est basé sur une structure modulaire. Le groupe peut utiliser n'importe quel module pour assembler des logiciels malveillants spécifiquement pour l'objectif respectif et adapté à l'entreprise victime." Par exemple, le kit de construction peut contenir un module qui cache le logiciel sur l'un des serveurs de l'entreprise ciblée, un module qui collecte les informations sur l'intranet de l'entreprise, et un module qui établit un canal de communication extérieur.

Serveur de contrôle des malwares partiellement intégré à l'intranet

Le code binaire du logiciel comprend un fichier de configuration qui contient des options pour contrôler le malware. Le code binaire peut être exécuté directement par le processeur, mais il est plus ou moins illisible pour les humains. Les experts informatiques de Bochum ont traduit le code dans un langage lisible et ont démontré que les fichiers contenus, par exemple, informations sur quel serveur contrôlait le malware et où le malware se trouvait dans le système de la victime.

Le groupe de piratage utilisait souvent des serveurs externes pour contrôler le malware, mais parfois des serveurs intranet compromis ont été utilisés à cette fin, trop. "Assez intéressant, les fichiers de configuration contiennent également des indices sur les entreprises ou organisations qui ont été attaquées, " explique Thorsten Holz. " Vraisemblablement, cela aide le groupe à organiser ses attaques."

Les fichiers malveillants analysés ont été extraits de la base de données Virustotal. Tout utilisateur peut utiliser ce service pour télécharger des fichiers et les faire vérifier par 50 antivirus. Tous les fichiers téléchargés sont enregistrés dans une base de données.

Après avoir analysé différentes versions du malware, Moritz Contag a utilisé ses découvertes pour analyser plusieurs centaines de fichiers de configuration. Il a également réussi à extraire les certificats utilisés par les attaquants pour dissimuler plus complètement leurs logiciels malveillants.

Les journalistes d'investigation ont contacté 14 entreprises afin de les avertir d'une éventuelle infection par un logiciel malveillant. Certaines des entreprises ciblées ont admis avoir été victimes d'une attaque; plusieurs analyses sont toujours en cours. Le groupe Winnti n'a pas seulement ciblé des entreprises, mais aussi le gouvernement de Hong Kong. Les médias soupçonnent ainsi que Winnti n'est pas seulement engagé dans des activités industrielles, mais aussi dans l'espionnage politique.

L'infection par des logiciels malveillants est souvent effectuée via des e-mails de phishing. Si un utilisateur clique sur un lien ou ouvre une pièce jointe dans un tel e-mail, Le logiciel Winnti s'installe sur le système. Les attaquants utilisent ensuite ce système pour d'autres attaques au sein de l'intranet. Le logiciel peut se cacher inaperçu sur un serveur infecté jusqu'à ce qu'il soit activé par un signal du serveur de contrôle. Ensuite, le programme communique avec le serveur de contrôle via un canal crypté, par exemple, en envoyant des données spécifiques de l'intranet aux attaquants.

"Notre analyse a également montré que le logiciel Winnti reste fréquemment en sommeil pendant des semaines ou des mois, puis il devient actif pendant un jour ou peut-être une semaine, avant de s'éteindre à nouveau, ", dit Thorsten Holz.

Attaques sur les systèmes Linux détectées

Le logiciel Winnti vise à infecter les systèmes Windows. Cependant, il existe maintenant aussi une version pour Linux, découvert en mars 2019. « Nous avons étudié cette version de malware, trop, " dit Thorsten Holz. " Cela fonctionne à peu près comme Winnti. "