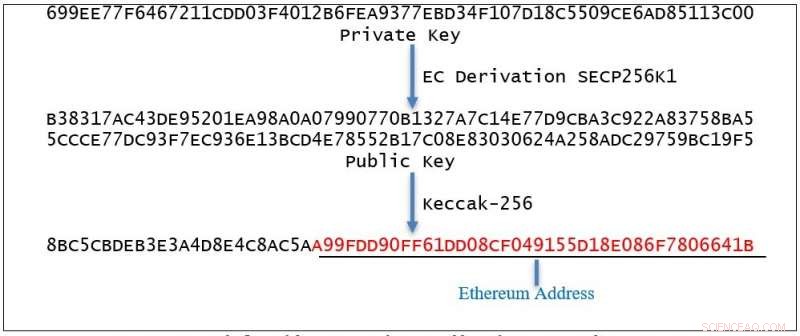

Exemple de flux de dérivation d'une adresse Ethereum à partir d'une clé privée. Crédit :Évaluateurs de sécurité indépendants

Une histoire de bandit du genre crypto-monnaie était un élément populaire sur les sites technologiques cette semaine, avec des sommes faramineuses ramassées par un bandit de blockchain, et repéré par des consultants en sécurité, Évaluateurs de sécurité indépendants.

La faiblesse vient d'une génération de clé privée mal implémentée, faciliter le vol de crypto-monnaie. Le bandit devine les clés privées et le bandit marque des millions.

Les chercheurs ont repéré 732 clés privées activement utilisées sur la blockchain Ethereum. "Notre recherche a cherché à localiser les adresses Ethereum basées sur l'utilisation de clés faibles, et d'examiner comment ces adresses sont utilisées, ", a déclaré l'équipe dans son article. (Le projet Ethereum utilise la cryptographie à courbe elliptique pour générer la paire de clés publique/privée.)

Dans le processus, et détaillé par Andy Greenberg dans Filaire , les chercheurs ont découvert qu'au cours des dernières années, les utilisateurs de crypto-monnaie ont stocké leur trésor de crypto avec des centaines de clés privées facilement devinables. Ils ont également découvert un bandit.

Comment les chercheurs ont-ils trouvé les clés ? Erreurs de programmation dans le logiciel qui a généré les clés privées. "Ces clés privées ne sont pas suffisamment aléatoires, ce qui rend trivial pour un ordinateur de forcer brutalement et éventuellement de deviner, ", a déclaré le blog de l'ISE.

"Un seul compte Ethereum semble avoir siphonné une fortune de 45, 000 éther - valant à un moment donné plus de 50 millions de dollars - en utilisant ces mêmes astuces de devinettes. "

Leur vidéo note:"En recherchant la génération de clés sur la blockchain d'Ethereum, nous avons découvert que des fonds provenant d'adresses de clés privées faibles étaient volés par quelqu'un. Le 13/01/18, ce bandit blockchain détenait un solde de 37, 926 ETH d'une valeur de 54 millions de dollars."

ISE a découvert 732 clés privées ainsi que leurs clés publiques correspondantes. Ils ont écrit sur leur méthode dans leur article. Ils ont dit, "au lieu d'essayer de rechercher par force brute des clés privées aléatoires, nous avons conçu des moyens de découvrir des clés qui peuvent avoir été générées à l'aide d'un code défectueux, générateurs de nombres aléatoires défectueux, ou une combinaison des deux."

Adrien Bednarek, conseiller en sécurité, comme cité dans Filaire . "Qui que soient ce type ou ces types, ils passent beaucoup de temps informatique à chercher de nouveaux portefeuilles, surveiller chaque transaction, et voir s'ils en ont la clé."

L'ISE a émis un certain nombre de recommandations basées sur les résultats de ses recherches, y compris ceux-ci. Utilisez un générateur de nombres pseudo-aléatoires sécurisé cryptographiquement au lieu de n'importe quel générateur de nombres pseudo-aléatoires ; auditer le code source et le code compilé résultant pour vérifier que les clés générées de manière aléatoire ne sont pas tronquées ou malformées par des flux de travail défectueux qui interagissent avec elles ; ne pas générer de clés privées basées sur des phrases secrètes, aka brain wallets — car les gens ont tendance à utiliser des phrases secrètes facilement devinables.

Aussi important, ce n'est pas une escapade ponctuelle. Les vols se poursuivent.

Le blog de l'ISE a dit, "le bandit semble mener une campagne en cours pour piller les crypto-monnaies des portefeuilles dérivés de clés privées faibles. Les chercheurs de l'ISE ont intentionnellement placé un dollar américain d'ETH dans un portefeuille dérivé d'une clé privée faible et en ont été témoins en quelques secondes, l'ETH a été transféré dans le portefeuille du bandit."

Qui pourrait faire ça ? Bednarek n'a aucune idée de qui pourrait être le bandit blockchain, écrit Greenberg. "Je ne serais pas surpris que ce soit un acteur d'État, comme la Corée du Nord, mais ce n'est que spéculation, " dit Bednarek.

© 2019 Réseau Science X