Exemple d'attaques de phishing utilisant TLS. Crédits :Torroledo, Camacho &Bahnsen

Une équipe de chercheurs de Cyxtera Technologies a récemment proposé une méthode basée sur un réseau de neurones pour identifier l'utilisation malveillante de certificats Web. Leur approche, décrit dans un article publié dans Bibliothèque numérique ACM , utilise le contenu des certificats TLS (Transport Layer Security) pour identifier les certificats légitimes, ainsi que les modèles malveillants utilisés par les attaquants.

Le cryptage est un moyen de plus en plus répandu de sécuriser les communications et les échanges de données en ligne afin qu'elles ne puissent pas être interceptées et consultées par des tiers. Malgré ses nombreux avantages, le cryptage permet également aux cybercriminels de masquer leurs messages et d'éviter d'être détectés lorsqu'ils mènent des attaques de logiciels malveillants.

De plus, le cryptage peut donner aux utilisateurs en ligne un faux sentiment de sécurité, autant de navigateurs Web affichent un symbole de cadenas vert lorsque la connexion à un site Web est cryptée, même lorsque ces sites Web exécutent réellement des attaques de phishing. Pour relever ces défis, les chercheurs explorent de nouvelles façons de détecter et de répondre au trafic en ligne malveillant.

"Nous constatons une augmentation de la sophistication des attaques de phishing au cours des 12 derniers mois, " Alejandro Correa Bahnsen, l'un des chercheurs qui a mené l'étude, a déclaré TechXplore. "En particulier, les attaquants ont commencé à utiliser des certificats Web pour faire croire aux utilisateurs finaux qu'ils entraient sur un site Web sécurisé."

Comme il n'existe actuellement aucun moyen de détecter les certificats TLS dans la nature, les chercheurs ont développé une nouvelle méthode pour identifier l'utilisation malveillante des certificats Web, en utilisant des réseaux de neurones profonds. Essentiellement, leur système utilise le contenu des certificats TLS pour identifier avec succès les certificats légitimes et malveillants.

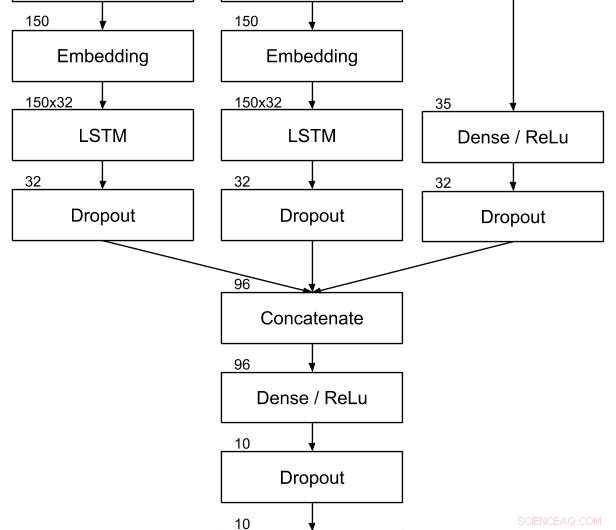

Architecture de réseau neuronal pour classer les certificats malveillants. Crédits :Torroledo, Camacho &Bahnsen

« L'utilisation de certificats Web par les attaquants augmente l'efficacité de leurs attaques, mais en même temps, il laisse plus de traces de leurs actions, " a déclaré Bahnsen. "Avec ces points de données supplémentaires, nous avons créé un réseau de neurones profonds pour trouver des modèles malveillants cachés dans les certificats Web et les utiliser pour prédire la légitimité d'un site Web."

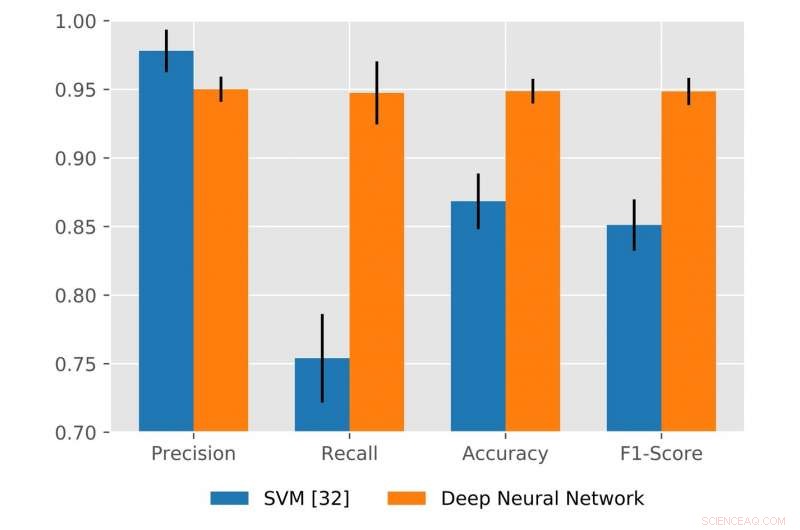

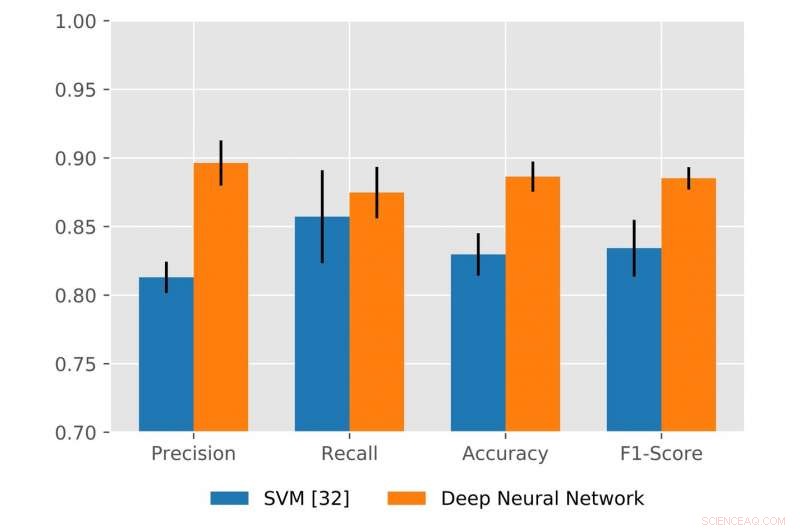

Bahnsen et ses collègues ont évalué leur nouvelle méthode et l'ont comparée à un modèle existant, à savoir l'algorithme des machines à vecteurs de support (SVM) de Splunk. Leur réseau de neurones profonds a utilisé les informations textuelles contenues dans le certificat plus efficacement que SVM, identifiant les certificats de malware avec une précision de 94,87 % (7% de plus que SVM) et les certificats de phishing avec une précision de 88,64 % (5 % de plus que SVM).

« En utilisant cette méthodologie, nous avons pu détecter des sites Web de phishing non détectés auparavant, " dit Bahnsen. " En fait, les réseaux de neurones profonds montrent le potentiel d'atténuer les nouvelles stratégies déployées par les attaquants en étant capables de découvrir rapidement des schémas malveillants inédits."

Comparaison des performances des algorithmes à l'aide de machines à vecteurs de support et de réseaux de neurones profonds pour le classificateur de logiciels malveillants. Crédits :Torroledo, Camacho &Bahnsen

Comparaison des performances des algorithmes à l'aide de machines à vecteurs de support et de réseaux de neurones profonds pour le classificateur de phishing. Crédits :Torroledo, Camacho &Bahnsen

L'étude menée par Bahnsen et ses collègues fournit des informations importantes sur le potentiel des réseaux de neurones profonds pour la détection des logiciels malveillants et des certificats de phishing. À l'avenir, leur travail pourrait aider au développement d'outils plus efficaces pour protéger les utilisateurs contre les dernières stratégies employées par les attaquants.

"Nous allons maintenant partager cette recherche avec la communauté via l'open source, " a déclaré Bahnsen. " Cela devrait aider les chercheurs à développer la prochaine génération de défenses et à lutter contre les activités frauduleuses. "

© 2018 Réseau Science X