Crédit :Université d'État du Michigan

Réfléchissez à deux fois avant de recharger un iPhone sur des tables dans des lieux publics comme les aéroports et les cafés.

Des chercheurs du Michigan State University College of Engineering ont découvert une nouvelle façon pour les pirates de cibler à peu de frais les appareils personnels et de mettre Siri et Google Assistant d'Apple au travail contre les propriétaires de smartphones.

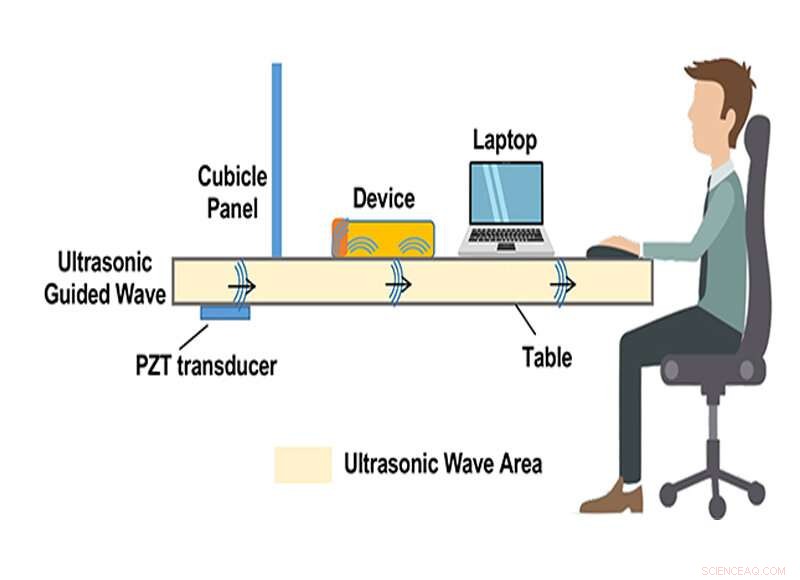

Qiben Yan, professeur adjoint au Département d'informatique et de génie et auteur principal de la recherche, a déclaré que l'équipe de recherche a découvert un nouveau facteur d'attaque :des vibrations inaudibles qui peuvent être envoyées à travers le bois, dessus de table en métal et en verre pour commander les appareils d'assistant vocal jusqu'à 30 pieds de distance.

La recherche, Attaque de surf, a été présenté le 24 février au Symposium sur la sécurité des réseaux et des systèmes distribués à San Diego.

Yan conseille aux propriétaires de smartphones de se méfier des bornes de recharge publiques. "Les pirates pourraient utiliser des ondes ultrasonores malveillantes pour contrôler secrètement les assistants vocaux de vos appareils intelligents, " il a dit. " Il peut être activé en utilisant des phrases comme, "OK Google" ou "Hey Siri, " comme mots de réveil. Ensuite, des commandes d'attaque peuvent être générées pour contrôler vos assistants vocaux, comme "lis mes messages, " ou passer un appel frauduleux à l'aide de la technologie de synthèse vocale.

"En d'autres termes, " Yan dit, "ils peuvent appeler vos amis, famille et collègues et faire toutes sortes de choses, de l'annulation de plans à la demande d'argent. Si vous êtes féru de technologie et possédez des gadgets pour la maison intelligente à commande vocale, les pirates peuvent même utiliser vos smartphones pour contrôler vos gadgets intelligents, par exemple, régler la température de la maison ou ouvrir la porte du garage."

Yan a déclaré que les pirates attachent un transducteur piézoélectrique à faible coût sous une table ou une station de charge, permettant à un attaquant de détourner discrètement des codes d'authentification à deux facteurs et même de passer des appels frauduleux

Hanqing Guo, un étudiant diplômé de la MSU au Département d'informatique et d'ingénierie et co-auteur de l'étude, a déclaré "C'est assez effrayant de voir mon téléphone activé et contrôlé dans des espaces publics à mon insu. Notre recherche révèle l'insécurité des assistants vocaux des smartphones, dont tout le monde doit être conscient."

SurfingAttack a fonctionné sur 15 des 17 modèles de téléphones testés, dont quatre iPhones; le 5, 5s, 6 et X; les trois premiers Google Pixels ; trois Xiaomi; Mi 5, Mi 8 et Mi 8 Lite; le Samsung Galaxy S7 et S9 et le Huawei Honor View 8.

"Notre recherche révèle l'insécurité des assistants vocaux sur smartphone, ", a déclaré Guo.

Yan, qui dirige le Secure Intelligent Things Lab de MSU, travaillé en collaboration avec des chercheurs de MSU, Université de Washington à Saint-Louis, Académie chinoise des sciences et Université du Nebraska-Lincoln.

"Notre meilleur conseil est de placer votre téléphone sans surveillance sur une table pour le recharger, assurez-vous qu'il n'est pas plat, ", a-t-il déclaré. "SurfingAttack peut être rendu moins efficace en soulevant simplement votre téléphone ou en utilisant une nappe tissée douce. Appuyez votre téléphone sur quelque chose pour perturber les ondes guidées par ultrasons. Le correctif est simple et ajoute une couche de sécurité."