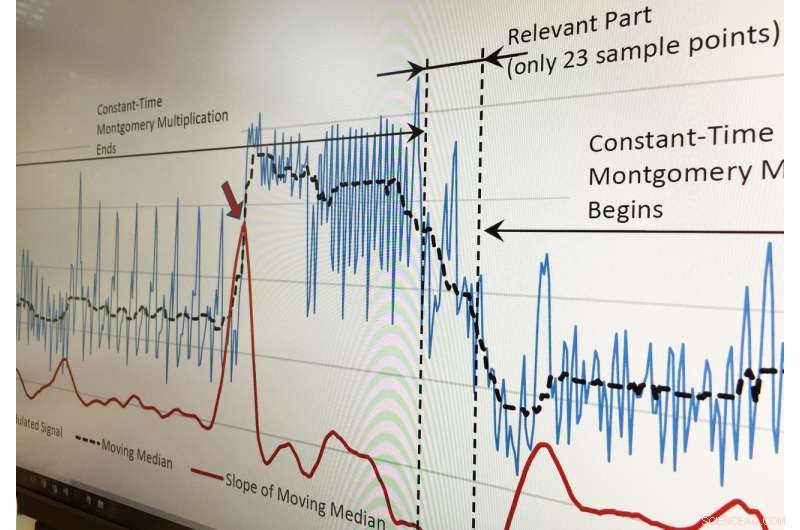

Analyse du signal modulé AM montrant la partie pertinente pour la sécurité du logiciel de cryptage. Crédit :Georgia Tech

Des chercheurs en cybersécurité du Georgia Institute of Technology ont aidé à éliminer une vulnérabilité de sécurité qui aurait pu permettre aux pirates de voler les clés de chiffrement d'un package de sécurité populaire en écoutant brièvement les signaux de "canal secondaire" involontaires des smartphones.

L'attaque, qui a été signalé aux développeurs de logiciels avant d'être rendu public, profité d'une programmation qui était, ironiquement, conçu pour offrir une meilleure sécurité. L'attaque a utilisé des signaux électromagnétiques interceptés des téléphones qui auraient pu être analysés à l'aide d'un petit appareil portable coûtant moins de mille dollars. Contrairement aux tentatives d'interception précédentes qui nécessitaient l'analyse de nombreuses connexions, l'attaque "One &Done" a été menée en espionnant un seul cycle de décryptage.

"C'est quelque chose qui pourrait être fait dans un aéroport pour voler les informations des gens sans éveiller les soupçons et rend la soi-disant" attaque de café "beaucoup plus réaliste, " a déclaré Milos Prvulovic, président associé de la School of Computer Science de Georgia Tech. « Les concepteurs de logiciels de cryptage ont maintenant un autre problème dont ils doivent tenir compte, car une surveillance continue sur de longues périodes ne serait plus nécessaire pour voler ces informations. »

On pense que l'attaque par canal latéral est la première à récupérer l'exposant secret d'une clé de chiffrement dans une version moderne d'OpenSSL sans dépendre de l'organisation du cache et/ou de la synchronisation. OpenSSL est un programme de cryptage populaire utilisé pour sécuriser les interactions sur les sites Web et pour l'authentification des signatures. L'attaque a montré qu'un seul enregistrement d'une trace de clé de cryptographie était suffisant pour casser 2048 bits d'une clé RSA privée.

Résultats de la recherche, qui a été soutenu en partie par la National Science Foundation, la Defense Advanced Research Projects Agency (DARPA), et l'Air Force Research Laboratory (AFRL) seront présentés au 27e Symposium USENIX sur la sécurité le 16 août à Baltimore.

Après avoir réussi à attaquer les téléphones et une carte système intégrée, qui utilisaient tous des processeurs ARM, les chercheurs ont proposé un correctif pour la vulnérabilité, qui a été adopté dans les versions du logiciel mises à disposition en mai.

Les attaques par canaux secondaires extraient des informations sensibles des signaux créés par l'activité électronique au sein des appareils informatiques pendant le fonctionnement normal. Les signaux comprennent des émanations électromagnétiques créées par les flux de courant dans les circuits de calcul et de fourniture d'énergie des dispositifs, variation de la consommation électrique, et aussi du son, température et variation potentielle du châssis. Ces émanations sont très différentes des signaux de communication que les appareils sont conçus pour produire.

Milos Prvulovic et Alenka Zajic utilisent une petite sonde près du téléphone pour capturer le signal qui est numérisé par un récepteur radio pour accomplir l'attaque du canal latéral. Crédit :Allison Carter, Géorgie Tech

Dans leur démonstration, Prvulovic et sa collaboratrice Alenka Zajic ont écouté sur deux téléphones Android différents à l'aide de sondes situées à proximité, mais sans toucher aux appareils. Dans une vraie attaque, les signaux pourraient être reçus de téléphones ou d'autres appareils mobiles par des antennes situées sous des tables ou cachées dans des meubles à proximité.

L'attaque "One &Done" a analysé les signaux dans une bande relativement étroite (40 MHz de large) autour des fréquences d'horloge du processeur des téléphones, qui sont proches de 1 GHz (1, 000MHz). Les chercheurs ont profité d'une uniformité de programmation qui avait été conçue pour surmonter les vulnérabilités antérieures impliquant des variations dans le fonctionnement des programmes.

"Toute variation est essentiellement une fuite d'informations sur ce que fait le programme, mais la constance nous a permis de repérer où il fallait regarder, " a déclaré Prvulovic. " Une fois que l'attaque a fonctionné, nous avons pu proposer une solution assez rapidement. Les programmeurs doivent comprendre que les parties du code qui fonctionnent sur des bits secrets doivent être écrites d'une manière très particulière pour éviter qu'elles ne fuient."

Les chercheurs étudient maintenant d'autres logiciels qui pourraient présenter des vulnérabilités similaires, et s'attendre à développer un programme qui permettrait une analyse automatisée des vulnérabilités de sécurité.

"Notre objectif est d'automatiser ce processus afin qu'il puisse être utilisé sur n'importe quel code, " dit Zajic, professeur agrégé à l'École de génie électrique et informatique de Georgia Tech. « Nous aimerions être en mesure d'identifier les portions de code qui pourraient présenter des fuites et nécessiter une correction. Pour le moment, trouver ces portions nécessite une expertise considérable et un examen manuel."

Les attaques par canaux auxiliaires sont encore relativement rares, mais Prvulovic dit que le succès de "One &Done" démontre une vulnérabilité inattendue. La disponibilité de dispositifs de traitement du signal à faible coût et suffisamment petits pour être utilisés dans les cafés ou les aéroports pourrait rendre les attaques plus pratiques.

« Nous avons maintenant des appareils relativement bon marché et compacts, plus petits qu'une clé USB, capables d'analyser ces signaux, " dit Prvulovic. " Il y a dix ans, l'analyse de ce signal aurait pris des jours. Maintenant, cela ne prend que quelques secondes, et peut être fait n'importe où, pas seulement dans un laboratoire."

Les fabricants d'appareils mobiles sont de plus en plus conscients de la nécessité de protéger les signaux électromagnétiques des téléphones, tablettes et ordinateurs portables de l'interception en protégeant leurs émissions de canaux secondaires. Il est également important d'améliorer le logiciel exécuté sur les appareils, mais Prvulovic suggère que les utilisateurs d'appareils mobiles doivent également jouer un rôle de sécurité.

"C'est quelque chose qui doit être abordé à tous les niveaux, " a-t-il dit. " Une combinaison de facteurs - un meilleur matériel, un meilleur logiciel et une hygiène informatique prudente—vous rendent plus sûr. Vous ne devriez pas être paranoïaque à l'idée d'utiliser vos appareils dans des lieux publics, mais vous devez être prudent lorsque vous accédez aux systèmes bancaires ou que vous branchez votre appareil sur des chargeurs USB non protégés."

En plus de ceux déjà mentionnés, la recherche a impliqué Monjur M. Alam, Haider A. Khan, Moutmita Dey, Nishith Sinha et Robert Callen, tout Georgia Tech.