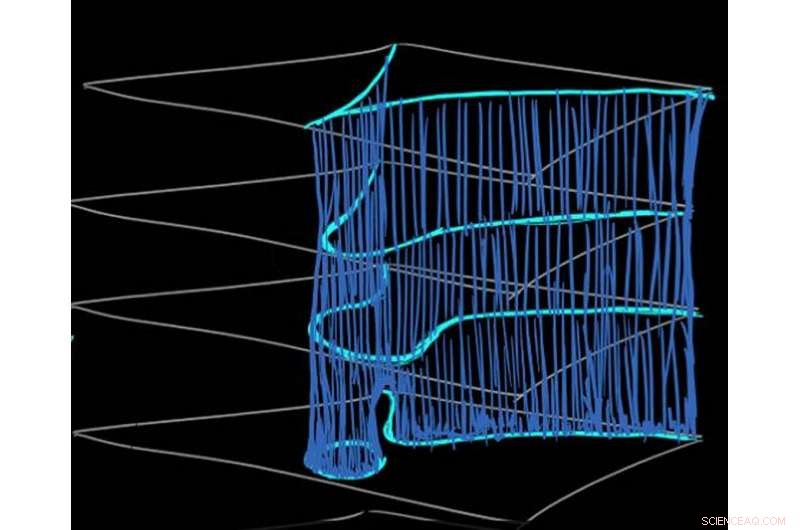

Courbes elliptiques. Crédit :Denis Khleborodov.

La cryptographie est une science du cryptage des données assurant leur confidentialité et leur intégrité. Une fois les transformations cryptographiques (la base des algorithmes de chiffrement) appliquées, seuls les utilisateurs qui possèdent une clé appropriée peuvent avoir accès au texte initial.

Les transformations basées sur des courbes elliptiques ont récemment été largement utilisées pour la protection des données. Ils offrent les mêmes niveaux de sécurité que les autres types d'algorithmes cryptographiques mais nécessitent des clés sensiblement plus courtes. Ces transformations sont très demandées en raison du fait que les technologies modernes visent à réduire la mémoire et la consommation d'énergie de calcul.

Appareils mobiles, technologies blockchain, et l'Internet des objets nécessitent de nouvelles mesures de sécurité, augmentant la demande de nouveaux algorithmes de transformation cryptographique avec une consommation d'énergie de calcul plus faible. L'Internet des objets est un concept selon lequel les appareils communiquent non seulement avec les utilisateurs, mais aussi les uns avec les autres. Les technologies blockchain couvrent également l'Internet des objets, et les appareils mobiles personnels et sont basés sur la technologie de signature numérique.

La principale opération mathématique dans les transformations basées sur des courbes elliptiques est la multiplication scalaire, dans lequel un point sur une courbe elliptique est multiplié par un paramètre (scalaire). Le principal inconvénient de la multiplication scalaire est sa grande complexité de calcul, qui peut être réduite en utilisant des algorithmes efficaces avec une complexité moindre et donc une consommation de puissance de calcul plus faible.

"Au cours de l'étude, nous avons trouvé un algorithme et identifié différents paramètres de son fonctionnement. Lorsque ces paramètres sont utilisés, et en fonction des volumes mémoire disponibles et de la valeur du scalaire, l'algorithme nous permet d'effectuer une multiplication scalaire - l'opération principale sur la courbe elliptique - avec une consommation de puissance de calcul minimale, " a déclaré Denis Khleborodov, L'auteur de l'article, Doctorat., Sécurité CCIE, et chercheur à MSU.

Le nouvel algorithme est basé sur une forme de fenêtre non adjacente de représentation scalaire qui est classée comme un algorithme avec une étape de précalcul. Les précalculs sont des calculs ponctuels qui sont effectués avant la partie principale du travail, et leurs résultats sont enregistrés dans la mémoire. Le principal avantage des algorithmes avec précalculs est la division du calcul en deux parties :les précalculs eux-mêmes suivis des nouveaux calculs réutilisant leurs résultats. Par conséquent, la complexité de calcul des opérations de multiplication scalaire consécutives est réduite.

L'auteur a également effectué une analyse comparative du résultat obtenu avec un autre algorithme efficace basé sur la même méthode. Le scientifique a réussi à réduire la complexité de calcul moyenne de l'étape de pré-calcul de 5 % à 46 %, et de la scène principale, de 4 à 22 % selon les données d'entrée.

Le nouvel algorithme peut être utilisé sur les plateformes blockchain pour la signature numérique des transactions et l'authentification, ainsi que sur l'Internet des objets pour l'authentification de ses appareils, dans les protocoles de développement de clés de session pour le cryptage des données transférées, et garantir l'intégrité des informations transmises.

« Nous prévoyons de développer un algorithme amélioré basé sur la forme non adjacente de la fenêtre glissante de représentation scalaire, c'est-à-dire avec des paramètres modifiables de précalculs. Nous souhaitons également adapter les algorithmes pour des calculs simultanés. Les résultats peuvent être utilisés dans les fonctionnalités de sécurité de l'Internet des objets et des plates-formes blockchain, " conclut le scientifique.