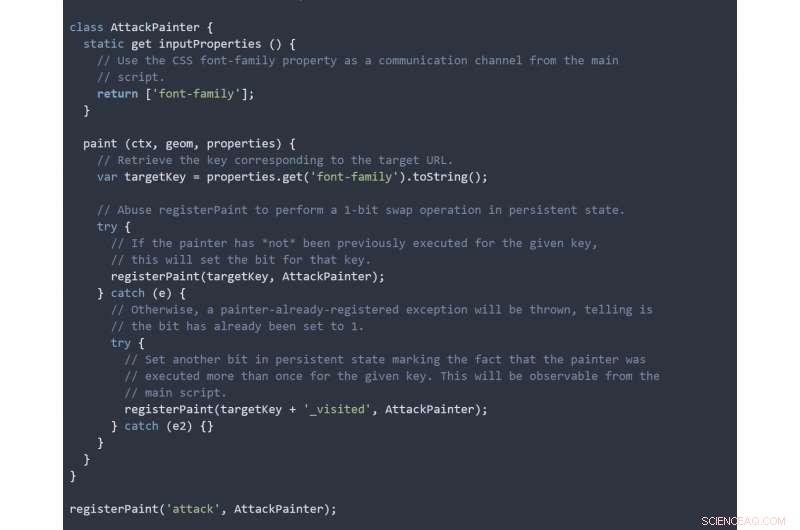

Un exemple de code que les chercheurs ont utilisé pour leurs attaques. Crédit :Université de Californie à San Diego

Les chercheurs en sécurité de l'UC San Diego et de Stanford ont découvert quatre nouvelles façons d'exposer les historiques de navigation des internautes. Ces techniques pourraient être utilisées par les pirates pour savoir quels sites Web les utilisateurs ont visités lorsqu'ils surfent sur le Web.

Les techniques entrent dans la catégorie des attaques de « reniflage d'histoire », un concept datant du début des années 2000. Mais les attaques démontrées par les chercheurs lors de l'atelier USENIX 2018 sur les technologies offensives (WOOT) à Baltimore peuvent profiler ou « empreintes » l'activité en ligne d'un utilisateur en quelques secondes, et fonctionne sur les versions récentes des principaux navigateurs Web.

Toutes les attaques développées par les chercheurs dans leur article WOOT 2018 ont fonctionné sur Google Chrome. Deux des attaques ont également fonctionné sur une gamme d'autres navigateurs, de Mozilla Firefox à Microsoft Edge, ainsi que divers navigateurs de recherche axés sur la sécurité. Le seul navigateur qui s'est avéré immunisé contre toutes les attaques est le navigateur Tor, qui ne garde pas une trace de l'historique de navigation en premier lieu.

"J'espère que la gravité de certaines de nos attaques publiées poussera les fournisseurs de navigateurs à revoir la façon dont ils gèrent les données d'historique, et je suis heureux de voir des gens de Mozilla, Google, et la communauté plus large du World Wide Web Consortium (W3C) s'y engagent déjà, " a déclaré Deian Stefan, professeur adjoint en informatique à la Jacobs School of Engineering de l'UC San Diego et auteur principal de l'article.

"History sniffing" :flairer sa trace sur le web

La plupart des internautes sont désormais familiarisés avec le « phishing » ; les cybercriminels créent de faux sites Web qui imitent, dire, banques, pour les inciter à saisir leurs informations de connexion. Plus le hameçonneur peut en apprendre sur sa victime potentielle, plus l'escroquerie a de chances de réussir. Par exemple, un client Chase est beaucoup plus susceptible d'être trompé lorsqu'il se présente avec une fausse page de connexion Chase que si le hameçonneur prétend être Bank of America.

Après avoir mené une attaque par reniflage d'historique efficace, un criminel pourrait mener un stratagème de phishing intelligent, qui associe automatiquement chaque victime à une page truquée correspondant à sa banque actuelle. Le phisher précharge le code d'attaque avec sa liste de sites bancaires cibles, et le cache dedans, par exemple, une publicité d'apparence ordinaire. Lorsqu'une victime accède à une page contenant l'attaque, le code parcourt cette liste, tester ou « renifler » le navigateur de la victime pour détecter des signes indiquant qu'il a été utilisé pour visiter chaque site cible. Lorsqu'un de ces sites est positif, le hameçonneur pourrait alors rediriger sa victime vers la version truquée correspondante.

Plus l'attaque est rapide, plus la liste des sites cibles qu'un attaquant peut « renifler » est longue dans un laps de temps raisonnable. Les attaques par reniflage d'historique les plus rapides ont atteint des taux de milliers d'URL testés par seconde, permettant aux attaquants de créer rapidement des profils détaillés de l'activité en ligne des internautes. Les criminels pourraient exploiter ces données sensibles de plusieurs manières en plus du phishing :par exemple, en faisant chanter les utilisateurs avec des détails embarrassants ou compromettants de leurs historiques de navigation.

Le reniflage d'historique peut également être déployé par des personnes légitimes, pourtant sans scrupules, entreprises, à des fins telles que le marketing et la publicité. Une étude de 2010 de l'UC San Diego a documenté l'abus commercial généralisé des techniques d'attaque par reniflage d'histoire précédemment connues, avant que ceux-ci ne soient corrigés par la suite par les fournisseurs de navigateurs.

"Vous avez eu des sociétés de marketing Internet surgissant, colportage pré-emballé, histoire commerciale reniflant des « solutions », positionnés comme des outils d'analyse, " a déclaré Michael Smith, un doctorat en informatique étudiant à l'UC San Diego et auteur principal de l'article. Les outils censés offrir un aperçu de l'activité des clients de leurs clients sur les sites Web des concurrents, ainsi que des informations de profilage détaillées pour le ciblage publicitaire, mais au détriment de la confidentialité de ces clients.

"Bien que nous ne croyions pas que cela se produise maintenant, des outils d'espionnage similaires pourraient être construits aujourd'hui en abusant des failles que nous avons découvertes, " dit Smith.

De nouvelles attaques

Les attaques développées par les chercheurs, sous forme de code JavaScript, faire en sorte que les navigateurs Web se comportent différemment selon qu'un site Web a été visité ou non. Le code peut observer ces différences, par exemple, le temps qu'une opération prend pour s'exécuter ou la façon dont un certain élément graphique est géré, pour collecter l'historique de navigation de l'ordinateur. Pour concevoir les attaques, les chercheurs ont exploité des fonctionnalités qui permettent aux programmeurs de personnaliser l'apparence de leur page Web en contrôlant les polices, couleurs, arrière-plans, et ainsi de suite, à l'aide de feuilles de style en cascade (CSS), ainsi qu'un cache destiné à améliorer les performances du code Web.

Les quatre attaques des chercheurs ciblent des failles dans des fonctionnalités de navigateur relativement nouvelles. Par exemple, une attaque profite d'une fonctionnalité ajoutée à Chrome en 2017, surnommé "l'API CSS Paint", qui permet aux pages Web de fournir un code personnalisé pour dessiner des parties de leur apparence visuelle. En utilisant cette fonctionnalité, l'attaque mesure lorsque Chrome rend à nouveau une image liée à une URL de site Web cible particulière, d'une manière invisible pour l'utilisateur. Lorsqu'un nouveau rendu est détecté, il indique que l'utilisateur a déjà visité l'URL cible. "Cette attaque permettrait à un attaquant de vérifier vers 6 heures, 000 URL par seconde et dresser un profil des habitudes de navigation d'un utilisateur à un rythme alarmant, " a déclaré Fraser Brown, un doctorat étudiant à Stanford, qui a travaillé en étroite collaboration avec Smith.

Bien que Google ait immédiatement corrigé cette faille - la plus flagrante des attaques développées par les chercheurs - les informaticiens décrivent trois autres attaques dans leur article WOOT 2018 qui, mettre ensemble, fonctionne non seulement sur Chrome mais Firefox, Bord, Internet Explorer, mais sur Brave aussi. Le navigateur Tor est le seul navigateur connu pour être totalement immunisé contre toutes les attaques, car il évite intentionnellement de stocker des informations sur l'historique de navigation d'un utilisateur.

À mesure que les nouveaux navigateurs ajoutent de nouvelles fonctionnalités, ce genre d'attaques contre la vie privée est vouée à refaire surface.

Une défense proposée

Les chercheurs proposent une solution audacieuse à ces problèmes :ils pensent que les navigateurs devraient définir des limites explicites contrôlant la manière dont les historiques de navigation des utilisateurs sont utilisés pour afficher les pages Web de différents sites. L'une des principales sources de fuite d'informations était le mécanisme qui colore les liens en bleu ou en violet selon que l'utilisateur a visité ses pages de destination, pour que, par exemple, quelqu'un qui clique sur une page de résultats de recherche Google peut garder sa place. Sous le modèle des chercheurs, cliquer sur des liens sur un site Web (par exemple, Google) n'affecterait pas la couleur des liens apparaissant sur un autre site Web (par exemple, Facebook). Les utilisateurs pourraient potentiellement accorder des exceptions à certains sites Web de leur choix. Les chercheurs sont en train de prototyper ce correctif et d'évaluer les compromis d'un tel navigateur soucieux de la confidentialité.