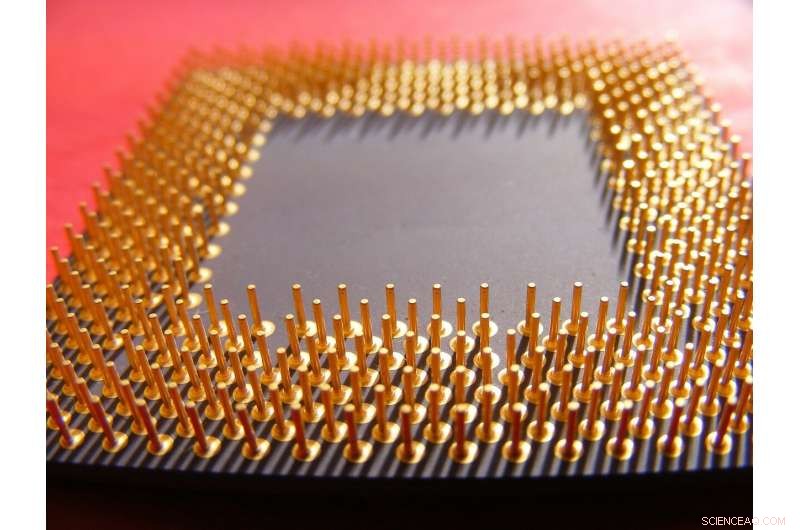

Crédit :CC0 Domaine public

Des chercheurs de l'Université de technologie de Graz ont récemment révélé que les processeurs AMD datant d'aussi loin que le début des années 2010 sont sensibles aux attaques par canaux secondaires. Les chercheurs ont maintenant démontré qu'une paire d'approches d'infiltration - appelées collectivement "Take A Way" - peuvent accéder aux clés de cryptage AES.

Take A Way consiste en une paire d'attaques par canal latéral appelées Collide+Probe et Load+Reload, et a été ainsi nommé parce que ces attaques compromettent la façon dont le prédicteur dans le cache de niveau 1 des unités de traitement d'AMD. Conçu pour augmenter l'efficacité globale des mécanismes d'accès au cache dans ce matériel, la façon dont le prédicteur est exploité par Take A Way pour divulguer le contenu d'une mémoire précieuse. Spécifiquement, le prédicteur de chemin de cache est utilisé pour prédire où les données sont hébergées dans le processeur afin de déterminer quand ses données sont accédées.

Chaque attaque latérale a une force particulière pour tirer parti du prédicteur de façon. Load+Reload est capable d'utiliser subrepticement la mémoire partagée d'un processeur AMD sans perturber sa ligne de cache. Collide+Probe permet aux attaquants de superviser l'accès à la mémoire sans connaître sa mémoire partagée ou son adresse physique.

Collectivement, ces infiltrés peuvent faire beaucoup de dégâts à la prétendue sécurité des processeurs AMD, y compris l'échange de données entre les programmes d'un même noyau, construire des canaux secrets entre des logiciels qui ne devraient pas communiquer, et casser la randomisation de la disposition de l'espace d'adressage (ASLR) pour accéder à la mémoire.

En réalité, les chercheurs ont pu démontrer bon nombre de ces capacités dans divers contextes, y compris les machines virtuelles basées sur le cloud et les navigateurs populaires comme Firefox et Chrome.

Selon les chercheurs, Take A Way a été utilisé pour "démontrer un canal secret avec jusqu'à 588,9 kB/s, que nous utilisons également dans une attaque Spectre pour exfiltrer des données secrètes du noyau. Par ailleurs, nous présentons une attaque de récupération de clé à partir d'une implémentation cryptographique vulnérable. Nous montrons également une attaque réduisant l'entropie sur ASLR du noyau d'un système Linux entièrement patché, l'hyperviseur, et notre propre espace d'adressage à partir de JavaScript."

Le document explique également qu'il devrait être possible de protéger les processeurs AMD de Take A Way. Ces faiblesses pourraient probablement être corrigées avec des correctifs de firmware, une solution qui s'est avérée utile pour des vulnérabilités similaires dans les unités de traitement pour les attaques Spectre et Meltdown. Dans la plupart des cas, la mise à jour du firmware a un impact sur les performances du matériel. Les mises à jour physiques de l'architecture sous-jacente pourraient s'avérer utiles, également.

Les chercheurs ont également indiqué avoir sensibilisé les représentants d'AMD à ces vulnérabilités en août dernier. Cependant, le fournisseur de puces n'a pas encore émis de réponse publique ou de correctif pour le problème.

© 2020 Réseau Science X