De nombreux services municipaux de Baltimore sont paralysés par une cyberattaque. Crédit : La conversation de la ville de Baltimore et Love Silhouette/Shutterstock.com, CC BY-SA

Les habitants de Baltimore commencent leur cinquième semaine sous un siège électronique qui a empêché les résidents d'obtenir des permis de construire et des licences commerciales, et même d'acheter ou de vendre des maisons. Un an après que des pirates aient perturbé le système de répartition des services d'urgence de la ville, les travailleurs de la ville dans toute la ville sont incapables, entre autres, utiliser leurs comptes de messagerie gouvernementaux ou mener les affaires courantes de la ville.

Dans cette attaque, un type de logiciel malveillant appelé ransomware a des fichiers clés cryptés, les rendant inutilisables jusqu'à ce que la ville paie aux attaquants inconnus 13 bitcoins, ou environ 76 $ US, 280. Mais même si la ville payait, il n'y a aucune garantie que ses fichiers soient tous récupérés ; de nombreuses attaques de ransomware se terminent par la perte de données, si la rançon est payée ou non.

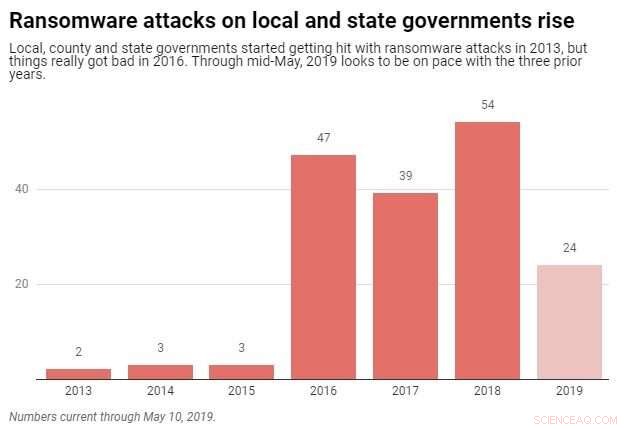

Des attaques similaires ces dernières années ont paralysé le National Health Service du Royaume-Uni, géant maritime Maersk et local, les gouvernements des comtés et des États aux États-Unis et au Canada.

Ces types d'attaques sont de plus en plus fréquents et attirent de plus en plus l'attention des médias. Parlant en tant que professionnel de la cybersécurité de carrière, les aspects techniques d'incidents comme celui-ci ne sont qu'une partie d'un ensemble beaucoup plus vaste. Chaque utilisateur de technologie doit prendre en compte non seulement les menaces et les vulnérabilités, mais aussi des processus opérationnels, points de défaillance potentiels et comment ils utilisent la technologie au quotidien. En pensant à l'avenir, et prendre des mesures de protection, peut aider à réduire les effets des incidents de cybersécurité sur les individus et les organisations.

Comprendre les outils de cyberattaque

Les logiciels conçus pour attaquer d'autres ordinateurs n'ont rien de nouveau. nations, entreprises privées, les chercheurs individuels et les criminels continuent de développer ces types de programmes, pour un large éventail d'objectifs, y compris la guerre numérique et la collecte de renseignements, ainsi que l'extorsion par ransomware.

De nombreux efforts de malware commencent comme une fonction normale et cruciale de la cybersécurité :identifier les vulnérabilités logicielles et matérielles qui pourraient être exploitées par un attaquant. Les chercheurs en sécurité travaillent ensuite pour fermer cette vulnérabilité. Par contre, développeurs de logiciels malveillants, criminel ou autre, trouvera comment traverser cette ouverture sans être détecté, pour explorer et potentiellement faire des ravages dans les systèmes d'une cible.

Parfois, une seule faiblesse suffit pour donner à un intrus l'accès qu'il souhaite. Mais d'autres fois, les attaquants utiliseront plusieurs vulnérabilités en combinaison pour infiltrer un système, prendre le contrôle, voler des données et modifier ou supprimer des informations, tout en essayant de cacher toute preuve de leur activité aux programmes de sécurité et au personnel. Le défi est si grand que l'intelligence artificielle et les systèmes d'apprentissage automatique sont désormais également intégrés pour aider aux activités de cybersécurité.

Crédit : La conversation

On s'interroge sur le rôle que le gouvernement fédéral a pu jouer dans cette situation, parce que l'un des outils de piratage que les attaquants auraient utilisé à Baltimore a été développé par l'Agence de sécurité nationale des États-Unis, ce que la NSA a démenti. Cependant, des outils de piratage volés à la NSA en 2017 par le groupe de hackers Shadow Brokers ont été utilisés pour lancer des attaques similaires quelques mois après la publication de ces outils sur Internet. Certainement, ces outils n'auraient jamais dû être volés à la NSA et auraient dû être mieux protégés.

Mais mon point de vue est plus compliqué que cela :en tant que citoyen, Je reconnais le mandat de la NSA de rechercher et de développer des outils avancés pour protéger le pays et remplir sa mission de sécurité nationale. Cependant, comme de nombreux professionnels de la cybersécurité, Je reste en conflit :lorsque le gouvernement découvre une nouvelle vulnérabilité technologique mais n'en informe le fabricant du matériel ou du logiciel concerné qu'après qu'il a été utilisé pour causer des ravages ou divulgué par une fuite, tout le monde est en danger.

La situation de Baltimore

Le coût de récupération estimé à 18 millions de dollars à Baltimore est de l'argent que la ville n'a probablement pas facilement disponible. Des recherches récentes de certains de mes collègues de l'Université du Maryland, Comté de Baltimore, montre que de nombreux gouvernements étatiques et locaux restent terriblement sous-préparés et sous-financés pour, encore moins de manière proactive, face aux nombreux défis de la cybersécurité.

Il est préoccupant que l'attaque de ransomware à Baltimore ait exploité une vulnérabilité connue du public - avec un correctif disponible - depuis plus de deux ans. La NSA avait développé un exploit (nom de code EternalBlue) pour cette faille de sécurité découverte, mais n'a alerté Microsoft de cette vulnérabilité de sécurité critique qu'au début de 2017, et seulement après que les Shadow Brokers aient volé l'outil de la NSA pour l'attaquer. Peu après, Microsoft a publié une mise à jour de sécurité logicielle pour corriger cette faille clé dans son système d'exploitation Windows.

Certes, il peut être très complexe de gérer les mises à jour logicielles pour une grande organisation. Mais étant donné la couverture médiatique à l'époque de la divulgation non autorisée de nombreux outils de piratage de la NSA et des vulnérabilités qu'ils ciblaient, on ne sait pas pourquoi le personnel informatique de Baltimore n'a pas veillé à ce que les ordinateurs de la ville reçoivent immédiatement cette mise à jour de sécurité particulière. Et bien qu'il ne soit pas nécessairement juste de blâmer la NSA pour l'incident de Baltimore, il est tout à fait juste de dire que les connaissances et les techniques derrière les outils de guerre numérique sont dans le monde ; nous devons apprendre à vivre avec eux et nous adapter en conséquence.

Problèmes complexes

Dans une société mondiale où les gens, les entreprises et les gouvernements sont de plus en plus dépendants des ordinateurs, les faiblesses numériques ont le pouvoir de perturber gravement ou de détruire les actions et les fonctions quotidiennes.

Crédit : La conversation

Même essayer de développer des solutions de contournement lorsqu'une crise frappe peut être difficile. Les employés de la ville de Baltimore qui n'étaient pas autorisés à utiliser le système de messagerie électronique de la ville ont tenté de créer des comptes Gmail gratuits pour au moins effectuer un travail. Mais ils ont d'abord été bloqués par les systèmes de sécurité automatisés de Google, qui les a identifiés comme potentiellement frauduleux.

Faire empirer les choses, lorsque les services en ligne de Baltimore sont tombés en panne, certaines parties du système téléphonique municipal de la ville n'ont pas pu gérer l'augmentation du nombre d'appels qui en a résulté pour tenter de compenser. Cela souligne la nécessité de se concentrer non seulement sur les produits technologiques eux-mêmes, mais aussi sur les politiques, procédures et capacités nécessaires pour garantir que les individus et/ou les organisations peuvent rester au moins minimalement fonctionnels lorsqu'ils sont sous la contrainte, que ce soit par cyberattaque, défaillances technologiques ou actes de la nature.

Se protéger, et votre gagne-pain

La première étape pour lutter contre une attaque de ransomware consiste à sauvegarder régulièrement vos données, ce qui offre également une protection contre les pannes matérielles, vol et autres problèmes. Pour lutter contre les ransomwares, bien que, il est particulièrement important de conserver quelques versions de vos sauvegardes au fil du temps. Ne vous contentez pas de réécrire les mêmes fichiers sur un lecteur de sauvegarde encore et encore.

C'est parce que quand vous êtes touché, vous voudrez déterminer quand vous avez été infecté et restaurer les fichiers à partir d'une sauvegarde effectuée avant cette date. Autrement, vous récupérerez simplement des données infectées, et ne résout pas réellement votre problème. Oui, vous risquez de perdre des données, mais pas tout—et probablement seulement votre travail le plus récent, dont vous vous souviendrez probablement et recréerez assez facilement.

Et bien sûr, suivre certaines des meilleures pratiques de cybersécurité, même les plus basiques, peut aider à prévenir, ou du moins minimiser, la possibilité de ransomware paralysant vous ou votre organisation. Faire des choses comme exécuter un logiciel antivirus actuel, maintenir tous les logiciels à jour, en utilisant des mots de passe forts et une authentification multifacteur, et ne pas faire aveuglément confiance à des appareils aléatoires ou à des pièces jointes d'e-mails que vous rencontrez ne sont que quelques-unes des étapes que tout le monde devrait suivre pour être un bon citoyen numérique.

Cela vaut également la peine de planifier pour contourner les défaillances potentielles qui pourraient arriver à votre fournisseur de messagerie, fournisseur de services Internet et compagnie d'électricité, sans parler du logiciel sur lequel nous nous appuyons. Qu'ils soient attaqués ou qu'ils échouent simplement, leur absence peut perturber votre vie.

De cette façon, les incidents de ransomware servent de rappel important que la cybersécurité ne se limite pas à la protection des bits et des octets numériques dans le cyberespace. Plutôt, cela devrait forcer chacun à réfléchir de manière large et holistique à sa relation avec la technologie et aux processus qui régissent son rôle et son utilisation dans nos vies. Et, cela devrait amener les gens à réfléchir à la façon dont ils pourraient fonctionner sans parties au travail et à la maison, car c'est une question de quand, pas si, des problèmes surviendront.

Cet article est republié à partir de The Conversation sous une licence Creative Commons. Lire l'article original.