Les scientifiques d'ARL ont peut-être identifié un moyen d'améliorer la cybersécurité de la détection des intrusions dans les réseaux distribués. Crédit :armée américaine

La cybersécurité étant l'une des principales préoccupations de sécurité du pays et des milliards de personnes touchées par des violations l'année dernière, le gouvernement et les entreprises consacrent plus de temps et d'argent à se défendre. Des chercheurs du laboratoire de recherche de l'armée du commandement du développement des capacités de combat de l'armée américaine, le laboratoire de recherche d'entreprise de l'armée également connu sous le nom d'ARL, et l'Université de Towson ont peut-être identifié une nouvelle façon d'améliorer la sécurité du réseau.

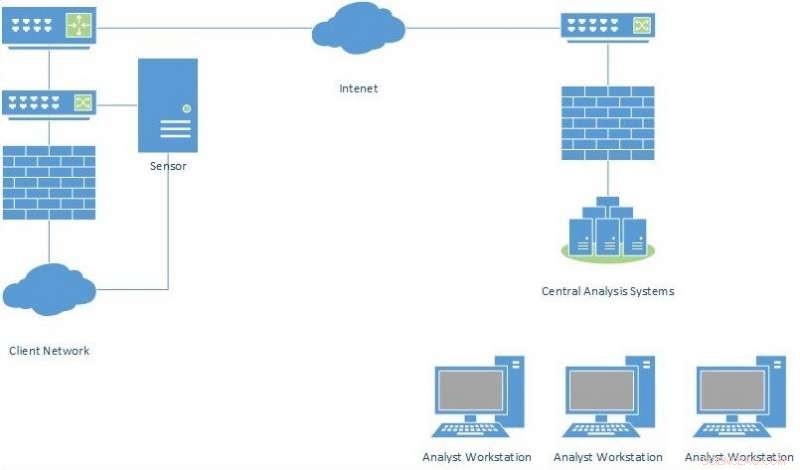

De nombreux systèmes de cybersécurité utilisent une détection d'intrusion réseau distribuée qui permet à un petit nombre d'analystes hautement qualifiés de surveiller plusieurs réseaux en même temps, réduire les coûts grâce à des économies d'échelle et tirer parti plus efficacement d'une expertise limitée en matière de cybersécurité ; cependant, cette approche nécessite la transmission de données depuis les capteurs de détection d'intrusion du réseau sur le réseau défendu vers les serveurs d'analyse centraux. La transmission de toutes les données capturées par les capteurs nécessite trop de bande passante, les chercheurs ont dit.

À cause de ce, la plupart des systèmes de détection d'intrusion réseau distribués renvoient uniquement des alertes ou des résumés d'activités à l'analyste de sécurité. Avec seulement des résumés, les cyberattaques peuvent passer inaperçues car l'analyste n'avait pas assez d'informations pour comprendre l'activité du réseau, ou, alternativement, du temps peut être perdu à traquer les faux positifs.

Dans une recherche présentée à la 10e multi-conférence internationale sur la complexité, Informatique et cybernétique 12-15 mars, 2019, les scientifiques voulaient identifier comment compresser le trafic réseau autant que possible sans perdre la capacité de détecter et d'enquêter sur les activités malveillantes.

Travaillant sur la théorie selon laquelle une activité réseau malveillante manifesterait sa malveillance tôt, les chercheurs ont développé un outil qui arrêterait de transmettre le trafic après qu'un nombre donné de messages ait été transmis. Le trafic réseau compressé résultant a été analysé et comparé à l'analyse effectuée sur le trafic réseau d'origine.

Comme suspecté, les chercheurs ont découvert que les cyberattaques manifestent souvent de la malveillance au début du processus de transmission. Lorsque l'équipe a identifié une activité malveillante plus tard dans le processus de transmission, ce n'était généralement pas la première occurrence d'activité malveillante dans ce flux réseau.

"Cette stratégie devrait être efficace pour réduire la quantité de trafic réseau envoyé du capteur au système d'analyse central, " a déclaré Sidney Smith, un chercheur de l'ARL et l'auteur principal de l'étude. "Finalement, cette stratégie pourrait être utilisée pour augmenter la fiabilité et la sécurité des réseaux de l'armée."

Pour la phase suivante, les chercheurs souhaitent intégrer cette technique à des techniques de classification du réseau et de compression sans perte pour réduire la quantité de trafic qui doit être transmise aux systèmes d'analyse centraux à moins de 10 % du volume de trafic d'origine tout en ne perdant pas plus de 1 % des alertes de cybersécurité .

« L'avenir de la détection d'intrusion se trouve dans l'apprentissage automatique et d'autres techniques d'intelligence artificielle, " Smith a dit. " Cependant, bon nombre de ces techniques sont trop gourmandes en ressources pour être exécutées sur les capteurs distants, et tous nécessitent de grandes quantités de données. Un système de cybersécurité intégrant notre technique de recherche permettra de collecter les données les plus susceptibles d'être malveillantes pour une analyse plus approfondie."