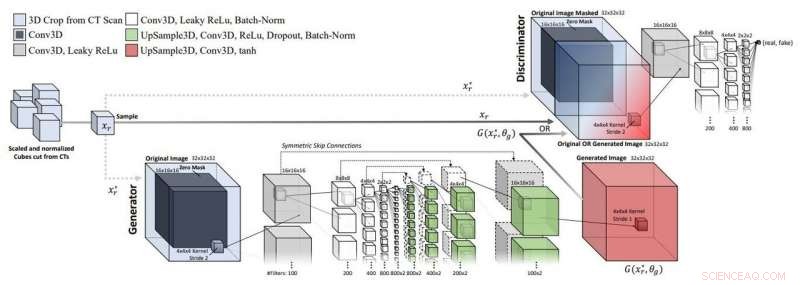

L'architecture du réseau, couches, et les paramètres utilisés à la fois pour les réseaux d'injection (GANinj) et de prélèvement (GANrem). Crédit :arXiv : 1901.03597 [cs.CR]

Les chercheurs ont trouvé plus de raisons de s'inquiéter des possibilités de falsification dans le cadre médical. Les observateurs de sécurité parlent du papier, "CT-GAN :altération malveillante de l'imagerie médicale 3D à l'aide de l'apprentissage profond, " qui est sur arXiv. Les auteurs sont Yisroel Mirsky, Tom Mahler, Ilan Shelef et Yuval Elovici.

Les logiciels, conçu par des experts du Centre de recherche sur la cybersécurité de l'Université Ben Gourion, a été conçu pour voir si un attaquant pouvait altérer l'équipement de tomodensitométrie et d'IRM pour produire de faux résultats sur les patients atteints de tumeurs. Les conclusions suggérées par tous les moyens, Oui, la falsification n'était pas difficile à réaliser.

Le Washington Post a publié un article très cité sur le sujet, car il expliquait leurs objectifs de recherche et leurs observations. Le reportage a déclaré que "les attaquants pourraient cibler un candidat à la présidentielle ou d'autres politiciens pour les faire croire qu'ils souffrent d'une maladie grave et les amener à se retirer d'une course pour se faire soigner".

Une croissance ajoutée ici, une croissance ajoutée là-bas... les fausses croissances par falsification sont apparues comme un autre type de malware que la communauté médicale devrait connaître. Les radiologues peuvent être trompés par des logiciels malveillants pour voir de faux nodules cancéreux, dans les équipements de tomodensitométrie et d'IRM.

Le malware a en fait été créé par des chercheurs en Israël. Ils voulaient explorer les failles de sécurité des équipements d'imagerie médicale et des réseaux transmettant ces images.

Le malware des chercheurs pouvait aller dans les deux sens :soit en ajoutant de fausses excroissances aux scans, soit en supprimant de vraies lésions et nodules; cette dernière manœuvre pourrait évidemment entraîner l'échec du traitement des patients nécessitant une attention urgente.

Le malware a modifié 70 images et a réussi à faire croire à trois radiologues que les patients avaient un cancer. Les chercheurs se sont concentrés sur le cancer du poumon. Kim Zetter, Le Washington Post , décrit le test. Trois radiologues — qualifiés — ont été dupés. Ils ont mal diagnostiqué les conditions presque à chaque fois. Regardez les chiffres.

"Dans le cas des scanners avec des nodules cancéreux fabriqués, les radiologues ont diagnostiqué un cancer dans 99 % des cas. Dans les cas où le malware a supprimé de vrais nodules cancéreux des analyses, les radiologues ont déclaré que ces patients étaient en bonne santé 94 % du temps. »

À son tour, les résultats de l'étude devraient amener la communauté médicale à prendre en compte cet impact potentiel :les motivations des attaquants peuvent être générales ou ciblées. Ils pourraient simplement vouloir introduire le chaos et mettre à rude épreuve le flux de travail en faisant attention aux équipements défectueux ou ils pourraient utiliser le logiciel malveillant pour cibler des patients spécifiques.

Dans leur papier, les auteurs ont proposé une sombre liste d'objectifs possibles si un attaquant voulait interférer avec les analyses. Les auteurs ont dit, « nous montrons comment un attaquant peut utiliser l'apprentissage en profondeur pour ajouter ou supprimer des preuves de conditions médicales à partir d'analyses médicales volumétriques (3-D). Un attaquant peut effectuer cet acte afin d'arrêter un candidat politique, sabotage de la recherche, commettre une fraude à l'assurance, commettre un acte de terrorisme, ou même commettre un meurtre."

Zetter a également évoqué le scénario possible dans lequel les analyses de suivi seraient perturbées pour montrer que les tumeurs se propagent ou se rétrécissent faussement. Les logiciels malveillants pourraient également avoir des effets néfastes sur les essais de médicaments et de recherche médicale « pour saboter les résultats ».

Le degré élevé de succès du malware fait que l'on se demande comment cela peut se produire en milieu hospitalier. Puis encore, pour ceux qui connaissent déjà les événements passés, la question de la sécurité ne surprend pas.

BBC News a rafraîchi la mémoire des lecteurs. « Les hôpitaux et autres organisations de santé ont été une cible populaire pour les cyber-attaquants et beaucoup ont été touchés par des ransomwares malveillants qui cryptent les fichiers et ne renvoient les données que lorsque les victimes paient. » Le rapport a noté comment "Le NHS a été durement touché en 2017 par le ransomware WannaCry qui a laissé de nombreux hôpitaux se démener pour récupérer des données".

Pourquoi le malware est-il capable de franchir toutes les barrières de sécurité ? Le Washington Post ont indiqué que le problème pouvait être attribué à l'équipement et aux réseaux qui transmettent et stockent les images CT et IRM.

"Ces images sont envoyées aux postes de travail de radiologie et aux bases de données principales via ce qu'on appelle un système d'archivage et de communication d'images (PACS). Mirsky a déclaré que l'attaque fonctionne parce que les hôpitaux ne signent pas numériquement les scans pour éviter qu'ils ne soient modifiés sans détection et ne pas utiliser le cryptage sur leurs réseaux PACS, permettant à un intrus sur le réseau de voir les scans et de les modifier."

Les réseaux PACS ne sont généralement pas cryptés. Un autre problème potentiel mentionné dans l'article réside dans le fait que les hôpitaux se contentent d'une "infrastructure vieille de 20 ans" qui ne prend pas en charge les nouvelles technologies.

« Bien que le cryptage soit désormais disponible pour certains logiciels PACS, il n'est toujours généralement pas utilisé pour des raisons de compatibilité. Il doit communiquer avec des systèmes plus anciens qui n'ont pas la capacité de décrypter ou recrypter les images, " mentionné Le Washington Post .

Notez que le titre de leur document de recherche contient l'expression « GAN ». Cela signifie "un type spécial de réseau de neurones profonds, " le réseau accusatoire génératif. Avec les GAN, vous avez deux réseaux de neurones qui travaillent l'un contre l'autre :le générateur et le discriminateur.

"Dans cet article, nous avons présenté la possibilité pour un attaquant de modifier l'imagerie médicale 3D à l'aide d'un apprentissage en profondeur. Nous ... avons présenté un cadre de manipulation (CT-GAN) qui peut être exécuté par un logiciel malveillant de manière autonome."

En outre, « Les images modifiées ont également réussi à tromper les systèmes de dépistage automatisés, ", a déclaré BBC News.

En tout, selon leur papier, « les radiologues et l'IA sont très sensibles aux attaques de falsification d'image de CT-GAN, " ont écrit les auteurs.

© 2019 Réseau Science X