Crédit :Long Cheng

Les attaques orientées données permettent aux pirates de manipuler des données non contrôlées et de modifier le comportement d'un programme, causant souvent des dommages importants aux systèmes touchés. Des chercheurs de Virginia Tech, Université de Clemson, L'université d'État de Pennsylvanie et l'université d'Aalto ont récemment découvert de nouvelles techniques d'exploitation pour ce type d'attaque, qui pourraient éclairer la conception de défenses plus efficaces.

"L'attaque de programmation orientée données (DOP), qui permet pour la première fois de voler des clés OpenSSL privées à un serveur sans être détecté par des contrôles de sécurité de pointe, est sorti pour la première fois en 2016, " Daphné Yao, l'un des chercheurs qui a mené l'étude, a déclaré TechXplore. "Les attaques DOP semblent être assez invincibles. Toute notre équipe était intriguée et voulait savoir quel type de détection pourrait arrêter le DOP."

Actuellement, il existe deux principaux types d'attaques par corruption de mémoire :les attaques par flux de contrôle et les attaques orientées données. Les attaques de flux de contrôle peuvent corrompre les données de contrôle, comme l'adresse de retour ou le pointeur de code, dans l'espace mémoire d'un programme, en fin de compte détourner le flux de contrôle du programme (c'est-à-dire l'ordre d'exécution). Attaques orientées données, d'autre part, sont conçus pour modifier le comportement bénin d'un programme en manipulant ses données non contrôlées sans violer l'intégrité du flux de contrôle. Malgré leurs différences, ces deux types d'attaques peuvent causer de graves dommages à un système informatique.

Les principaux objectifs de l'étude menée par Yao et ses collègues étaient de démystifier les attaques orientées données, aider les défenseurs à mieux les comprendre, et identifier les catégories de comportements du programme que le DOP peut avoir un impact. En outre, les chercheurs voulaient fournir des preuves expérimentales des différences de comportement entre le DOP et les exécutions normales.

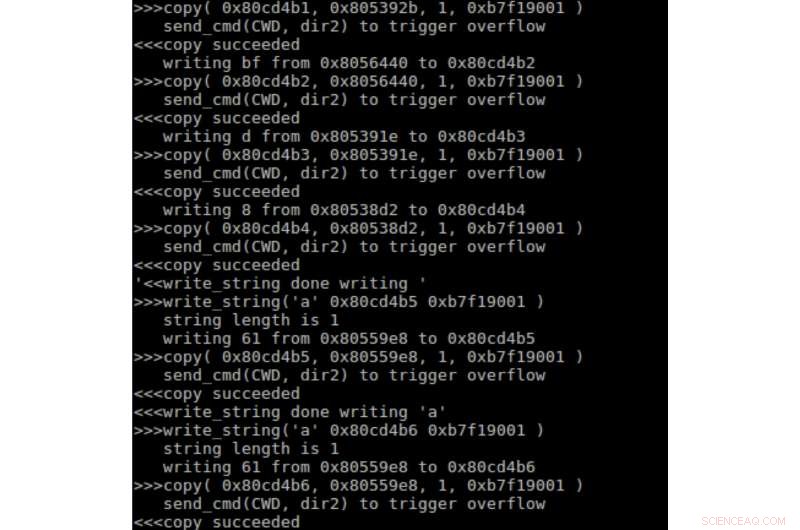

Les chercheurs de l'Université Aalto, Hans Liljestrand, Thomas Nyman et N. Asokan, reproduit un exploit DOP basé sur des recherches antérieures pour une machine prenant en charge Intel Processor Trace (PT). Cet exploit DOP a contribué à démontrer expérimentalement les différences entre les exécutions DOP et normales.

"Notre intuition est que les programmes doivent en quelque sorte se comporter différemment sous l'attaque DOP complexe, " dit Yao. " Les fréquences de certaines opérations ont dû changer pendant le DOP. Notre travail n'invente pas de nouvelles attaques orientées données, pourtant, nous en proposons une description complète et approfondie."

Bien que les attaques DOP soient devenues de plus en plus courantes, jusque là, très peu d'études ont tenté d'aborder en détail les menaces qu'elles représentent. Ces attaques corrompent généralement des variables de données importantes qui sont directement ou indirectement utilisées pour la prise de décision et la configuration.

"Le danger des attaques orientées données, y compris DOP et la nouvelle programmation orientée bloc (BOP), est qu'ils ne falsifient pas le flux de contrôle d'un programme victime, " expliqua Yao. " Ainsi, il échappe à la détection populaire d'intégrité de flux de contrôle (CFI). Du point de vue de l'attaque, les attaques orientées données sont bien plus avantageuses que la programmation orientée retour (ROP), car les attaques ROP de base violent largement l'intégrité du flux de contrôle et peuvent être facilement détectées par les solutions CFI."

Dans leur étude, Yao et ses collègues ont cartographié les exploits orientés données, y compris les attaques DOP, exposant leurs hypothèses, exigences et capacités. Ils ont ensuite évalué expérimentalement la faisabilité de leur nouvelle approche de détection basée sur les anomalies.

"Nous fournissons des preuves empiriques concrètes montrant qu'un programme soumis à une attaque DOP présente des modèles de comportement sensiblement différents de plusieurs manières, y compris la fréquence des transferts de contrôle par paires, la fréquence des appels de fonctions, corrélations de branches, et comportements de branche incompatibles, " a déclaré Yao. "Nous avons montré que ces différences causées par les attaques DOP se manifestent dans Intel PT de bas niveau, un mécanisme de journalisation au niveau des instructions très efficace, journaux, qui peuvent être collectés et observés. Par exemple, les traces normales et les traces DOP présentent de fortes différences dans l'analyse de clustering basée sur l'ACP."

Dans leurs tests, Yao et ses collègues ont observé que les attaques DOP provoquent des effets secondaires à plusieurs niveaux du comportement de flux de contrôle d'un programme affecté, qui se manifestent souvent dans les traces de PT. Bien que les attaques DOP ne modifient pas l'ordre du flux de contrôle d'un programme, ils peuvent modifier sa fréquence et ses propriétés de corrélation. Les chercheurs ont également fourni un résumé des cas indétectables, dans lesquelles les attaques orientées données ne présentent aucune anomalie de fréquence ou de corrélation. À l'avenir, leurs découvertes pourraient aider au développement de défenses plus efficaces contre les attaques DOP.

« Dans nos futures recherches, nous prévoyons de relever les défis techniques associés à la construction d'une défense DOP déployable, " a déclaré Yao. "Nous sommes particulièrement intéressés par l'exploration de l'apprentissage en profondeur dans la détection des anomalies induites par le DOP à partir de la quantité massive de journaux PT de bas niveau. Le principal défi dans ce domaine d'étude est de trouver un moyen d'éviter les fausses alarmes excessives lors de la détection."

© 2019 Réseau Science X