Un lien est un mécanisme de transmission des données à votre appareil. Crédit :Unsplash/Marvin Tolentino

Tous les jours, souvent plusieurs fois par jour, vous êtes invité à cliquer sur les liens qui vous sont envoyés par les marques, Les politiciens, amis et étrangers. Vous téléchargez des applications sur vos appareils. Peut-être que vous utilisez des codes QR.

La plupart de ces activités sont sécurisées car elles proviennent de sources fiables. Mais parfois, les criminels se font passer pour des sources fiables pour vous faire cliquer sur un lien (ou télécharger une application) qui contient des logiciels malveillants.

En son coeur, un lien n'est qu'un mécanisme pour que les données soient transmises à votre appareil. Le code peut être intégré à un site Web qui vous redirige vers un autre site et télécharge des logiciels malveillants sur votre appareil en route vers votre destination réelle.

Lorsque vous cliquez sur des liens non vérifiés ou téléchargez des applications suspectes, vous augmentez le risque d'exposition aux logiciels malveillants. Voici ce qui pourrait arriver si vous le faites – et comment vous pouvez minimiser vos risques.

Qu'est-ce qu'un malware ?

Un malware est défini comme un code malveillant qui :« aura un impact négatif sur la confidentialité, intégrité, ou la disponibilité d'un système d'information.

Autrefois, les logiciels malveillants décrivent un code malveillant qui prend la forme de virus, vers ou chevaux de Troie.

Les virus se sont intégrés dans de véritables programmes et se sont appuyés sur ces programmes pour se propager. Les vers étaient généralement des programmes autonomes qui pouvaient s'installer en utilisant un réseau, USB ou programme de messagerie pour infecter d'autres ordinateurs.

Les chevaux de Troie tirent leur nom du cadeau fait aux Grecs pendant la guerre de Troie dans l'Odyssée d'Homère. Tout comme le cheval de bois, un cheval de Troie ressemble à un fichier normal jusqu'à ce qu'une action prédéterminée entraîne l'exécution du code.

La génération actuelle d'outils d'attaque est bien plus sophistiquée, et sont souvent un mélange de ces techniques.

Ces soi-disant "attaques mixtes" reposent fortement sur l'ingénierie sociale - la capacité de manipuler quelqu'un pour qu'il fasse quelque chose qu'il ne ferait pas normalement - et sont souvent classées en fonction de ce qu'ils feront finalement à vos systèmes.

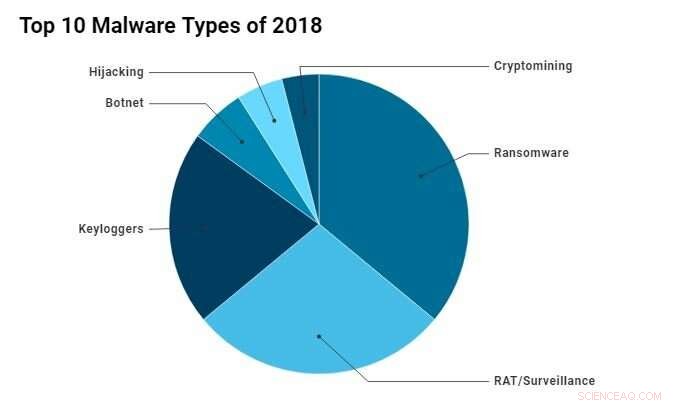

Crédit :Richard Matthews

À quoi servent les logiciels malveillants ?

Les logiciels malveillants d'aujourd'hui sont faciles à utiliser, des boîtes à outils personnalisées distribuées sur le dark web ou par des chercheurs en sécurité bien intentionnés qui tentent de résoudre les problèmes.

D'un simple clic, les attaquants peuvent utiliser ces boîtes à outils pour envoyer des e-mails de phishing et des SMS de spam afin d'employer divers types de logiciels malveillants. En voici quelques uns.

Comment les logiciels malveillants se retrouvent-ils sur votre appareil ?

Selon les données sur les réclamations d'assurance des entreprises basées au Royaume-Uni, plus de 66 % des cyberincidents sont causés par une erreur des employés. Bien que les données n'attribuent que 3% de ces attaques à l'ingénierie sociale, notre expérience suggère que la majorité de ces attaques auraient commencé de cette façon.

Par exemple, par des employés ne respectant pas les politiques dédiées à l'informatique et à la sécurité de l'information, ne pas être informé de la part de leur empreinte numérique exposée en ligne, ou simplement être exploité. Le simple fait de publier ce que vous mangez pour le dîner sur les réseaux sociaux peut vous exposer aux attaques d'un ingénieur social bien formé.

Les codes QR sont tout aussi risqués si les utilisateurs ouvrent le lien vers lequel les codes QR pointent sans d'abord valider où il se dirigeait, comme l'indique cette étude de 2012.

Même l'ouverture d'une image dans un navigateur Web et le passage de la souris dessus peuvent entraîner l'installation de logiciels malveillants. C'est un outil de livraison très utile compte tenu du matériel publicitaire que vous voyez sur les sites Web populaires.

De fausses applications ont également été découvertes sur les magasins Apple et Google Play. Beaucoup d'entre eux tentent de voler les identifiants de connexion en imitant des applications bancaires bien connues.

Parfois, des logiciels malveillants sont placés sur votre appareil par quelqu'un qui veut vous suivre. En 2010, le district scolaire de Lower Merion a réglé deux poursuites intentées contre eux pour violation de la vie privée des élèves et enregistrement secret à l'aide de la caméra Web des ordinateurs portables scolaires prêtés.

Un exemple d'attaque de dégradation contre le bureau de l'industrie du tourisme de l'Utah à partir de 2017. Crédit :Wordfence

Que pouvez-vous faire pour l'éviter?

Dans le cas du district scolaire de Lower Merion, les étudiants et les enseignants soupçonnaient qu'ils étaient surveillés parce qu'ils "ont vu le feu vert à côté de la webcam de leurs ordinateurs portables s'allumer momentanément".

Bien qu'il s'agisse d'un excellent indicateur, de nombreux outils de piratage s'assureront que les lumières de la webcam sont éteintes pour éviter d'éveiller les soupçons. Les indices à l'écran peuvent vous donner un faux sentiment de sécurité, surtout si vous ne réalisez pas que le microphone est toujours utilisé pour des indices verbaux ou d'autres formes de suivi.

Une connaissance de base des risques dans le cyberespace contribuera grandement à les atténuer. C'est ce qu'on appelle la cyber-hygiène.

Bien utiliser, un logiciel de détection de virus et de logiciels malveillants à jour est crucial. Cependant, le conseil le plus important est de mettre à jour votre appareil pour vous assurer qu'il dispose des dernières mises à jour de sécurité.

Survolez les liens dans un e-mail pour voir où vous allez vraiment. Evitez les liens raccourcis, comme bit.ly et les codes QR, à moins que vous ne puissiez vérifier où va le lien en utilisant un extenseur d'URL.

Que faire si vous avez déjà cliqué ?

Si vous pensez que votre système contient des logiciels malveillants, il y a des étapes simples que vous pouvez prendre.

Ouvrez votre application webcam. Si vous ne pouvez pas accéder à l'appareil parce qu'il est déjà utilisé, c'est un signe révélateur que vous pourriez être infecté. Une utilisation de la batterie plus élevée que la normale ou une machine fonctionnant plus chaude que d'habitude sont également de bons indicateurs que quelque chose ne va pas.

Assurez-vous d'avoir installé un bon logiciel antivirus et anti-malware. start-up estoniennes, tels que Malware Bytes et Seguru, peut être installé sur votre téléphone ainsi que sur votre bureau pour fournir une protection en temps réel. Si vous exploitez un site Web, assurez-vous d'avoir une bonne sécurité installée. Wordfence fonctionne bien pour les blogs WordPress.

Plus important encore, assurez-vous de savoir combien de données vous concernant ont déjà été exposées. Google vous-même - y compris une recherche d'images Google par rapport à votre photo de profil - pour voir ce qui est en ligne.

Vérifiez toutes vos adresses e-mail sur le site haveibeenpwned.com pour voir si vos mots de passe ont été exposés. Assurez-vous ensuite de ne plus jamais utiliser de mots de passe sur d'autres services. Essentiellement, les traiter comme compromis.

La cybersécurité a des aspects techniques, mais rappelez-vous :toute attaque qui n'affecte pas une personne ou une organisation n'est qu'un problème technique. Les cyberattaques sont un problème humain.

Plus vous en savez sur votre propre présence numérique, mieux vous serez préparé. Tous nos efforts individuels sécurisent mieux nos organisations, nos écoles, et notre famille et nos amis.

Cet article est republié à partir de The Conversation sous une licence Creative Commons. Lire l'article original.