Un attaquant possédant la clé et tous les fragments de données sauf un n'est pas en mesure de déchiffrer même une petite partie des données initiales. Crédit :Kapusta, Memmi &Rambaud.

Une équipe de chercheurs de Télécom ParisTech a développé une nouvelle méthode pour protéger les données cryptées contre l'exposition des clés. Leur algorithme, présenté dans un article pré-publié sur arXiv, se transforme, fragmente et disperse les données pour qu'elles restent protégées, sauf si tous les nœuds de stockage sont compromis.

"De nos jours, on observe deux choses, " Katarzyna Kapusta, l'un des chercheurs qui a mené l'étude, a déclaré TechXplore. "D'un côté, la popularité de l'externalisation des données ne cesse de croître. D'autre part, Tous les deux mois, nous assistons à une violation de données majeure exposant les données des utilisateurs. Les attaquants deviennent de plus en plus puissants. Ils sont parfois capables d'acquérir des clés de chiffrement en utilisant la corruption ou la coercition. Dans de telles situations, le simple chiffrement des données peut ne pas suffire."

Selon Kapusta, une méthode de cryptage n'est aussi bonne que la stratégie de génération et de gestion de clés employée par les utilisateurs individuels. En collaboration avec ses collègues Gérard Memmi et Matthieu Rambaud, elle a donc entrepris de développer une méthode plus efficace pour protéger les données utilisateur cryptées contre les attaques malveillantes.

"Nous proposons un ensemble de méthodes qui combinent chiffrement avec fragmentation et dispersion des données, ", a déclaré Kapusta. "Ils visent à renforcer la confidentialité des données afin de se protéger contre un attaquant qui a pu acquérir les clés de cryptage."

Les algorithmes de cryptage symétrique classiques fonctionnent en cryptant les données dans un texte chiffré à l'aide d'une clé de cryptage qui doit rester secrète. Cela signifie que si la clé de chiffrement est trouvée par un attaquant, les données deviennent vulnérables.

Transformée tout ou rien (AONT), également connu sous le nom de protocole tout ou rien, est une méthode de cryptage introduite pour la première fois par Ronald L. RIvest à la fin des années 1990. Il fonctionne en transformant les données d'entrée en un texte chiffré afin qu'il ne puisse être déchiffré que lorsque le texte chiffré est terminé.

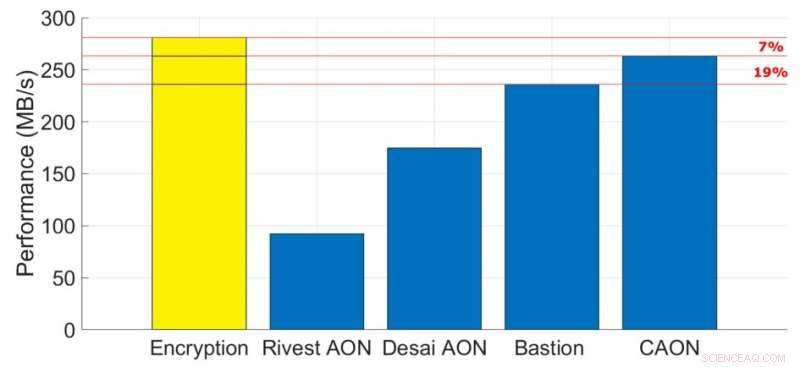

Une référence de performance, comparaison entre CAON et d'autres techniques, cryptage simple (AES-NI en mode CTR, jaune) est utilisé comme ligne de base. Crédit :Kapusta, Memmi &Rambaud.

"Le chiffrement tout ou rien renforce la confidentialité des données en protégeant les données contre les clés de chiffrement faibles ou divulguées, " expliqua Kapusta. " Il produit un texte chiffré qui ne peut être déchiffré que lorsqu'il est terminé. Les fragments d'un tel texte chiffré résistent à une situation d'exposition de clé :il n'est pas possible de déchiffrer la partie des données à l'intérieur d'un fragment sans le reste des fragments, et ce même si la clé de cryptage est connue. Cryptage des données à l'aide d'un AON, puis la fragmentation et la dispersion du texte chiffré obtenu renforce la confidentialité des données."

Lorsqu'il est combiné avec la fragmentation et la dispersion des données, Les approches AONT peuvent protéger les données des attaquants qui acquièrent la clé de chiffrement mais sont incapables de rassembler tous les fragments de données. Cependant, car ils nécessitent au moins deux tours de cryptage des données, ces méthodes entraînent généralement une diminution significative des performances. L'étude menée par Kapusta et ses collègues aborde les limites des approches AONT existantes, introduisant une méthode alternative appelée tout ou rien circulaire (CAON).

"Le chiffrement symétrique classique est le composant principal de chaque méthode tout ou rien protégeant contre les attaquants moins puissants sans la connaissance des clés de chiffrement, " a déclaré Kapusta. " La protection contre les attaquants plus puissants possédant les clés est obtenue en combinant le cryptage avec un composant créant des dépendances entre les données à l'intérieur du texte chiffré qui protégera contre l'exposition des clés. Dans les anciennes méthodes AON, ce composant est une étape de pré-traitement, alors que dans AON récent, ces dépendances sont créées après le cryptage des données. CAON appartient au deuxième groupe d'AON, car il applique une transformation linéaire sur les données cryptées. Cela transforme les blocs de données « exclusifs ou » de manière chaînage – chaque bloc est exclusif-ou avec son prédécesseur, et le premier bloc qui ne possède pas de prédécesseur naturel est en exclusivité avec le dernier."

La principale différence entre CAON et les autres approches AON est que la première ne nécessite qu'une seule opération XOR par bloc de données, ce qui est le minimum possible en termes de traitement supplémentaire. Cela le rend nettement plus rapide que les approches AON existantes, y compris le schéma de Bastion, une méthode récemment conçue qui protège les données fragmentées contre l'exposition des clés à l'aide d'un seul cycle de chiffrement des données et d'une transformation de post-traitement linéaire.

"CAON permet la protection des données externalisées contre l'exposition des clés sans entraîner de charge de performance, " a déclaré Kapusta. " La surcharge provenant de la transformation de post-traitement appliquée sur les données cryptées est presque négligeable. Les précédents AON étaient lents et donc pas pratiques."

À l'avenir, CAON pourrait protéger les données des utilisateurs en ligne contre les attaques d'exposition clés. Par exemple, il pourrait être intégré dans des systèmes de stockage distribués modernes ou des solutions multi-cloud, offrant une plus grande confidentialité sans les coûts généralement associés aux méthodes de cryptage AONT.

L'équipe travaille désormais sur de nouvelles méthodes combinant chiffrement, la fragmentation et la dispersion des données qui pourraient être appliquées au cloud computing ou à l'edge computing IoT. Plus précisement, ils prévoient de publier une implémentation open source fine de CAON.

© 2019 Réseau Science X