Crédit :Université Radboud

Des chercheurs de l'Université Radboud aux Pays-Bas ont découvert que les périphériques de stockage de données largement utilisés avec des disques à chiffrement automatique n'offrent pas le niveau de protection des données attendu. Un expert malveillant disposant d'un accès physique direct à des périphériques de stockage largement vendus peut contourner les mécanismes de protection existants et accéder aux données sans connaître le mot de passe choisi par l'utilisateur.

Ces failles existent dans le mécanisme de chiffrement de plusieurs types de disques SSD – listés ci-dessous – de deux grands fabricants, à savoir Samsung et Crucial. Les vulnérabilités se produisent à la fois dans les périphériques de stockage internes (dans les ordinateurs portables, tablettes et ordinateurs) et dans des périphériques de stockage externes (connectés via un câble USB). Les périphériques de stockage concernés comprennent des modèles populaires actuellement largement disponibles.

Chercheur Bernard van Gastel :« Les fabricants concernés ont été informés il y a six mois, conformément aux pratiques professionnelles courantes. Les résultats sont rendus publics aujourd'hui afin que les utilisateurs des SSD concernés puissent protéger correctement leurs données. » Chercheur Carlo Meijer :« Ce problème nécessite une action, en particulier par les organisations qui stockent des données sensibles sur ces appareils. Et aussi par certains consommateurs qui ont activé ces mécanismes de protection des données. Mais la plupart des consommateurs ne l'ont pas fait."

Si des données sensibles doivent être protégées, il est dans tous les cas conseillé d'utiliser le chiffrement logiciel et de ne pas se fier uniquement au chiffrement matériel. Une option consiste à utiliser le logiciel gratuit et open source VeraCrypt, mais d'autres solutions existent. Sur les ordinateurs exécutant Windows, BitLocker fournit un cryptage logiciel, et les données peuvent ne pas être sécurisées (voir « Ordinateurs Windows » ci-dessous).

Le cryptage est le principal mécanisme de protection des données. Il peut être implémenté dans le logiciel ou le matériel (par exemple dans les SSD). Les systèmes d'exploitation modernes offrent généralement un cryptage logiciel pour l'ensemble du stockage. Cependant, il peut arriver qu'un tel système d'exploitation décide de s'appuyer uniquement sur le chiffrement matériel (si le chiffrement matériel est pris en charge par le périphérique de stockage). BitLocker, le logiciel de cryptage intégré à Microsoft Windows, peut effectuer ce type de basculement vers le chiffrement matériel mais n'offre aux disques concernés aucune protection efficace dans ces cas. Cryptage logiciel intégré à d'autres systèmes d'exploitation (tels que macOS, iOS, Android, et Linux) ne semble pas affecté s'il n'effectue pas ce basculement.

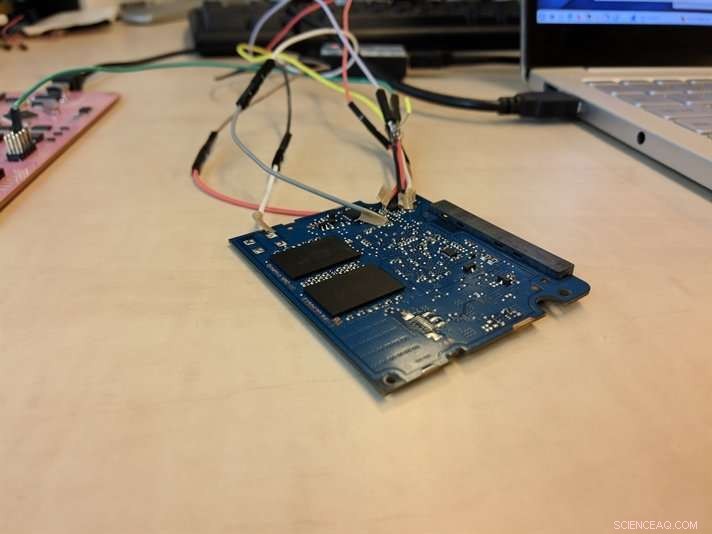

Les chercheurs ont identifié ces problèmes de sécurité à l'aide d'informations publiques et d'environ 100 € de dispositifs d'évaluation. Ils ont acheté les SSD qu'ils ont examinés via les canaux de vente au détail habituels. Il est assez difficile de découvrir ces problèmes à partir de zéro. Cependant, une fois la nature des problèmes connue, il existe un risque que l'exploitation de ces failles soit automatisée par des tiers, faciliter les abus. Les chercheurs de l'université Radboud ne sortiront pas un tel outil d'exploitation.

Produits concernés

Les modèles pour lesquels des vulnérabilités ont effectivement été démontrées en pratique sont :

Ça devrait être noté, cependant, que tous les disques disponibles sur le marché n'ont pas été testés. Les paramètres techniques spécifiques (liés par exemple à la sécurité « élevée » et « max ») dans lesquels les disques internes sont utilisés peuvent affecter la vulnérabilité (voir les informations détaillées fournies par les fabricants et le lien vers les informations techniques ci-dessous).

Ordinateurs Windows

Sur les ordinateurs exécutant Windows, un composant logiciel appelé BitLocker gère le cryptage des données de l'ordinateur. Sous Windows, le type de cryptage utilisé par BitLocker (c'est-à-dire cryptage matériel ou cryptage logiciel) est défini via la stratégie de groupe. Si disponible, le chiffrement matériel standard est utilisé. Pour les modèles concernés, le paramètre par défaut doit être modifié afin que seul le cryptage logiciel soit utilisé. Ce changement ne résout pas le problème immédiatement, car il ne recrypte pas les données existantes. Seule une toute nouvelle installation, y compris le reformatage du lecteur interne, appliquera le cryptage du logiciel. Comme alternative à la réinstallation, le progiciel VeraCrypt mentionné ci-dessus peut être utilisé.

Divulgation responsable

Les deux fabricants ont été informés de ce problème de sécurité en avril 2018 par le National Cyber Security Center (NCSC) des Pays-Bas. L'université a fourni des détails aux deux fabricants pour leur permettre de réparer leur produit. Les fabricants fourniront eux-mêmes des informations détaillées à leurs clients sur les modèles concernés; les liens sont listés ci-dessous.

Lors de la découverte d'une faille de sécurité, il y a toujours un dilemme sur la façon de gérer ces informations. La publication immédiate des détails pourrait encourager les attaques et infliger des dommages. Garder la faille secrète pendant une période prolongée peut signifier que les mesures nécessaires pour contrer la vulnérabilité ne sont pas prises, alors que les personnes et les organisations sont toujours en danger. C'est une pratique courante dans la communauté de la sécurité d'essayer de trouver un équilibre entre ces préoccupations, et révéler des défauts jusqu'à 180 jours après que les fabricants des produits concernés ont été informés. Cette pratique, connu sous le nom de divulgation responsable, est utilisé en standard par Radboud University.

Les chercheurs sont maintenant sur le point de publier les aspects scientifiques de leurs découvertes dans la littérature académique. Une version préliminaire de ces résultats (pdf, 757 Ko) sera publié aujourd'hui, 5 novembre 2018. Une fois le processus d'examen par les pairs terminé, une version finale sera publiée dans la littérature académique. Cette publication ne peut pas être utilisée comme un guide sur la façon de percer les disques SSD.