Crédit :Université de Californie - San Diego

Une équipe de médecins et d'informaticiens de l'Université de Californie a montré qu'il est facile de modifier à distance les résultats des tests médicaux en attaquant la connexion entre les appareils de laboratoire hospitalier et les systèmes de dossiers médicaux.

Ces types d'attaques pourraient être plus susceptibles d'être utilisés contre des cibles de premier plan, comme les chefs d'État et les célébrités, que contre le grand public. Mais ils pourraient également être utilisés par un État-nation pour paralyser l'infrastructure médicale des États-Unis.

Les chercheurs de l'UC San Diego et de l'UC Davis ont détaillé leurs conclusions le 9 août lors de la conférence Black Hat 2018 à Las Vegas, où ils ont organisé une démonstration de l'attaque. Surnommé Pestilence, l'attaque est uniquement une preuve de concept et ne sera pas divulguée au grand public. Bien que les vulnérabilités exploitées par les chercheurs ne soient pas nouvelles, c'est la première fois qu'une équipe de recherche montre comment ils pourraient être exploités pour compromettre la santé des patients.

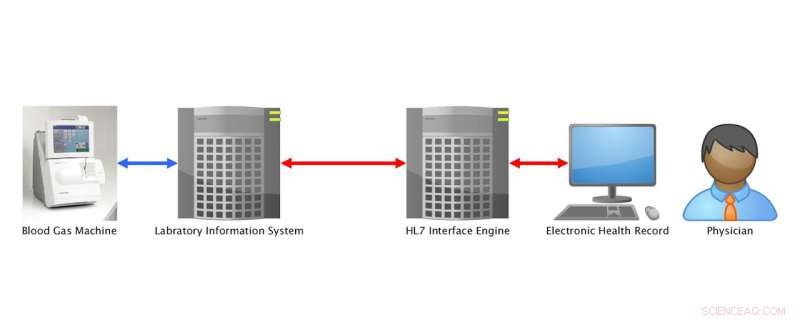

Ces vulnérabilités découlent des normes utilisées pour transférer les données des patients au sein des réseaux hospitaliers, connu sous le nom de normes de niveau de santé sept, ou HL7. Essentiellement le langage qui permet à tous les appareils et systèmes d'un établissement médical de communiquer, HL7 a été développé dans les années 1970 et n'a pas été touché par de nombreuses avancées en matière de cybersécurité réalisées au cours des quatre dernières décennies.

La mise en œuvre des normes sur les équipements médicaux vieillissants par du personnel peu ou pas formé à la cybersécurité a conduit à une circulation non sécurisée de quantités incalculables de données de patients. Spécifiquement, les données sont transmises sous forme de texte brut non crypté sur des réseaux qui ne nécessitent aucun mot de passe ni aucune autre forme d'authentification.

Le piratage de données dans les hôpitaux a fait l'actualité ces dernières années. Mais les chercheurs veulent attirer l'attention sur la façon dont ces données, une fois compromis, pourrait être manipulé. « Les soins de santé se distinguent des autres secteurs en ce que la manipulation d'infrastructures critiques a le potentiel d'avoir un impact direct sur la vie humaine, que ce soit par la manipulation directe des appareils eux-mêmes ou par les réseaux qui les relient, " écrivent les chercheurs dans un livre blanc publié conjointement avec leur démonstration Black Hat.

Les vulnérabilités et méthodologies utilisées pour créer l'outil Pestilence ont déjà été publiées. L'innovation ici consiste à combiner le savoir-faire informatique et les connaissances des cliniciens pour exploiter les faiblesses de la norme HL7 afin d'avoir un impact négatif sur le processus de soins aux patients.

L'équipe comprend le Dr Christian Dameff, médecin urgentiste et chercheur en informatique clinique, et Maxwell Bland, étudiante à la maîtrise en informatique, tous deux à l'UC San Diego, et le Dr Jeffrey Tully, un résident en anesthésiologie au centre médical UC Davis. Les médecins doivent pouvoir avoir confiance que leurs données sont exactes, dit Tully. « En tant que médecin, Mon objectif est d'éduquer mes collègues sur le fait que la confiance implicite que nous accordons aux technologies et à l'infrastructure que nous utilisons pour soigner nos patients peut être déplacée, et qu'une prise de conscience et une vigilance à l'égard de ces modèles de menace sont essentielles pour la pratique de la médecine au 21e siècle, " il a dit.

La sécurisation des données contre la manipulation est impérative. « Nous en parlons parce que nous essayons de sécuriser les appareils et les infrastructures de santé avant que les systèmes médicaux ne subissent une défaillance majeure, " Dit Dameff. "Nous devons régler ça maintenant."

Les chercheurs décrivent les contre-mesures que les systèmes médicaux peuvent prendre pour se protéger contre ces types d'attaques.

L'outil Pestilence

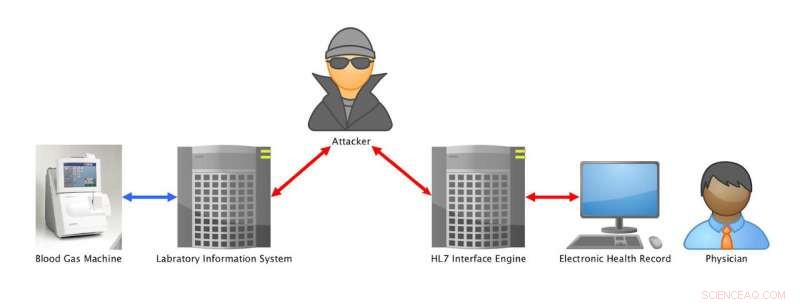

Les chercheurs ont utilisé ce qu'on appelle une "attaque de l'homme au milieu, " où un ordinateur s'intercale entre la machine du laboratoire et le système de dossiers médicaux. Bland, l'étudiant diplômé en informatique de l'UC San Diego, automatisé l'attaque afin qu'il puisse s'attaquer à de grandes quantités de données à distance. Les chercheurs n'ont pas infiltré un système hospitalier existant, bien sûr. Au lieu, ils ont construit un banc d'essai composé de dispositifs de test de laboratoire médical, ordinateurs et serveurs. Cela a permis à l'équipe d'effectuer des tests, telles que les analyses de sang et d'urine, intercepter les résultats des tests, les modifier, puis envoyer les informations modifiées à un système de dossiers médicaux.

Les chercheurs ont pris des résultats de tests sanguins normaux et les ont modifiés pour donner l'impression que le patient souffrait d'acidocétose diabétique, ou DKA, une complication grave du diabète. Ce diagnostic amènerait les médecins à prescrire un goutte-à-goutte d'insuline, qui chez un patient sain pourrait conduire à un coma, voire la mort.

Les chercheurs ont également modifié les résultats normaux des tests sanguins pour donner l'impression que le patient avait un taux de potassium extrêmement faible. Un traitement par un potassium IV sur un patient sain provoquerait une crise cardiaque, ce qui serait probablement fatal.

Les chercheurs ont utilisé une « attaque de l'homme du milieu » pour intercepter et modifier les données transmises d'un système d'information de laboratoire à un système de dossier médical électronique. Crédit :Université de Californie - San Diego

Contre-mesures

Les chercheurs détaillent un certain nombre de mesures que les hôpitaux et les agences gouvernementales peuvent prendre pour protéger les infrastructures médicales dans leur livre blanc Black Hat.

Les hôpitaux doivent améliorer leurs pratiques de sécurité. Spécifiquement, les systèmes de dossiers médicaux et les dispositifs médicaux doivent être protégés par mot de passe et sécurisés derrière un pare-feu. Chaque appareil et système sur le réseau doit être limité à la communication avec un seul serveur, limiter les opportunités des hackers de pénétrer à l'intérieur des réseaux hospitaliers. C'est ce qu'on appelle la "segmentation du réseau" et c'est le meilleur moyen de protéger l'infrastructure médicale, dit Bland, l'étudiant diplômé en informatique de la Jacobs School of Engineering de l'UC San Diego.

Les chercheurs souhaitent également faire connaître un nouveau standard qui pourrait remplacer HL7 :le Fast Healthcare Interoperability Resource, ou FHIR, permettrait des communications cryptées à l'intérieur des réseaux hospitaliers.

Le personnel informatique des hôpitaux doit être sensibilisé aux problèmes de cybersécurité et formé pour mettre en place des défenses contre les attaques potentielles, les chercheurs ont dit. Par exemple, Le personnel informatique doit savoir comment configurer les réseaux et les serveurs pour prendre en charge le cryptage. Les chercheurs citent un rapport de 2017 d'un groupe de travail sur la santé et les services sociaux indiquant que 80% du personnel informatique des hôpitaux n'est pas formé à la cybersécurité.

En outre, la cybersécurité doit faire partie du processus d'approbation de la FDA pour les appareils de santé, les chercheurs ont dit. Les fabricants devraient être encouragés à adopter les systèmes d'exploitation les plus récents et les plus sûrs. Par exemple, aujourd'hui, de nombreux dispositifs médicaux fonctionnent encore sous Windows XP, un système d'exploitation sorti en 2001 et qui n'est plus pris en charge par Microsoft, ce qui signifie que les vulnérabilités ne sont pas corrigées. Ces appareils ne peuvent pas être facilement mis à niveau car ils devraient être mis hors ligne, ce qui compromettrait les soins aux patients. En outre, certains appareils sont trop dits pour être mis à niveau.

"Travailler ensemble, nous sommes en mesure de sensibiliser aux vulnérabilités de sécurité qui ont le potentiel d'avoir un impact sur les soins aux patients, puis de développer des solutions pour y remédier, ", a déclaré Tully de l'UC Davis.