Les pratiques normales de sécurité informatique peuvent ne pas vous protéger contre les attaques malveillantes qui pénètrent dans votre système via des appareils de tous les jours, comme les clés USB. Crédit :Shutterstock

Si vous dirigez une entreprise, vous êtes probablement préoccupé par la sécurité informatique. Peut-être que vous investissez dans un logiciel antivirus, pare-feu et mises à jour régulières du système.

Malheureusement, ces mesures peuvent ne pas vous protéger contre les attaques malveillantes qui pénètrent dans vos systèmes via des appareils de tous les jours.

Dans la soirée du vendredi 24 octobre 2008, Richard C. Schaeffer Jr, le plus haut responsable de la protection des systèmes informatiques de la NSA était en réunion d'information avec le président américain George W. Bush lorsqu'un assistant lui a remis une note. La note était brève et précise. Ils avaient été piratés.

Comment est-ce arrivé? Le coupable était une simple clé USB.

Attaques de la chaîne d'approvisionnement USB

L'attaque était inattendue car les systèmes militaires classifiés ne sont pas connectés à des réseaux extérieurs. La source a été isolée dans un ver chargé sur une clé USB qui avait été soigneusement configurée et laissée en grand nombre pour être achetée dans une borne Internet locale.

Ceci est un exemple d'attaque de chaîne d'approvisionnement, qui se concentre sur les éléments les moins sûrs de la chaîne d'approvisionnement d'une organisation.

L'armée américaine a immédiatement décidé d'interdire les clés USB sur le terrain. Quelques années plus tard, les États-Unis utiliseraient la même tactique pour violer et perturber le programme d'armes nucléaires de l'Iran dans une attaque qui a maintenant été surnommée Stuxnet.

La leçon est claire :si vous branchez des clés USB dans vos systèmes, vous devez être très sûr d'où ils viennent et de ce qu'ils contiennent.

Si un fournisseur peut obtenir une charge utile secrète sur une clé USB, alors il n'y a pas de période de sécurité pendant laquelle une clé USB est un bon choix. Par exemple, vous pouvez actuellement acheter une clé USB qui est secrètement un petit ordinateur, et ça va, à l'insertion, ouvrez une fenêtre sur votre machine et jouez à la marche de l'étoile de la mort.

Ce n'est qu'un type d'attaque de la chaîne d'approvisionnement. Quelles sont les autres sortes ?

Attaques de la chaîne d'approvisionnement du réseau

Les utilisateurs d'ordinateurs ont de plus en plus tendance à stocker toutes leurs informations sur un réseau, concentrer leurs actifs en un seul endroit. Dans ce scénario, si un ordinateur est compromis, l'ensemble du système est ouvert à un attaquant.

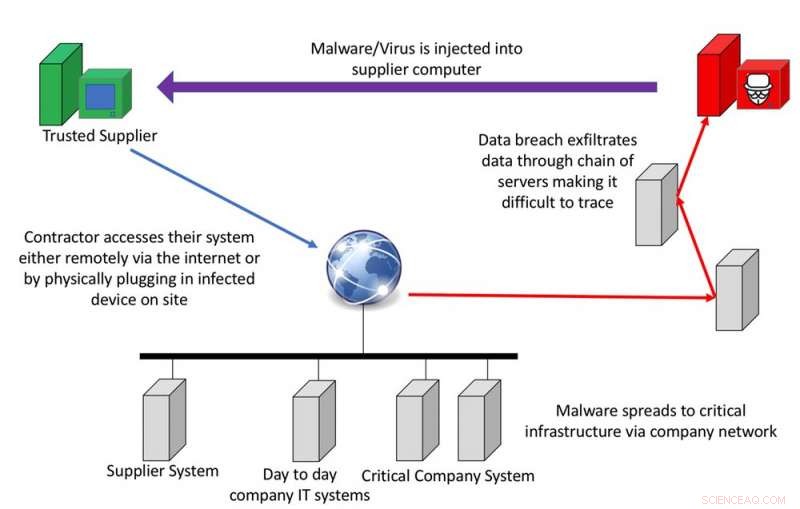

Le modèle de base d'une attaque de chaîne d'approvisionnement de réseau montre à quel point les systèmes interconnectés sont vulnérables au sein d'une organisation. Auteur fourni

Considérez un téléphone de conférence utilisé dans votre organisation. Supposons que ce téléphone compatible réseau ait un défaut intégré qui permettrait aux attaquants d'écouter toutes les conversations à proximité. C'était la réalité en 2012, lorsque plus de 16 versions du populaire téléphone IP de Cisco ont été affectées. Cisco a publié un correctif pour ses téléphones, qui pourraient être installés par les services de sécurité informatique de la plupart des entreprises.

En 2017, un problème similaire est survenu lorsqu'une marque de lave-vaisselle de qualité hospitalière a été affectée par un serveur Web intégré non sécurisé. Dans le cas d'un hôpital, il y a beaucoup de données privées et d'équipements spécialisés qui pourraient être compromis par une telle vulnérabilité. Alors qu'un correctif a finalement été publié, il a fallu un technicien de service spécialisé pour le télécharger.

Les attaques de la chaîne d'approvisionnement ont récemment été impliquées dans le taux d'échec désastreux du programme de missiles nord-coréen. David Kennedy, dans une vidéo pour The Insider, discute de la façon dont les États-Unis ont précédemment perturbé les programmes nucléaires en utilisant le cyber. S'ils possèdent toujours cette capacité, il est possible qu'ils souhaitent le garder secret. Si tel devait être le cas, il est concevable que l'un des nombreux échecs nord-coréens ait pu être un test d'une telle cyber-arme.

Cinq façons dont les entreprises peuvent se protéger

Pour vous protéger contre tout cela, vous devez mettre en place des processus de cyber-hygiène de base qui peuvent aider à protéger votre entreprise contre les infections.

La cyber-sensibilisation est cruciale

Finalement, vous pouvez maximiser la cyber-résilience en formant tout le monde dans votre organisation à acquérir de nouvelles compétences. Mais il est essentiel de tester si votre entraînement fonctionne. Utilisez des exercices réels - en collaboration avec des professionnels de la sécurité - pour examiner votre organisation, pratiquer ces compétences, et déterminez où vous devez apporter des améliorations.

Le prix de toute connexion à Internet est qu'elle est vulnérable aux attaques. Mais comme nous l'avons montré, même les systèmes autonomes ne sont pas sûrs. Une pratique délibérée et des approches réfléchies de la sécurité peuvent augmenter la protection de votre entreprise ou de votre lieu de travail.

Cet article a été initialement publié sur The Conversation. Lire l'article original.