L'information est une denrée importante. nations, les entreprises et les particuliers protègent les informations secrètes par cryptage, en utilisant une variété de méthodes allant de la substitution d'une lettre par une autre à l'utilisation d'un complexe algorithme pour crypter un message. De l'autre côté de l'équation de l'information se trouvent des personnes qui utilisent une combinaison de logique et d'intuition pour découvrir des informations secrètes. Ces gens sont cryptanalystes , aussi connu sous le nom casseurs de code .

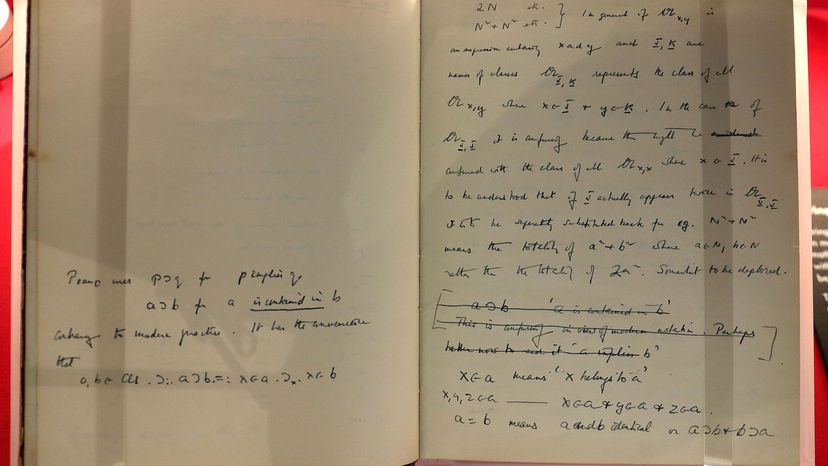

Carston Muller, SXC

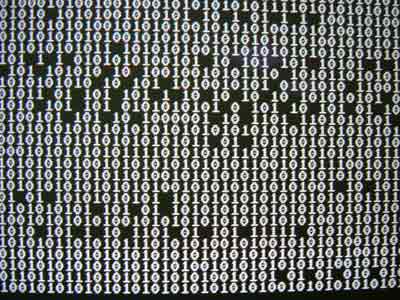

Le code binaire est la base de nombreux chiffrements modernes.

Une personne qui communique par écrit secret est appelée un cryptographe . Les cryptographes peuvent utiliser des codes, chiffrements ou une combinaison des deux pour protéger les messages des autres. Ce que les cryptographes créent, les cryptanalystes tentent de démêler.

Tout au long de l'histoire de la cryptographie, les gens qui ont créé des codes ou des chiffrements étaient souvent convaincus que leurs systèmes étaient incassables. Les cryptanalystes ont prouvé que ces personnes avaient tort en s'appuyant sur tout, de la méthode scientifique à une supposition chanceuse. Aujourd'hui, même les schémas de cryptage incroyablement complexes courants dans les transactions Internet peuvent avoir une durée de vie utile limitée - l'informatique quantique pourrait rendre la résolution d'équations aussi difficiles en un clin d'œil.

Pour savoir comment les briseurs de code déchiffrent les messages secrets, vous devez savoir comment les gens créent des codes. Dans la section suivante, nous découvrirons certaines des premières tentatives de dissimulation de messages.

Contenu

Bien que les découvertes historiques montrent que plusieurs civilisations anciennes ont utilisé des éléments de chiffrement et de codes dans leur écriture, les experts du code disent que ces exemples visaient à donner au message un sens de l'importance et de la formalité. La personne qui écrit le message destiné à son auditoire pour pouvoir le lire.

Les Grecs ont été l'une des premières civilisations à utiliser des chiffres pour communiquer en secret. Un érudit grec nommé Polybe a proposé un système de chiffrement d'un message dans lequel un cryptographe représentait chaque lettre avec une paire de nombres allant de un à cinq en utilisant un carré de 5 sur 5 (les lettres I et J partageaient un carré). Le carré de Polybe (parfois appelé le damier) ressemble à ceci :

123451ABCDE2FGHI/JK3LMNOP4QRSTU5VWXYZUn cryptographe écrirait la lettre "B" comme "12". La lettre O est "34". Pour chiffrer l'expression « Comment ça marche, " le cryptographe écrirait " 233452 4344452121 5234422543. " Parce qu'il remplace chaque lettre par deux chiffres, il est difficile pour quelqu'un qui ne connaît pas le code de déterminer ce que signifie ce message. Le cryptographe pourrait rendre les choses encore plus difficiles en mélangeant l'ordre des lettres au lieu de les écrire par ordre alphabétique.

Jules César a inventé un autre premier chiffrement - un chiffre qui était très simple et pourtant confondait ses ennemis. Il créait des messages chiffrés en décalant l'ordre de l'alphabet d'un certain nombre de lettres. Par exemple, si vous deviez décaler l'alphabet anglais de trois positions, la lettre "D" représenterait la lettre "A, " tandis que la lettre "E" signifierait "B" et ainsi de suite. Vous pouvez visualiser ce code en écrivant les deux alphabets l'un sur l'autre avec le texte clair correspondant et le chiffre correspondant comme ceci :

Texte en clairabcdefghijklmCipherDEFGHIJKLMNOPTexte en clairnopqrstuvwxyzCipherQRSTUVWXYZABCNotez que l'alphabet de chiffrement s'enroule autour de "A" après avoir atteint "Z". En utilisant ce système de chiffrement, vous pouvez chiffrer l'expression "How Stuff Works" comme "KRZ VWXII ZRUNV".

Ces deux systèmes, la place Polybe et le Caesar Shift, a constitué la base de nombreux futurs systèmes de chiffrement.

Dans la section suivante, nous allons examiner quelques-unes de ces méthodes de cryptage plus avancées.

Après la chute de l'empire romain, le monde occidental est entré dans ce que nous appelons maintenant l'âge des ténèbres. Pendant ce temps, la bourse a diminué et la cryptographie a subi le même sort. Ce n'est qu'à la Renaissance que la cryptographie est redevenue populaire. La Renaissance n'était pas seulement une période d'intense créativité et d'apprentissage, mais aussi d'intrigue, politique, guerre et tromperie.

Les cryptographes ont commencé à rechercher de nouvelles façons de chiffrer les messages. Le Caesar Shift était trop facile à craquer - avec suffisamment de temps et de patience, presque n'importe qui pouvait découvrir le texte en clair derrière le texte chiffré. Les rois et les prêtres ont embauché des érudits pour trouver de nouvelles façons d'envoyer des messages secrets.

L'un de ces savants était Johannes Trimethius, qui a proposé de disposer l'alphabet dans une matrice, ou tableau . La matrice avait 26 lignes de long et 26 colonnes de large. La première rangée contenait l'alphabet tel qu'il est normalement écrit. La rangée suivante a utilisé un Caesar Shift pour déplacer l'alphabet sur un espace. Chaque rangée décale l'alphabet d'un autre endroit de sorte que la dernière rangée commence par « Z » et se termine par « Y ». Vous pouvez lire l'alphabet normalement en regardant dans la première ligne ou dans la première colonne. Cela ressemble à ceci :

Comme tu peux le voir, chaque ligne est un quart de César. Pour chiffrer une lettre, le cryptographe choisit une ligne et utilise la ligne du haut comme guide de texte en clair. Un cryptographe utilisant la 10ème ligne, par exemple, chiffrerait la lettre en clair « A » comme « J ».

Trimethius ne s'est pas arrêté là - il a suggéré que les cryptographes chiffrent les messages en utilisant la première ligne pour la première lettre, la deuxième ligne pour la deuxième lettre, et ainsi de suite le long du tableau. Après 26 lettres consécutives, le cryptographe repartait de la première ligne et repartait jusqu'à ce qu'il ait chiffré l'intégralité du message. En utilisant cette méthode, il pouvait chiffrer l'expression "How Stuff Works" comme "HPY VXZLM EXBVE".

Le tableau de Trimethius est un bon exemple d'un polyalphabétique chiffrer . La plupart des premiers chiffrements étaient monoalphabétique , ce qui signifie qu'un alphabet chiffré a remplacé l'alphabet en clair. Un chiffrement polyalphabétique utilise plusieurs alphabets pour remplacer le texte en clair. Bien que les mêmes lettres soient utilisées dans chaque ligne, les lettres de cette rangée ont une signification différente. Un cryptographe chiffre un texte en clair "A" dans la troisième ligne comme un "C, " mais un " A " dans la ligne 23 est un " W. " Le système de Trimethius utilise donc 26 alphabets -- un pour chaque lettre de l'alphabet normal.

Dans la section suivante, nous apprendrons comment un érudit nommé Vigenère a créé un chiffre polyalphabétique complexe.

A la fin des années 1500, Blaise de Vigenère a proposé un système polyalphabétique particulièrement difficile à déchiffrer. Sa méthode utilisait une combinaison du tableau de Trimethius et d'un clé . La clé déterminait lequel des alphabets du tableau le déchiffreur devait utiliser, mais ne faisait pas nécessairement partie du message réel. Regardons à nouveau le tableau de Trimethius :

Supposons que vous cryptez un message à l'aide du mot clé "CIPHER". Vous chiffreriez la première lettre en utilisant la ligne "C" comme guide, en utilisant la lettre trouvée à l'intersection de la ligne "C" et de la colonne de la lettre en clair correspondante. Pour la deuxième lettre, vous utiliseriez la ligne "I", etc. Une fois que vous utilisez la ligne "R" pour chiffrer une lettre, vous recommenceriez à "C". En utilisant ce mot clé et cette méthode, vous pouvez chiffrer "How Stuff Works" de cette façon :

CléCIPHERCIPHERCPlainHOWSTUFFWORKSCipherJWLZXLHNLVVBUVotre message chiffré se lirait, "JWL ZXLHN LVVBU." Si vous vouliez écrire un message plus long, vous continuerez à répéter la clé encore et encore pour crypter votre texte en clair. Le destinataire de votre message aurait besoin de connaître la clé au préalable afin de déchiffrer le texte.

Vigenère a proposé un schéma encore plus complexe qui utilisait un lettre d'amorçage suivi du message lui-même comme clé. La lettre d'amorçage désignait la ligne que le cryptographe avait d'abord utilisée pour commencer le message. Le cryptographe et le destinataire savaient à l'avance quelle lettre d'amorçage utiliser. Cette méthode rendait le craquage des chiffrements extrêmement difficile, mais cela prenait aussi du temps, et une erreur au début du message pouvait brouiller tout ce qui suivait. Alors que le système était sécurisé, la plupart des gens l'ont trouvé trop complexe pour être utilisé efficacement. Voici un exemple du système de Vigenère -- dans ce cas la lettre d'amorçage est " ré " :

CléDHOWSTUFFWORKPlainHOWSTUFFWORKSCipherKVKOLNZKBKFBCA déchiffrer, le destinataire regarderait d'abord la première lettre du message crypté, un "K" dans ce cas, et utilisez la table Trimethius pour trouver où le "K" est tombé dans la ligne "D" - rappelez-vous, le cryptographe et le destinataire savent à l'avance que la première lettre de la clé sera toujours "D, " peu importe ce que dit le reste du message. La lettre en haut de cette colonne est " H. " Le " H " devient la lettre suivante dans la clé de chiffrement, le destinataire regarderait ensuite la ligne "H" et trouverait la lettre suivante dans le chiffre - un "V" dans ce cas. Cela donnerait au destinataire un "O". En suivant cette méthode, le destinataire peut déchiffrer l'intégralité du message, même si cela prend du temps.

Le système Vigenère, plus complexe, ne s'est imposé qu'au XIXe siècle, mais il est toujours utilisé dans les machines de chiffrement modernes [source :Kahn].

Dans la section suivante, nous découvrirons le code ADFGX créé par l'Allemagne pendant la Première Guerre mondiale.

Après l'invention du télégraphe, il était désormais possible pour les individus de communiquer à travers des pays entiers instantanément en utilisant le code Morse. Malheureusement, il était également possible pour toute personne disposant du bon équipement de mettre une ligne sur écoute et d'écouter les échanges. De plus, la plupart des gens devaient compter sur des employés pour coder et décoder les messages, rendant impossible l'envoi clandestin de texte en clair. Encore une fois, les chiffres sont devenus importants.

L'Allemagne a créé un nouveau chiffrement basé sur une combinaison du damier de Polybe et des chiffrements utilisant des mots-clés. Il était connu sous le nom de chiffrement ADFGX, parce que ce sont les seules lettres utilisées dans le chiffre. Les Allemands ont choisi ces lettres parce que leurs équivalents en code Morse sont difficiles à confondre, réduisant les risques d'erreurs.

La première étape consistait à créer une matrice qui ressemblait beaucoup au damier de Polybe :

ADFGXAABCDEDFGHI/JKFLMNOPGQRSTUXVWXYZLes cryptographes utiliseraient des paires de lettres chiffrées pour représenter des lettres en clair. La ligne de la lettre devient le premier chiffre de la paire, et la colonne devient le deuxième chiffre. Dans cet exemple, la lettre chiffrée "B" devient "AD", " tandis que " O " devient " FG ". Toutes les matrices ADFGX n'avaient pas l'alphabet tracé par ordre alphabétique.

Prochain, le cryptographe chiffrerait son message. Tenons-nous en à « Comment les choses fonctionnent ». En utilisant cette matrice, nous obtiendrions "DFFGXD GFGGGXDADA XDFGGDDXGF".

L'étape suivante consistait à déterminer un mot clé, qui peut être de n'importe quelle longueur mais ne peut pas inclure de lettres répétées. Pour cet exemple, nous utiliserons le mot DEUTSCH . Le cryptographe créerait une grille avec le mot clé épelé en haut. Le cryptographe écrirait alors le message chiffré dans la grille, diviser les paires de chiffres en lettres individuelles et les enrouler d'une rangée à l'autre.

DEUTSCHDFFGXDGFGGGXDADAXDFGGDDXGFProchain, le cryptographe réarrangerait la grille pour que les lettres du mot clé soient dans l'ordre alphabétique, en déplaçant les colonnes correspondantes des lettres en conséquence :

CDEHSTUDDFGXGFDFGAXGGGDAGFDXDDFGXIl rédigeait ensuite le message en suivant chaque colonne (sans tenir compte des lettres du mot clé de la rangée du haut). Ce message s'afficherait sous la forme "DDG DFDD FGAD GAG XXFF GGDG FGXX". Il est probablement clair pourquoi ce code était si difficile - les cryptographes ont chiffré et transposé chaque caractère en clair. Pour décoder, il faudrait connaître le mot clé (DEUTSCH), alors vous travailleriez en arrière à partir de là. Vous commenceriez par une grille avec les colonnes classées par ordre alphabétique. Une fois que vous l'avez rempli, vous pouvez réorganiser correctement les colonnes et utiliser votre matrice pour déchiffrer le message.

Dans la section suivante, nous examinerons certains des dispositifs que les cryptographes ont inventés pour créer des chiffrements déroutants.

L'un des premiers dispositifs de chiffrement connus est le disque d'Alberti, inventé par Léon Battista Alberti, au XVe siècle. L'appareil se composait de deux disques, l'intérieur contenant un alphabet brouillé et l'extérieur une seconde, alphabet tronqué et les chiffres 1 à 4. Le disque extérieur a tourné pour faire correspondre différentes lettres avec le cercle intérieur, quelles lettres le cryptographe a utilisées comme texte en clair. Les lettres du disque extérieur servaient alors de texte chiffré.

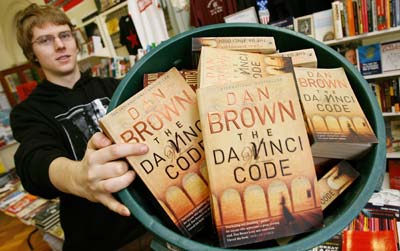

William West/AFP/Getty Images

Le roman de Dan Brown "Le Da Vinci Code" suit les aventures

d'un professeur de symbologie qui résout des codes et des chiffres, certains

dont il casse à l'aide d'un Cardano Grille.

Parce que l'alphabet du disque intérieur était brouillé, le destinataire aurait besoin d'une copie identique du disque utilisé par le cryptographe pour déchiffrer le message. Pour rendre le système plus sûr, le cryptographe pourrait changer l'alignement du disque au milieu d'un message, peut-être après trois ou quatre mots. Le cryptographe et le destinataire sauraient modifier les paramètres du disque après un nombre de mots prescrit, peut-être d'abord en plaçant le disque de sorte que le cercle intérieur "A" corresponde au cercle extérieur "W" pour les quatre premiers mots, puis avec "N" pour les quatre suivants, etc. Cela a rendu le déchiffrement du chiffre beaucoup plus difficile.

Dans le 19ème siècle, Thomas Jefferson a proposé une nouvelle machine de chiffrement. C'était un cylindre de disques monté sur un axe. Sur le bord de chaque disque se trouvaient les lettres de l'alphabet, disposés en séquence aléatoire. Un cryptographe pourrait aligner les disques pour épeler un court message à travers le cylindre. Il regarderait alors une autre rangée à travers le cylindre, ce qui semble être du charabia, et l'envoyer au destinataire. Le destinataire utiliserait un cylindre identique pour épeler la série de lettres absurdes, puis scannez le reste du cylindre, à la recherche d'un message écrit en anglais. En 1922, l'armée des États-Unis a adopté un dispositif très similaire à celui de Jefferson; d'autres branches de l'armée ont rapidement emboîté le pas [source :Kahn].

L'appareil de chiffrement le plus célèbre était peut-être celui de l'Allemagne. Machine d'énigme du début du 20e siècle. La machine Enigma ressemblait à une machine à écrire, mais au lieu de touches alphabétiques, il y avait une série de lumières avec une lettre estampée sur chacune. En appuyant sur une touche, un courant électrique a traversé un système complexe de fils et d'engrenages, résultant en une lettre chiffrée s'illuminant. Par exemple, vous pouvez appuyer sur la touche de la lettre "A" et voir "T" s'allumer.

Photo avec l'aimable autorisation de l'armée américaine

soldats allemands utilisant un

Machine Enigma sur le terrain.

Ce qui a fait de la machine Enigma un dispositif de chiffrement si redoutable, c'est qu'une fois que vous avez appuyé sur une lettre, un rotor dans la machine tournerait, changer les points de contact des électrodes à l'intérieur de la machine. Cela signifie que si vous appuyez sur "A" une deuxième fois, une lettre différente s'allumerait au lieu de "T". Chaque fois que vous avez tapé une lettre, le rotor a tourné, et après un certain nombre de lettres, un deuxième rotor engagé, puis un troisième. La machine a permis à l'opérateur de changer la façon dont les lettres entraient dans la machine, de sorte que lorsque vous appuyez sur une lettre, la machine l'interpréterait comme si vous aviez appuyé sur une lettre différente.

Comment un cryptanalyste déchiffre-t-il un code aussi difficile ? Dans la section suivante, nous apprendrons comment les codes et les chiffrements sont brisés.

Bien qu'il existe des centaines de codes et de systèmes de chiffrement différents dans le monde, il existe des traits universels et des techniques que les cryptanalystes utilisent pour les résoudre. La patience et la persévérance sont deux des qualités les plus importantes chez un cryptanalyste. Résoudre un chiffrement peut prendre beaucoup de temps, vous obligeant parfois à revenir sur vos pas ou à recommencer. Il est tentant d'abandonner lorsque vous êtes confronté à un chiffrement particulièrement difficile.

Une autre compétence importante à avoir est une forte familiarité avec la langue dans laquelle le texte en clair est écrit. Essayer de résoudre un message codé écrit dans une langue inconnue est presque impossible.

Une forte familiarité avec une langue comprend une compréhension des redondance .

La redondance signifie que chaque langue contient plus de caractères ou de mots que ce qui est réellement nécessaire pour transmettre des informations. Les règles de la langue anglaise créent de la redondance - par exemple, aucun mot anglais ne commencera par les lettres "ng". L'anglais repose également fortement sur un petit nombre de mots. Des mots comme "le, " "de, " "et, " "à, " "une, " "dans, " "cette, " "ce, " "est, " et " I " représentent plus d'un quart du texte d'un message moyen écrit en anglais [source :Kahn].

Connaître les qualités redondantes d'une langue rend la tâche d'un cryptanalyste beaucoup plus facile. Peu importe à quel point le chiffre est compliqué, il suit certaines règles linguistiques afin que le destinataire comprenne le message. Les cryptanalystes recherchent des modèles dans les chiffres pour trouver des mots communs et des paires de lettres.

Une technique de base en cryptanalyse est analyse de fréquence . Chaque langue utilise certaines lettres plus souvent que d'autres. En anglais, la lettre "e" est la lettre la plus courante. En comptant les caractères d'un texte, un cryptanalyste peut voir très rapidement de quel type de chiffre il dispose. Si la distribution de la fréquence de chiffrement est similaire à la distribution de la fréquence d'un alphabet normal, le cryptanalyste peut conclure qu'il a affaire à un chiffrement monoalphabétique.

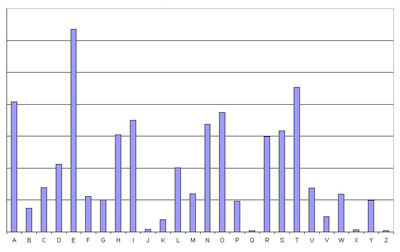

©HowStuffWorks 2007

Ce graphique montre la fréquence à laquelle

chaque lettre de la langue anglaise est utilisée.

Dans la section suivante, nous examinerons une cryptanalyse plus complexe et le rôle que joue la chance dans la rupture d'un chiffre.

Les chiffrements plus compliqués nécessitent une combinaison d'expérience, l'expérimentation et la conjecture occasionnelle dans le noir. Les chiffrements les plus difficiles sont courts, blocs continus de caractères. Si le message du cryptographe comprend mot pauses , des espaces entre chaque mot chiffré, cela rend le déchiffrement beaucoup plus facile. Le cryptanalyste recherche des groupes de chiffres répétés, analyser où ces groupes de lettres se situent dans le contexte des mots et deviner ce que ces lettres pourraient signifier. Si le cryptanalyste a une idée du contenu du message, il pourrait chercher certains mots. Un cryptanalyste interceptant un message d'un capitaine de la marine au commandement pourrait rechercher des termes faisant référence aux conditions météorologiques ou aux conditions de la mer. S'il devine que "hyuwna" signifie "orageux, " il pourra peut-être déchiffrer le reste du chiffre.

Christopher Furlong/Getty Images

Briser le code gravé dans le plafond de la chapelle Rosslyn en Écosse révèle une série de passages musicaux.

De nombreux chiffrements polyalphabétiques reposent sur des mots clés, ce qui rend le message vulnérable. Si le cryptanalyste devine correctement le bon mot clé, il peut rapidement déchiffrer l'intégralité du message. Il est important pour les cryptographes de changer fréquemment les mots clés et d'utiliser des mots clés inhabituels ou absurdes. Se souvenir d'un mot-clé absurde peut être difficile, et si vous rendez votre système de chiffrement si difficile que votre destinataire ne peut pas déchiffrer le message rapidement, votre système de communication tombe en panne.

Les cryptanalystes profitent de toute opportunité pour résoudre un chiffre. Si le cryptographe a utilisé un dispositif de chiffrement, un cryptanalyste averti essaiera d'obtenir le même appareil ou d'en fabriquer un en se basant sur ses théories sur la méthodologie du cryptographe. Pendant la Seconde Guerre mondiale, Les cryptanalystes polonais ont obtenu une machine Enigma et étaient sur le point de comprendre le système de chiffrement allemand lorsqu'il est devenu trop dangereux de continuer. Les Polonais ont échangé leurs informations et leur technologie avec les Alliés, qui ont créé leurs propres machines Enigma et déchiffré de nombreux messages codés de l'Allemagne.

Les méthodes modernes de cryptage de haut niveau reposent sur des processus mathématiques relativement simples à créer, mais extrêmement difficile à déchiffrer. Cryptage à clé publique est un bon exemple. Il utilise deux clés - une pour coder un message et une autre pour le décoder. La clé d'encodage est la clé publique, à la disposition de quiconque souhaite communiquer avec le détenteur de la clé secrète. La clé secrète décode les messages chiffrés par la clé publique et vice versa. Pour plus d'informations sur le chiffrement à clé publique, voir Comment fonctionne le chiffrement.

Les algorithmes complexes utilisés par les cryptographes garantissent le secret pour le moment. Cela changera si l'informatique quantique devient une réalité. Les ordinateurs quantiques pourraient trouver les facteurs d'un grand nombre beaucoup plus rapidement qu'un ordinateur classique. Si les ingénieurs construisent un ordinateur quantique fiable, pratiquement tous les messages cryptés sur Internet seront vulnérables. Pour en savoir plus sur la façon dont les cryptographes prévoient de traiter le problème, lire Comment fonctionne le chiffrement quantique.

Dans la section suivante, nous allons examiner certains codes et chiffrements qui restent non résolus, au grand dam des cryptanalystes.

Alors que la plupart des cryptanalystes vous le diront, théoriquement, il n'y a pas de code incassable, quelques cryptographes ont créé des codes et des chiffrements que personne n'a réussi à déchiffrer. Dans la plupart des cas, il n'y a tout simplement pas assez de texte dans le message pour que les cryptanalystes puissent l'analyser. Parfois, le système du cryptographe est trop complexe, ou il peut n'y avoir aucun message -- les codes et les chiffres pourraient être des canulars.

Dans les années 1800, une brochure contenant trois messages cryptés a commencé à apparaître dans une petite communauté de Virginie. La brochure décrivait les aventures d'un homme nommé Beale qui l'avait frappé riche à la recherche d'or. Apparemment, Beale avait caché la plupart de ses richesses dans un endroit secret et avait laissé un message codé menant à l'emplacement du trésor avec un aubergiste. Vingt ans ont passé sans un mot de Beale, et l'aubergiste a demandé de l'aide pour résoudre les messages codés. Finalement, quelqu'un a déterminé que l'un des messages utilisait la Déclaration d'indépendance comme livre de codes, mais le message déchiffré ne donnait que de vagues indications sur l'emplacement du trésor et prétendait que les autres messages y conduiraient directement. Personne n'a résolu aucun des autres messages, et beaucoup pensent que tout cela est un canular.

Le tueur du Zodiaque a envoyé des messages chiffrés comme celui-ci à

Journaux de San Francisco

dans les années 1960.

Au milieu des années 1960, les habitants de San Francisco et des comtés environnants étaient terrifiés par un tueur vicieux qui narguait la police avec des messages codés. Le tueur se faisait appeler le Zodiaque et envoyait la plupart de ses lettres aux journaux de San Francisco, répartissant occasionnellement un long message chiffré entre trois papiers. Prétendument, les chiffres ont rendu perplexes les forces de l'ordre et les services de renseignement, bien que les cryptanalystes amateurs aient réussi à déchiffrer la plupart d'entre eux. Il y a quelques messages qui n'ont jamais été résolus, certains soi-disant un indice sur l'identité du tueur.

Richard Feynman, physicien et pionnier dans le domaine des nanotechnologies, a reçu trois messages codés d'un scientifique de Los Alamos et les a partagés avec ses étudiants diplômés lorsqu'il n'a pas pu les déchiffrer lui-même. Actuellement, ils sont affichés sur un site de puzzle. Les cryptanalystes n'ont réussi à déchiffrer que le premier message, qui s'est avéré être les premières lignes des "Contes de Canterbury" de Chaucer écrits en moyen anglais.

En 1990, Jim Sanborn a créé une sculpture appelée Kryptos pour le siège de la CIA à Langley, Va. Kryptos contient quatre messages chiffrés, mais les cryptanalystes n'en ont résolu que trois. Le message final a très peu de caractères (soit 97 ou 98, selon qu'un caractère appartient vraiment au quatrième message), ce qui rend son analyse très difficile. Plusieurs personnes et organisations se sont vantées d'avoir résolu les trois autres messages, y compris la CIA et la NSA.

Bien que ces messages, ainsi que de nombreux autres, ne soient pas résolus aujourd'hui, il n'y a aucune raison de croire qu'ils resteront irrésolus pour toujours. Depuis plus de 100 ans, un message chiffré écrit par Edgar Allen Poe n'a pas été résolu, déroutant les cryptanalystes professionnels et amateurs. Mais en 2000, un homme nommé Gil Broza a déchiffré le code. Il a découvert que le chiffre utilisait plusieurs substitutions homophoniques – Poe avait utilisé 14 chiffres pour représenter la lettre « e » – ainsi que plusieurs erreurs. Le travail de Broza prouve que ce n'est pas parce qu'un code n'a pas été résolu qu'il ne l'est pas [source :Elonka.com].

Surlignez ci-dessous avec votre souris pour voir la réponse :

Vous avez déchiffré un code basé sur le chiffrement ADFGX utilisé par l'Allemagne pendant la Première Guerre mondiale. Le mot clé était Découverte.

Pour en savoir plus sur la cryptologie, suivez les liens sur la page suivante.

Articles connexes de HowStuffWorks

Plus de grands liens

Sources