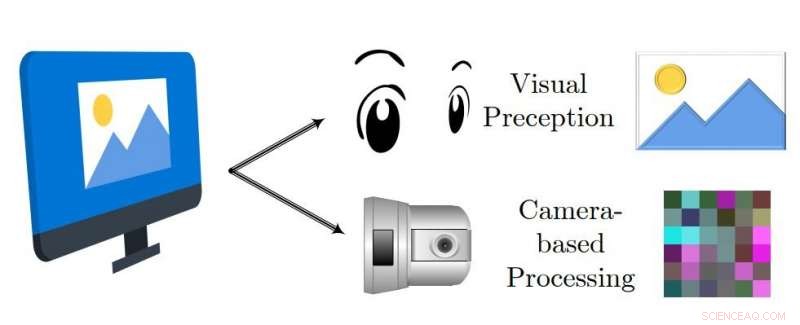

Illustration du principe D2C caché :le même cadre sur l'écran contient à la fois des données d'image visuellement perceptibles de haute qualité et un message caché imperceptible. Crédit :arXiv:2002.01078 [cs.CR]

Les données peuvent être volées à partir d'un ordinateur personnel à espace d'air simplement en utilisant des variations de luminosité de l'écran. Des chercheurs de l'Université Ben Gourion ont écrit un article à ce sujet.

Comme l'équipe les définit, "Les ordinateurs à intervalle d'air sont des systèmes qui sont isolés d'Internet car ils stockent ou traitent des informations sensibles."

Qu'ils aient fait une autre découverte sur la façon d'arracher des données sensibles d'un ordinateur n'a pas choqué Sécurité nue , qui a reconnu que « des chercheurs de l'Université Ben Gourion du Néguev se sont fait un nom en découvrant comment extraire des données d'ordinateurs isolés. Ils ont imaginé des moyens de communiquer à l'aide de haut-parleurs, LED clignotantes dans les PC, lumières infrarouges dans les caméras de surveillance, et même les fans d'ordinateurs."

Graham Cluley écrit dans Tripwire compté, d'accord, "Ce n'est peut-être pas le moyen le plus efficace de voler des données à une organisation, encore moins le plus pratique, mais des chercheurs de l'Université Ben Gourion en Israël ont une fois de plus détaillé un moyen imaginatif d'exfiltrer des informations à partir d'un ordinateur à vide."

Mardochée Guri, chef du centre de recherche en cybersécurité à l'Université Ben Gourion en Israël, " a parlé du processus, Shane McGlaun dans HotHardware avait quelques détails. Le piratage a été possible via ce qu'on appelle un "canal optique secret". Il a permis le vol de données à partir d'ordinateurs isolés "sans avoir besoin d'une connectivité réseau ni de contacter physiquement les appareils".

Comment? de Geek.com Jordan Minor :"En infectant le PC cible avec le bon malware, le moniteur modifie alors subtilement la luminosité de l'écran LCD."

Le voleur enregistre les informations communiquées par ces changements de luminosité et peut voler toutes les données sensibles souhaitées.

Mohit Kumar dans L'actualité des hackers fait référence à l'idée fondamentale derrière l'encodage et le décodage des données, où les logiciels malveillants encodent les informations collectées sous forme de flux d'octets, puis les modulent en signaux « 1 » et « 0 ». Dans ce cas d'attaque, le voleur utilise de petits changements dans la luminosité de l'écran LCD pour moduler les informations binaires en motifs.

Matthew Humphries dans PCMag a également expliqué en quoi consistait le processus :

"Le vol de données de la machine infectée est réalisé en codant les informations et en les transmettant à l'aide des changements de luminosité de l'écran dans un modèle séquentiel, qui est très similaire au fonctionnement du code Morse. La seule autre exigence pour que cela fonctionne est une caméra pointée vers l'écran qui peut soit enregistrer ou diffuser le modèle en cours de transmission. Une fois le patron reçu, il peut être reconverti en données significatives."

L'écran de l'ordinateur sert à son tour d'outil clé.

L'attaquant peut collecter le flux de données, dit Kumar, "en utilisant l'enregistrement vidéo de l'écran de l'ordinateur compromis, prise par une caméra de surveillance locale, appareil photo pour smartphone, ou une webcam et peut ensuite reconstituer les informations exfiltrées à l'aide de techniques de traitement d'images."

L'article des chercheurs est intitulé "BRIGHTNESS:Leaking Sensitive Data from Air-Gapped Workstations via Screen Brightness, " et les auteurs sont Mordechai Guri, Dima Bykhovsky et Yuval Elovici. Le papier est sur arXiv.

Dans leur papier, ils ont noté que le canal optique caché était invisible et pouvait même fonctionner pendant que l'utilisateur travaillait sur l'ordinateur. La balle est dans le camp du hacker. "Les petits changements de luminosité sont invisibles pour les humains mais peuvent être récupérés à partir de flux vidéo pris par des caméras telles qu'une caméra de sécurité locale, appareil photo smartphone ou une webcam, " ont-ils déclaré.

Oui, il existe des contre-mesures et les auteurs en ont proposé plusieurs.

Parmi leurs idées de contre-mesures figuraient des « politiques organisationnelles visant à restreindre l'accessibilité des ordinateurs sensibles » en les plaçant dans des zones sécurisées, et où seul le personnel autorisé était autorisé à y accéder.

Toute sorte de caméras, dit un autre, serait interdit dans le périmètre de certaines zones réglementées.

Une autre contre-mesure a pris la forme d'un film polarisé recouvrant l'écran. Bien que l'utilisateur ait une vue claire, "les humains et les caméras à distance" verraient un écran assombri.

Cyber Security Labs de l'Université Ben Gourion a publié une démo vidéo le 4 février. Dans cette démo, l'écran a secrètement exfiltré le texte de "Winnie-the-Pooh" de A.A. Milne.

La vidéo a suscité des commentaires, tel que, Pourquoi mettre tout ça dehors ?

"Vous ne faites rien d'autre que de blesser les autres en mettant ces informations à disposition, " a déclaré un commentaire... Vous ne rendez pas service à la communauté de la sécurité et au public en publiant ouvertement du contenu comme celui-ci."

Cependant, un autre commentaire a souligné qu'il ne s'agissait pas d'un problème de fabricant, et "n'est vraiment pas quelque chose qui peut être simplement corrigé. Cela utilise une fonction normale, luminosité de l'écran. Verrouiller la capacité de n'importe quelle application à régler la luminosité de l'écran ferait plus de mal que de bien."

Un autre commentaire est venu à la défense de l'équipe de recherche. "Il est important de soulever ces choses et de les rendre publiques, afin que nous puissions proposer des contre-mesures."

Pendant ce temps, à quel point ce problème informatique est-il inquiétant ?

Minor a partagé son point de vue sur les résultats de la recherche :« Il s'agit plus d'un exercice sur ce qui est possible que sur ce qui est viable, " a-t-il écrit. Minor a déclaré qu'un tel piratage nécessite " tellement de configuration préalable qu'aucun escroc ne vous le fera au hasard de nulle part ". clé USB physique."

Cluley a fait un commentaire similaire. "C'est comme beaucoup d'efforts à faire, et bien au-delà du désir du cybercriminel typique. Mon sentiment est que dans de nombreux cas, si vous vouliez vraiment mettre la main sur les données de cet ordinateur, il pourrait y avoir des moyens plus faciles de l'obtenir que celui-ci."

Mohit Kumar dans L'actualité des hackers pesé. Les techniques peuvent sembler "théoriques et inutiles pour beaucoup, " il a écrit, mais lorsqu'il s'agit de cibles de grande valeur, ceux-ci "pourraient jouer un rôle important dans l'exfiltration de données sensibles d'un ordinateur infecté mais à vide".

Réellement, c'est Cluley qui a réfléchi à la manière dont les attaquants pourraient opérer, peu importe à quel point le plan semblait peu pratique. "Imaginer, par exemple, malware planté sur une clé USB connue pour être utilisée par le personnel qui utilise l'ordinateur, ou les opportunités d'ingérence qui auraient pu se rendre disponibles dans la chaîne d'approvisionnement, ou si un employé de l'organisation ciblée travaillait secrètement pour les attaquants."

Néanmoins, Le verdict de Cluley était toujours celui-ci :« Bref, toutes les notes pour la créativité, mais ce n'est pas une menace pour laquelle je vais perdre le sommeil."

Ressemble à Sécurité nue ne discuterait pas. "Finalement, c'est une recherche académique intéressante, en mettant l'accent sur « académique ».

© 2020 Réseau Science X