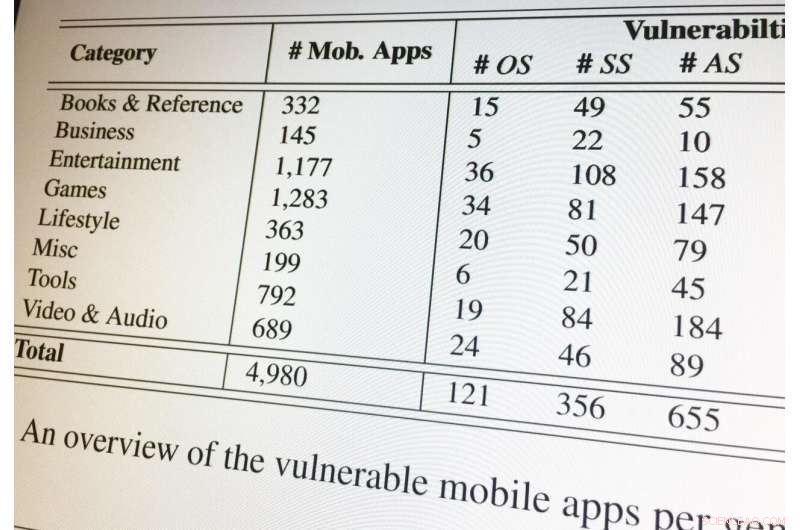

Une partie du graphique créée pour fournir un aperçu des applications mobiles vulnérables par genre. Crédit :Georgia Tech

Les chercheurs en cybersécurité ont découvert des vulnérabilités dans les systèmes dorsaux qui alimentent le contenu et la publicité vers les applications pour smartphones via un réseau de serveurs basés sur le cloud dont la plupart des utilisateurs ne connaissent probablement même pas l'existence.

Dans la recherche qui sera publiée le 15 août au Symposium USENIX sur la sécurité 2019, des chercheurs du Georgia Institute of Technology et de l'Ohio State University ont identifié plus de 1, 600 vulnérabilités dans l'écosystème de support derrière le top 5, 000 applications gratuites disponibles sur le Google Play Store. Les vulnérabilités, affectant plusieurs catégories d'applications, pourrait permettre aux pirates de s'introduire dans des bases de données contenant des informations personnelles et peut-être dans les appareils mobiles des utilisateurs.

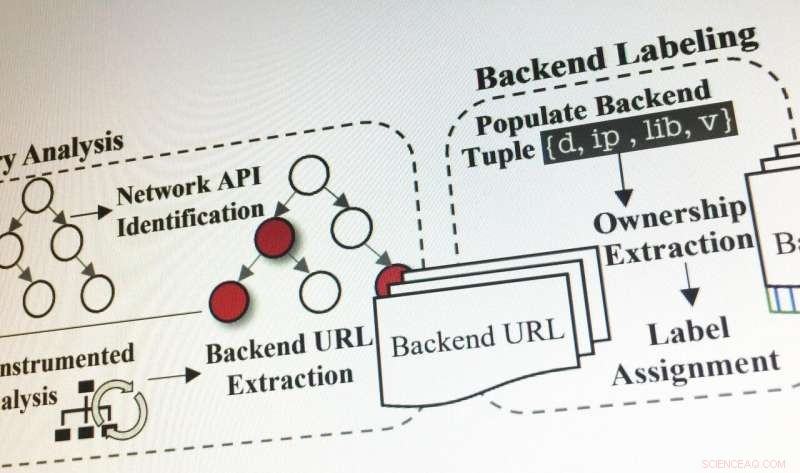

Pour aider les développeurs à améliorer la sécurité de leurs applications mobiles, les chercheurs ont créé un système automatisé appelé SkyWalker pour contrôler les serveurs cloud et les systèmes de bibliothèque de logiciels. SkyWalker peut examiner la sécurité des serveurs prenant en charge les applications mobiles, qui sont souvent exploités par des services d'hébergement cloud plutôt que par des développeurs d'applications individuels.

"Beaucoup de gens pourraient être surpris d'apprendre que leurs applications téléphoniques ne communiquent pas avec un seul, mais probablement des dizaines voire des centaines de serveurs dans le cloud, " a déclaré Brendan Saltaformaggio, professeur adjoint à l'École de génie électrique et informatique de Georgia Tech. "Les utilisateurs ne savent pas qu'ils communiquent avec ces serveurs car seules les applications interagissent avec eux et ils le font en arrière-plan. Jusqu'à présent, cela a été un angle mort où personne ne cherchait de vulnérabilités. »

Le Bureau de la recherche scientifique de l'Air Force et la National Science Foundation ont soutenu la recherche.

Dans leur étude, les chercheurs ont découvert 983 instances de vulnérabilités connues et 655 autres instances de vulnérabilités zero-day couvrant les couches logicielles - systèmes d'exploitation, prestations logicielles, modules de communication et applications Web — des systèmes basés sur le cloud prenant en charge les applications. Les chercheurs étudient toujours si les attaquants pourraient pénétrer dans des appareils mobiles individuels connectés à des serveurs vulnérables.

"Ces vulnérabilités affectent les serveurs qui sont dans le cloud, et une fois qu'un attaquant arrive sur le serveur, il y a plusieurs façons d'attaquer, " a déclaré Saltaformaggio. " C'est une toute nouvelle question de savoir s'ils peuvent ou non passer du serveur à l'appareil d'un utilisateur, mais nos recherches préliminaires à ce sujet sont très préoccupantes."

Les chercheurs ont identifié trois types d'attaques susceptibles d'être menées sur les serveurs backend :injection SQL, Entité externe XML et script inter-sites, a expliqué Omar Alrawi, un assistant de recherche diplômé de Georgia Tech et co-premier auteur avec Chaoshun Zuo à Ohio State. En prenant le contrôle de ces machines dans le cloud, les attaquants pourraient accéder aux données personnelles, supprimer ou modifier des informations ou même rediriger des transactions financières pour déposer des fonds sur leurs propres comptes.

Pour étudier le système, Alrawi et Zuo ont exécuté des applications dans un environnement contrôlé sur un appareil mobile connecté aux serveurs principaux. Ils ont ensuite regardé les communications entre l'appareil et les serveurs, et répété le processus pour toutes les applications étudiées.

Une partie du processus en quatre phases utilisé par SkyWalker pour vérifier les systèmes backend utilisés pour prendre en charge les applications mobiles. Crédit :Georgia Tech

« Nous avons constaté que de nombreuses applications ne cryptent pas les communications entre l'application mobile et le service cloud, ainsi un attaquant qui se trouve entre les deux points ou sur le même réseau que le mobile pourrait obtenir des informations sur l'utilisateur - sa localisation et son nom d'utilisateur - et potentiellement exécuter des réinitialisations de mot de passe, " a déclaré Alraoui.

Les vulnérabilités n'étaient pas faciles à repérer. « Vous devez comprendre le contexte dans lequel l'application communique avec le serveur cloud, ", a-t-il déclaré. "Ce sont des bogues très profonds qui ne peuvent pas être identifiés simplement en scannant et en utilisant des outils traditionnels utilisés pour la sécurité des applications Web."

Les exploitants de systèmes vulnérables ont été informés des résultats. La question de savoir qui est responsable de la sécurisation de ces serveurs principaux est l'une des questions qui ressort de l'étude.

"C'est en fait un problème important en raison du nombre de développeurs de logiciels différents qui peuvent avoir la main dans la construction de ces serveurs cloud, " Saltaformaggio a déclaré. "Il n'est pas toujours clair qui est responsable de la mise à jour et qui est responsable des vulnérabilités. Il est difficile de traquer ces vulnérabilités, mais c'est aussi difficile de les faire réparer."

Pour éviter aux développeurs d'applications d'avoir à effectuer les recherches de sécurité qu'ils ont effectuées, les chercheurs proposent SkyWalker, un pipeline d'analyse pour étudier les backends mobiles.

"SkyWalker surveillera comment l'application communique avec ces serveurs cloud, puis il essaiera de communiquer avec les serveurs pour trouver des vulnérabilités, ", a déclaré Alrawi. "Ces informations peuvent donner à un développeur d'applications une idée des problèmes potentiels avant qu'il ne rende son application publique."

Les chercheurs n'ont étudié que les applications du Google Play Store. Mais les applications conçues pour iOS peuvent partager les mêmes systèmes backend.

"Ces serveurs fournissent des services backend pour les applications mobiles que n'importe quel appareil peut utiliser, " a déclaré Alrawi. " Ces services cloud sont des composants essentiels des applications mobiles modernes. Ils font partie du monde toujours connecté."

Pour le futur, les chercheurs espèrent étudier comment les vulnérabilités pourraient affecter les utilisateurs de smartphones, et de vérifier si les problèmes qu'ils ont identifiés ont été résolus.

"Nous allons continuer à faire ce genre d'études et les revisiterons plus tard pour voir comment le paysage des attaques s'est amélioré, " a déclaré Saltaformaggio. "Nous continuerons à chercher d'autres angles morts qui doivent être étudiés. Dans le nouveau monde des smartphones et des applications mobiles, il y a des problèmes uniques qui doivent être extirpés."