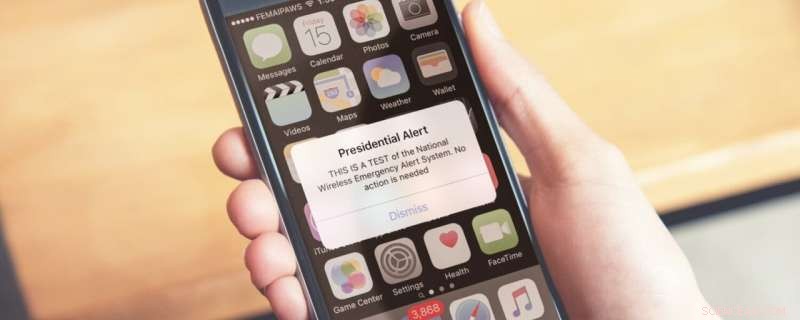

Crédit :FEMA

Le 3 octobre, 2018, les téléphones portables à travers les États-Unis ont reçu un message texte intitulé « alerte présidentielle ». Le message disait :« C'EST UN TEST du système national d'alerte d'urgence sans fil. Aucune action n'est nécessaire.

Il s'agissait du premier essai d'un nouveau système d'alerte national, développé par plusieurs agences gouvernementales américaines comme un moyen d'avertir autant de personnes que possible à travers les États-Unis si une catastrophe était imminente.

Maintenant, une nouvelle étude menée par des chercheurs de l'Université du Colorado à Boulder lève un drapeau rouge autour de ces alertes, à savoir, que de telles alertes d'urgence autorisées par le président des États-Unis peuvent, théoriquement, être usurpé.

L'équipe, y compris les professeurs du département d'informatique de CU Engineering (CS), Département d'électricité, Génie Informatique et Energétique (ECEE) et la Technologie, Le programme de cybersécurité et de politique (TCP) a découvert une porte dérobée par laquelle les pirates pourraient imiter ces alertes, faire exploser de faux messages aux personnes dans une zone confinée, comme une arène sportive ou un îlot urbain dense.

Les chercheurs, qui ont déjà communiqué leurs résultats aux représentants du gouvernement américain, disent que le but de leur étude est de travailler avec les autorités compétentes pour empêcher une telle attaque à l'avenir.

"Nous pensons que c'est quelque chose dont le public devrait être conscient pour encourager les transporteurs de cellules et les organismes de normalisation à corriger ce problème, " a déclaré Eric Wustrow, co-auteur de l'étude et professeur assistant à l'ECEE. "En attendant, les gens devraient probablement toujours faire confiance aux alertes d'urgence qu'ils voient sur leurs téléphones. »

Les chercheurs ont présenté leurs résultats lors de la conférence internationale sur les systèmes mobiles de 2019, Applications et services (MobiSys) à Séoul, Corée du Sud, où leur étude a remporté le prix du "meilleur article".

Wustrow a déclaré que lui et ses collègues Sangtae Ha et Dirk Grunwald avaient décidé de poursuivre le projet, en partie, à cause d'un événement réel.

En janvier 2018, mois avant la sortie du premier test d'alerte présidentielle, des millions d'Hawaïens ont reçu un mais apparemment authentique, message sur leurs téléphones :quelqu'un avait lancé une attaque au missile balistique contre l'État.

C'était, bien sûr, une erreur, mais cet événement a poussé l'équipe de CU Boulder à se demander :à quel point ces alertes d'urgence sont-elles sécurisées ?

La réponse, au moins pour les alertes autorisées par le président, dépend de l'endroit où vous regardez.

"L'envoi de l'alerte d'urgence du gouvernement aux antennes relais est raisonnablement sécurisé, " a déclaré le co-auteur Sangtae Ha, professeur adjoint au Département d'informatique. "Mais il existe d'énormes vulnérabilités entre la tour cellulaire et les utilisateurs."

Ha a expliqué que parce que le gouvernement veut que les alertes présidentielles atteignent autant de téléphones portables que possible, il adopte une approche large pour diffuser ces alertes, en envoyant des messages via un canal distinct à chaque appareil à portée d'une tour de téléphonie cellulaire.

Lui et ses collègues ont découvert que les pirates pouvaient exploiter cette faille en créant leur propre, tours cellulaires du marché noir. D'abord, l'équipe, travailler dans un laboratoire sécurisé, développé un logiciel qui pourrait imiter le format d'une alerte présidentielle.

"Nous n'avons qu'à diffuser ce message sur le bon canal, et le smartphone le ramassera et l'affichera, " Ha dit.

Et, il a dit, l'équipe a découvert que de tels messages pouvaient être envoyés à l'aide d'émetteurs sans fil disponibles dans le commerce avec un taux de réussite élevé, ou toucher environ 90 % des téléphones dans une zone de la taille de Folsom Field de CU Boulder. potentiellement envoyer des avertissements malveillants à des dizaines de milliers de personnes.

C'est une menace potentiellement majeure pour la sécurité publique, dit Grunwald, un professeur d'informatique.

"Nous pensons que c'est préoccupant, c'est pourquoi nous avons suivi un processus de divulgation responsable avec différents organismes gouvernementaux et transporteurs, " il a dit.

L'équipe a déjà trouvé quelques moyens de contrecarrer une telle attaque et travaille avec des partenaires de l'industrie et du gouvernement pour déterminer quels mécanismes sont les plus efficaces.