Les codes peuvent être simples – ou avancés. Crédits :Derek Rose/flickr.com, CC PAR

Les chercheurs et analystes en cybersécurité s'inquiètent à juste titre qu'un nouveau type d'ordinateur, basé sur la physique quantique plutôt que sur l'électronique plus standard, pourrait briser la cryptographie la plus moderne. L'effet serait de rendre les communications aussi peu sûres que si elles n'étaient pas du tout codées.

Heureusement, la menace à ce jour est hypothétique. Les ordinateurs quantiques qui existent aujourd'hui ne sont pas capables de casser les méthodes de cryptage couramment utilisées. Des avancées techniques importantes sont nécessaires avant de pouvoir casser les codes forts largement répandus sur internet, selon un nouveau rapport de l'Académie nationale des sciences.

Toujours, il y a lieu de s'inquiéter. La cryptographie qui sous-tend les communications Internet modernes et le commerce électronique pourrait un jour succomber à une attaque quantique. Pour comprendre le risque et ce qui peut être fait pour y remédier, il est important d'examiner de plus près la cryptographie numérique et la façon dont elle est utilisée – et cassée.

Bases de la cryptographie

Dans sa forme la plus basique, le cryptage est l'acte de prendre une information originale - un message, par exemple - et en suivant une série d'étapes pour le transformer en quelque chose qui ressemble à du charabia.

Les chiffrements numériques d'aujourd'hui utilisent des formules mathématiques complexes pour transformer des données claires en messages cryptés de manière sécurisée à stocker ou à transmettre. Les calculs varient selon une clé numérique.

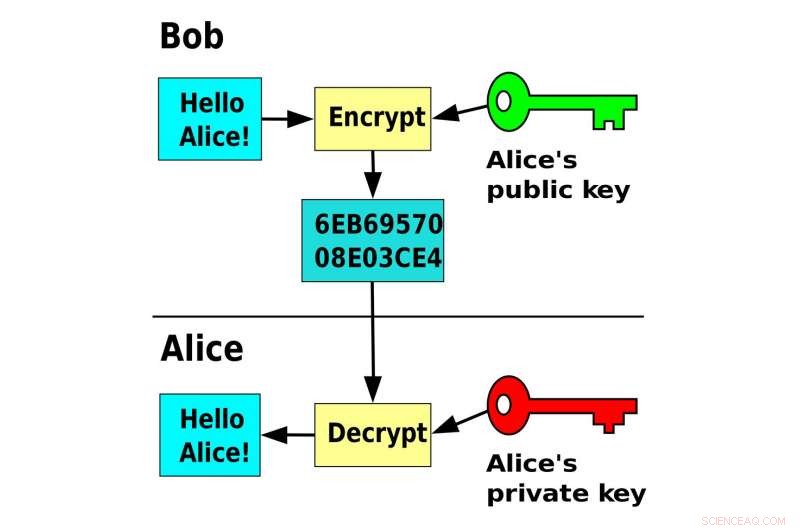

Il existe deux principaux types de cryptage – symétrique, dans lequel la même clé est utilisée pour crypter et décrypter les données ; et asymétrique, ou à clé publique, qui implique une paire de clés mathématiquement liées, un partagé publiquement pour permettre aux gens de chiffrer les messages pour le propriétaire de la paire de clés, et l'autre stocké en privé par le propriétaire pour décrypter les messages.

La cryptographie symétrique est sensiblement plus rapide que la cryptographie à clé publique. Pour cette raison, il est utilisé pour crypter toutes les communications et les données stockées.

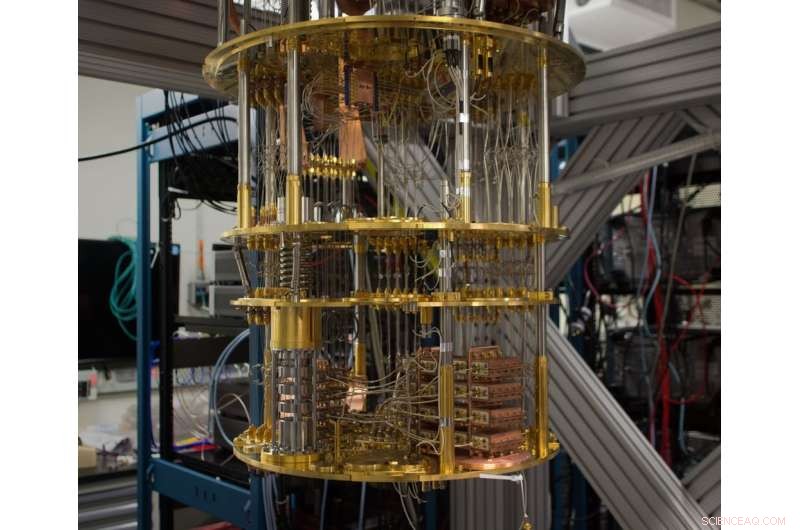

L'intérieur d'un ordinateur quantique IBM. Crédit :Recherche IBM, CC BY-ND

La cryptographie à clé publique est utilisée pour échanger en toute sécurité des clés symétriques, et pour authentifier numériquement – ou signer – les messages, documents et certificats qui associent les clés publiques à l'identité de leurs propriétaires. Lorsque vous visitez un site Web sécurisé - qui utilise HTTPS - votre navigateur utilise la cryptographie à clé publique pour authentifier le certificat du site et pour configurer une clé symétrique pour crypter les communications vers et depuis le site.

Le calcul de ces deux types de cryptographie est assez différent, ce qui affecte leur sécurité. Étant donné que pratiquement toutes les applications Internet utilisent à la fois la cryptographie symétrique et à clé publique, les deux formulaires doivent être sécurisés.

Briser les codes

Le moyen le plus simple de casser un code est d'essayer toutes les clés possibles jusqu'à ce que vous obteniez celle qui fonctionne. Les ordinateurs conventionnels peuvent le faire, mais c'est très difficile. En juillet 2002, par exemple, un groupe a annoncé qu'il avait trouvé une clé 64 bits - mais l'effort a pris plus de 300, 000 personnes en quatre ans et demi de travail. Une clé deux fois plus longue, ou 128 bits, aurait 2¹²⁸ de solutions possibles – plus de 300 undécillion, ou un 3 suivi de 38 zéros. Même le supercalculateur le plus rapide du monde aurait besoin de milliers de milliards d'années pour trouver la bonne clé.

Une méthode de calcul quantique appelée algorithme de Grover, cependant, accélère le processus, transformer cette clé de 128 bits en l'équivalent en calcul quantique d'une clé de 64 bits. La défense est simple, cependant:allongez les clés. Une clé de 256 bits, par exemple, a la même sécurité contre une attaque quantique qu'une clé 128 bits contre une attaque conventionnelle.

Gestion des systèmes à clé publique

Cryptographie à clé publique, cependant, pose un problème beaucoup plus important, à cause de la façon dont les mathématiques fonctionnent. Les algorithmes qui sont populaires aujourd'hui, RSA, Diffie-Hellman et courbe elliptique, tous permettent de partir d'une clé publique et de calculer mathématiquement la clé privée sans essayer toutes les possibilités.

Pour le RSA, par exemple, la clé privée peut être calculée en factorisant un nombre qui est le produit de deux nombres premiers - comme 3 et 5 sont pour 15.

Une paire de clés peut aider des inconnus à échanger des messages sécurisés. Crédit :David Göthberg/Wikimedia Commons

Jusque là, le chiffrement à clé publique a été indéchiffrable en utilisant de très longues paires de clés - comme 2, 048 bits, ce qui correspond à un nombre de 617 chiffres décimaux. Mais des ordinateurs quantiques suffisamment avancés pourraient en craquer même 4, Paires de clés 096 bits en quelques heures à l'aide d'une méthode appelée algorithme de Shor.

C'est pour les ordinateurs quantiques idéaux du futur. Le plus grand nombre pris en compte jusqu'à présent sur un ordinateur quantique est de 15 – seulement 4 bits de long.

L'étude des National Academies note que les ordinateurs quantiques qui fonctionnent actuellement ont trop peu de puissance de traitement et sont trop sujets aux erreurs pour déchiffrer les codes forts d'aujourd'hui. Les futurs ordinateurs quantiques de rupture de code auraient besoin de 100, 000 fois plus de puissance de traitement et un taux d'erreur 100 fois supérieur aux meilleurs ordinateurs quantiques actuels. L'étude ne prédit pas combien de temps ces avancées pourraient prendre, mais elle ne s'attendait pas à ce qu'elles se produisent d'ici une décennie.

Cependant, le potentiel de préjudice est énorme. Si ces méthodes de cryptage sont brisées, les gens ne pourront pas faire confiance aux données qu'ils transmettent ou reçoivent sur Internet, même s'il est crypté. Les adversaires pourront créer de faux certificats, remettre en cause la validité de toute identité numérique en ligne.

Cryptographie résistante quantique

Heureusement, les chercheurs ont travaillé pour développer des algorithmes à clé publique qui pourraient résister aux efforts de décryptage des ordinateurs quantiques, préserver ou restaurer la confiance dans les autorités de certification, signatures numériques et messages cryptés.

Notamment, le National Institute of Standards and Technology des États-Unis évalue déjà 69 nouvelles méthodes potentielles pour ce qu'il appelle la "cryptographie post-quantique". L'organisation s'attend à avoir un projet de norme d'ici 2024, sinon avant, qui serait ensuite ajouté aux navigateurs Web et autres applications et systèmes Internet.

En principe, la cryptographie symétrique peut être utilisée pour l'échange de clés. Mais cette approche dépend de la sécurité de tiers de confiance pour protéger les clés secrètes, ne peut pas implémenter de signatures numériques, et serait difficile à appliquer sur Internet. Toujours, il est utilisé dans toute la norme cellulaire GSM pour le cryptage et l'authentification.

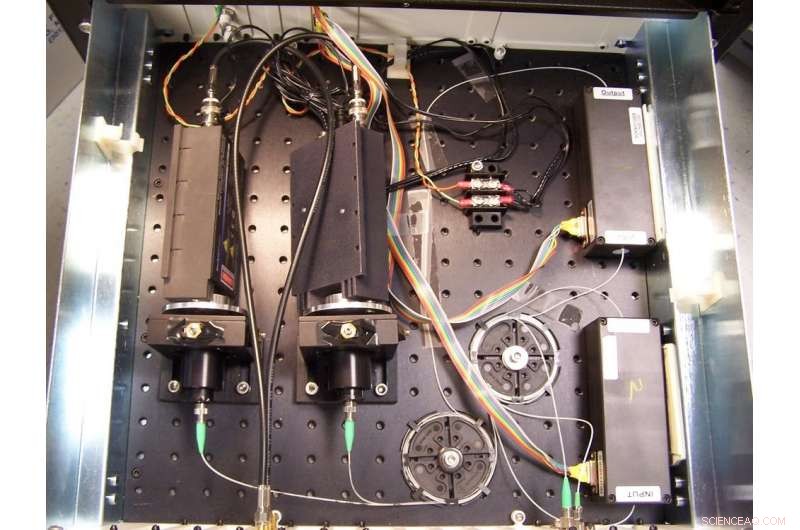

Un regard à l'intérieur d'un prototype du matériel qui échange des clés de cryptographie quantique. Crédit :Institut national des normes et de la technologie/Wikimedia Commons

Une autre alternative à la cryptographie à clé publique pour l'échange de clés est la distribution de clés quantiques. Ici, les méthodes quantiques sont utilisées par l'expéditeur et le destinataire pour établir une clé symétrique. Mais ces méthodes nécessitent un matériel spécial.

La cryptographie incassable n'est pas synonyme de sécurité

Une cryptographie solide est vitale pour la cybersécurité individuelle et sociétale globale. Il fournit la base d'une transmission et d'un stockage de données sécurisés, et pour authentifier les connexions de confiance entre les personnes et les systèmes.

Mais la cryptographie n'est qu'un morceau d'un gâteau beaucoup plus vaste. L'utilisation du meilleur cryptage n'empêchera pas une personne de cliquer sur un lien trompeur ou d'ouvrir un fichier malveillant joint à un e-mail. Le cryptage ne peut pas non plus se défendre contre les inévitables failles logicielles, ou des initiés qui abusent de leur accès aux données.

Et même si les maths étaient incassables, il peut y avoir des faiblesses dans la façon dont la cryptographie est utilisée. Microsoft, par exemple, a récemment identifié deux applications qui ont involontairement révélé leurs clés de chiffrement privées au public, rendant leurs communications non sécurisées.

Si ou quand la puissante informatique quantique arrive, il constitue une menace importante pour la sécurité. Parce que le processus d'adoption de nouvelles normes peut prendre des années, il est sage de planifier dès maintenant la cryptographie à résistance quantique.

Cet article est republié à partir de The Conversation sous une licence Creative Commons. Lire l'article original.