La mondialisation de la chaîne d'approvisionnement des circuits intégrés a induit des vulnérabilités à divers stades de la production des circuits intégrés. Ici, les étapes des zones rouges ne sont pas fiables et peuvent être exploitées par un attaquant. Crédit :Rangarajan et al.

Dans les années récentes, Des menaces de sécurité centrées sur le matériel sont apparues à différentes étapes de la chaîne d'approvisionnement des circuits intégrés (CI). Cela a permis la prolifération de diverses attaques malveillantes, tels que le piratage de la propriété intellectuelle (PI), surproduction illégale de circuits intégrés, et l'insertion de chevaux de Troie matériels.

Parmi toutes les défenses existantes contre le piratage IP, seul le verrouillage logique s'est jusqu'à présent avéré offrir une protection efficace de bout en bout. Pour relever ces défis, une équipe de recherche du New York University Center for Cybersecurity et Quantum Nanoelectronics Lab a développé une approche de camouflage dynamique pour contrecarrer la rétro-ingénierie IP à toutes les étapes de la chaîne d'approvisionnement.

« La mondialisation de la chaîne d'approvisionnement des circuits intégrés a entraîné l'externalisation de différentes étapes de la production des puces microélectroniques, " Nikhil Rangarajan, l'un des chercheurs qui a mené l'étude, Raconté TechXplore . « Les puces sont généralement conçues et/ou achetées dans un seul pays, fabriqué dans un autre, et enfin testé et emballé ailleurs. Cette chaîne mondiale ouvre de nombreuses opportunités aux attaquants pour voler l'IP sous-jacente, se livrer à la surproduction, ou même insérer des modifications malveillantes connues sous le nom de chevaux de Troie matériels."

Selon les estimations, l'industrie des semi-conducteurs perd des milliards de dollars chaque année à cause du vol de propriété intellectuelle. Pour atténuer ces dommages, les recherches menées par Rangarajan et ses collègues se concentrent spécifiquement sur la prévention du vol de propriété intellectuelle.

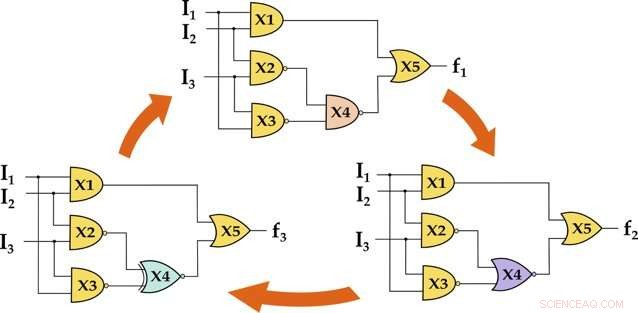

Commutation dynamique de circuits polymorphes à la volée. Crédit :Rangarajan et al.

"L'inspiration pour notre idée est venue de la nature, où certains animaux comme le poulpe sont capables de changer d'apparence physique pour s'adapter à leur environnement afin d'éviter la détection par des proies ou des prédateurs, " a expliqué Rangarajan. " Nous avons pensé :pourquoi les circuits électroniques que nous cherchons à protéger ne peuvent-ils pas aussi changer dynamiquement pour éviter d'être détectés par un attaquant ? "

Mécanismes de défense existants pour la prévention du vol de propriété intellectuelle, comme le camouflage statique, exiger du concepteur qu'il fasse confiance à la fonderie mandatée pour la fabrication de la puce. Au contraire, le modèle de menace conçu par Rangarajan et ses collègues suppose qu'un attaquant pourrait également résider dans la fonderie ou dans l'installation de test, ou pourrait potentiellement être un utilisateur final.

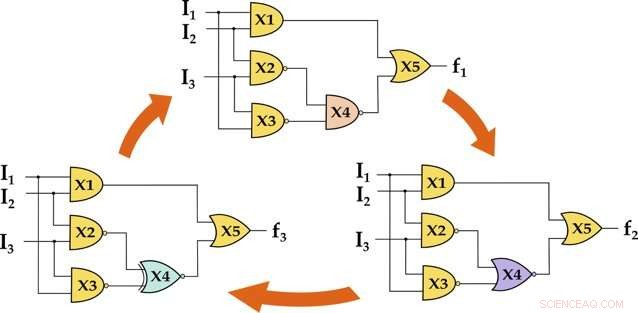

"En utilisant des propriétés innées comme le polymorphisme, multifonctionnalité, et la reconfigurabilité post-fabrication offerte par les dispositifs spintroniques émergents, tels que le dispositif d'orbite de spin magnétoélectrique (MESO), nous avons pu réaliser un camouflage dynamique, " Satwik Patnaik, un autre chercheur impliqué dans l'étude, a déclaré TechXplore. "Le polymorphisme est destiné aux moyens particuliers par lesquels l'appareil peut facilement implémenter différentes fonctions booléennes au moment de l'exécution, où la fonctionnalité est déterminée par un mécanisme de contrôle interne ou externe."

Dans le schéma imaginé par les chercheurs, une fonderie potentiellement malveillante fabrique les portes logiques comme des « boîtes noires, " qui ne peut être configuré par le concepteur qu'une fois le processus de fabrication terminé. Cela empêche un attaquant au sein de la fonderie de déchiffrer la fonctionnalité prévue de la puce en cours de fabrication, car il n'a pas encore été configuré.

Le camouflage dynamique est possible à l'aide de nouvelles portes spintroniques telles que les portes MESO. Ces portes peuvent implémenter plusieurs fonctionnalités booléennes dans un seul appareil et peuvent également basculer entre elles pendant l'exécution. Crédit :Rangarajan et al.

« Cette propriété de « reconfiguration post-fabrication » permet également de se protéger des installations de test non fiables, comme la puce peut être configurée pour toute fonctionnalité factice inconnue d'un attaquant et restaurée à sa véritable fonctionnalité une fois le test effectué, " expliqua Patnaik. " Bref, alors que les travaux antérieurs de camouflage IC sont statiques et doivent faire confiance à la fonderie, notre programme n'exige pas que le concepteur fasse confiance à la fonderie ou à l'installation d'essai."

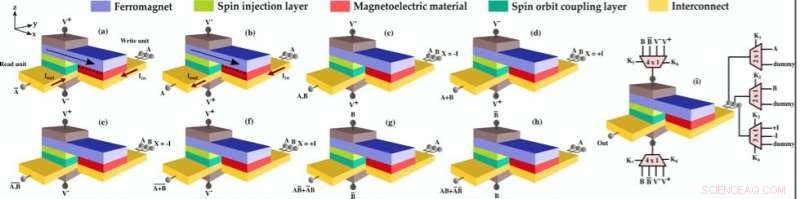

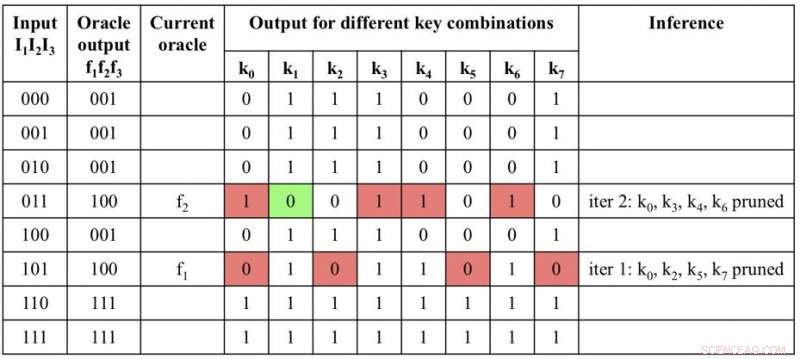

Les chercheurs ont évalué l'efficacité de leur approche pour contrer les attaques d'exploration de données de test à la pointe de la technologie, tels que HackTest, et analyse des canaux secondaires, où les adversaires visent à déchiffrer la fonctionnalité de l'IP. Ils ont également exploré ses performances avec de puissantes attaques de satisfiabilité booléennes, y compris SAT et SAT approximatif (AppSAT), qui sont généralement préférés par les utilisateurs finaux.

Leur approche de camouflage dynamique a donné des résultats prometteurs dans tous ces tests. À l'avenir, les chercheurs pensent que cela pourrait aider à déjouer les attaquants au sein de fonderies ou d'installations de test non fiables.

« Notre système tire parti des propriétés uniques des dispositifs à base de spin, " expliqua Rangarajan. " Ces propriétés, surtout le polymorphisme, ne peut pas être offert par les technologies CMOS actuelles, en raison des limitations fondamentales des dispositifs CMOS. Nous tenons également à souligner que la notion générale de camouflage dynamique pourrait être mise en œuvre avec d'autres dispositifs émergents, tant qu'ils ont des propriétés similaires.

Une attaque de satisfiabilité booléenne montée sur un circuit camouflé dynamiquement peut facilement produire une clé incorrecte et induire l'attaquant en erreur. Crédit :Rangarajan et al.

Pour favoriser la mise en œuvre de leur technique de défense, les chercheurs envisagent également une intégration hybride CMOS-spin. Cette intégration pourrait faciliter l'adoption et l'acceptation de leur schéma, ainsi que des appareils qui le prennent en charge. Selon les chercheurs, plusieurs études universitaires vont actuellement dans des directions similaires.

Rangarajan et ses collègues envisagent maintenant d'étudier les implications de l'utilisation du polymorphisme d'exécution pour protéger les circuits logiques approximatifs, qui ont gagné en popularité ces dernières années. Ces types de circuits compromettent la précision de sortie pour une forte réduction de la dissipation de puissance.

"Surtout avec l'avènement de l'Internet des objets (IoT), nous pensons que la protection des puces informatiques approximatives est également essentielle, étant donné qu'ils sont largement préférés pour être utilisés dans des systèmes qui nécessitent un fonctionnement à faible puissance, " a déclaré Rangarajan. " Nous prévoyons également d'évaluer la résilience de notre système dans d'autres scénarios d'attaque, pour gagner plus de confiance dans notre approche.

© 2018 Réseau Science X