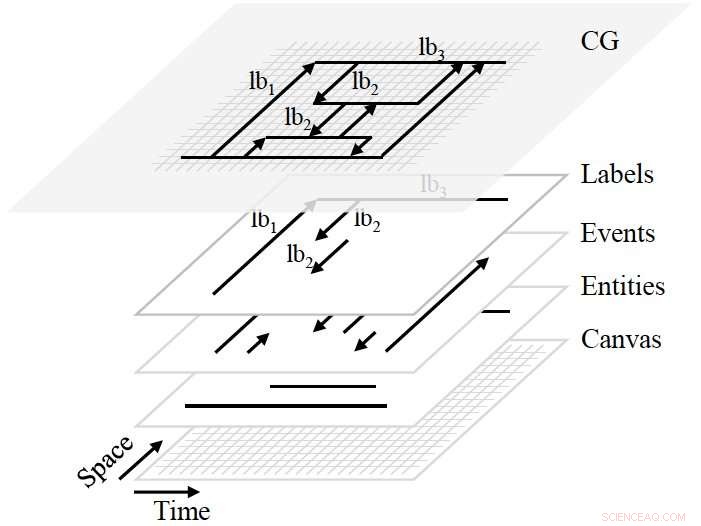

Figure 1. Composition du graphe de calcul (CG). Il comprend un empilement de quatre couches. Canvas détermine la portée et la granularité des analyses. Les entités et les événements sont créés à partir des journaux et des traces. Les étiquettes expriment les connaissances sur les entités/événements ainsi que les connaissances du domaine de sécurité telles que les alertes et les résultats analytiques. Crédit :IBM

La découverte des menaces en cybersécurité est comme la découverte scientifique :les deux partent d'observations, comme une cyberactivité anormale ou un fait intéressant ; les deux nécessitent la conception d'hypothèses, comme l'intention malveillante qui se cache derrière l'activité ou la cause du fait ; à la fois développer des hypothèses concernant des observations supplémentaires et finalement les valider. Notre équipe du centre de recherche IBM Thomas J. Watson a récemment développé un paradigme de cyber-raisonnement nommé Threat Intelligence Computing (TIC) pour formaliser et faciliter le processus de découverte des menaces. Le paradigme permet aux analystes de sécurité d'observer facilement et intuitivement des faits cybernétiques et de digérer les données, créer et utiliser des renseignements sur les menaces, et effectuer un co-développement homme-machine.

Notre article "Threat Intelligence Computing" présente une réalisation concrète des TIC à travers la conception et la mise en œuvre d'un τ-calcul en langage spécifique à un domaine avec une base de données de graphes spécialisée et des systèmes périphériques. Nous le présenterons à la 25e conférence ACM sur la sécurité informatique et des communications (ACM CCS 2018). Le paradigme exploite le concept de calcul de graphe et fournit aux analystes de la sécurité une interface bien définie pour l'observation et la validation d'hypothèses dans le cybermonde. TIC encapsule les connaissances du domaine cyber dans une représentation de renseignements sur les menaces nommée modèle de graphique composable. A l'aide d'une console de τ-calcul, les analystes de sécurité peuvent créer, charge, et des modèles de correspondance pour effectuer les étapes de la procédure de détection des menaces.

La nécessité d'un calcul de renseignements sur les menaces

Les attaquants se déplacent rapidement, et nous, les défenseurs, devons aller plus vite. Dans l'heure qui suit la découverte d'un service vulnérable dans une entreprise, un attaquant pourrait utiliser ce service comme canal de mouvement latéral entre les hôtes. Encore pire, l'attaquant peut exploiter des canaux légitimes à des fins malveillantes, telles que la divulgation d'un secret commercial via un serveur d'échange de fichiers FTP.

Les systèmes de sécurité d'aujourd'hui eux-mêmes ne sont pas capables d'évoluer aussi vite que les attaquants. Ils sont capables de détecter des étapes partielles d'attaques ou des stratégies d'attaque bien connues, mais lorsque les attaquants dépassent les connaissances du domaine intégrées dans les algorithmes ou les ensembles de données d'entraînement, les systèmes existants basés sur des règles et d'apprentissage automatique ne parviennent pas à suivre les attaquants. Ce qui peut potentiellement évoluer rapidement, ce sont les analystes de sécurité, ou chasseurs de menaces, qui peut concevoir des hypothèses de menace créatives, recueillir des données pour vérifier des hypothèses, et observer des données supplémentaires pour faire évoluer des hypothèses.

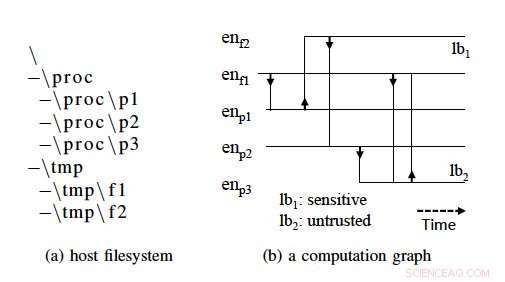

Figure 2. Un exemple concret de graphe de calcul au niveau de l'hôte. Les activités du système sont enregistrées via la surveillance des appels système et l'instrumentation du programme. Les entités de ce graphique de calcul sont constituées de sujets (par exemple, processus et threads) et des objets (par exemple, des dossiers, tuyaux, et prises réseau). Les données de sécurité sont intégrées dans les étiquettes :lb

Malheureusement, leur potentiel est entravé par la méthodologie de sécurité et les systèmes de support actuels. L'entreprise moyenne utilise plus d'une douzaine de produits de sécurité pour sécuriser son réseau. Il faut un certain temps à un analyste pour comprendre une alerte particulière de l'un des produits. Il lui faut un certain temps pour corréler l'alerte avec les journaux associés dans d'autres produits pour obtenir une image plus large. Il faut encore plus de temps pour remonter ou avancer dans le temps avec plusieurs sources de données pour comprendre comment l'attaque s'est produite, dans quelle phase il se trouve, et quel impact l'activité suspecte a eu ou aura. Ce qui est pire, en cas de campagne personnalisée, un attaquant peut profiter d'un service peu courant dans une entreprise, qui peut être ignoré par un système de backtracking standard utilisé par un analyste de la sécurité. Si l'analyste veut vérifier une hypothèse avec retour en arrière sur le service peu commun, elle doit demander au fournisseur de sécurité d'ajouter une fonctionnalité temporairement, qui peut difficilement être rapide.

L'étude 2017 du Ponemon Institute sur le coût d'une violation de données montre qu'il faut en moyenne 206 jours pour détecter une violation de données, et il espère que les organisations achèveront la tâche dans les 100 jours. Nous visons encore plus haut. Nous souhaitons faciliter les étapes de la procédure de découverte de menaces ou de chasse aux menaces de quelques jours à quelques heures, afin que les défenseurs puissent se déplacer rapidement et agir avant même que les attaquants aient complètement terminé leurs campagnes. Un secret commercial pourrait être sécurisé à l'intérieur de l'entreprise, ou un compte bancaire malveillant pourrait être verrouillé, si un analyste finit de raisonner même une minute avant l'engagement d'une action critique dans une campagne d'attaque.

Libérer le potentiel des défenseurs, nous devons leur permettre d'observer facilement et intuitivement les faits cybernétiques et de digérer les données, accomplir les étapes de la détection des menaces, créer et utiliser des renseignements sur les menaces, et effectuer un co-développement homme-machine. C'est pourquoi nous avons créé TIC, un paradigme de cyber-raisonnement bien conçu avec toutes ces fonctionnalités pour aider les analystes à lutter contre les attaquants.

La magie de l'informatique de renseignements sur les menaces

TIC permet le développement agile du cyber-raisonnement pour les étapes de la découverte des menaces :

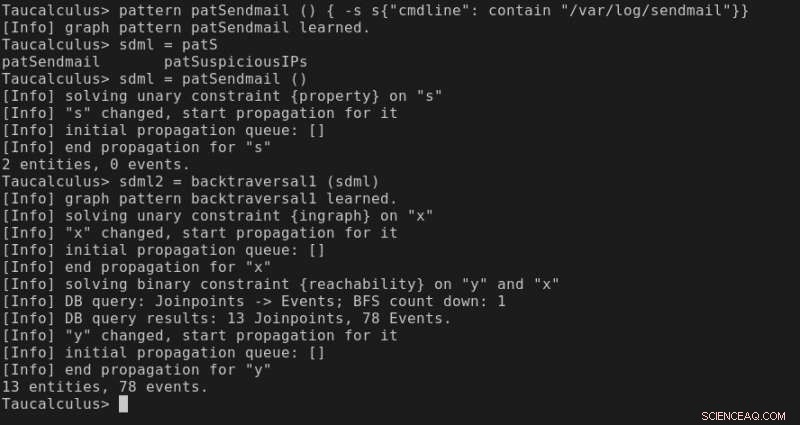

Figure 3. Capture d'écran de la console de τ-calcul. Les utilisateurs ou les chasseurs de menaces créent/chargent/exécutent des modèles de graphiques dans la console pour effectuer l'observation et la vérification des hypothèses de menace. Crédit :IBM

Pour ce faire, nous transformons un problème de découverte de menaces en un problème de calcul de graphes et nous le résolvons dans le nouveau paradigme TIC. Dans TIC, tous les journaux de sécurité, traces, et les alertes sont stockées dans un graphique temporel ou graphique de calcul (CG). Le CG enregistre l'historique des systèmes surveillés, y compris les activités bénignes et malveillantes, en tant qu'entités et événements interconnectés. La découverte de la menace dans les TIC devient alors un problème de calcul de graphe pour identifier un sous-graphe de CG qui décrit une menace ou une attaque, à l'aide d'alertes et de connaissances du domaine de sécurité stockées sous forme d'étiquettes d'éléments.

Le moyen simple mais puissant par lequel TIC accomplit les étapes de la découverte des menaces consiste à faire correspondre des modèles de graphes composables. D'abord, un analyste peut composer des modèles de graphiques décrivant des comportements suspects comme l'injection de DLL ou l'analyse de port. Faire correspondre ces modèles n'est pas différent de l'exécution de systèmes de détection d'intrusion traditionnels. Seconde, un analyste peut composer des modèles de graphiques pour explorer la CG et faire des observations avant de créer ou d'ajuster des hypothèses de menace. Un modèle de graphe avec deux entités connectées par un événement plus quelques attributs spécifiés peut facilement répondre à la question de savoir quelle activité réseau un processus spécifique avait. Troisième, un motif graphique peut être créé avec d'autres motifs graphiques comme LEGO. Un analyste peut écrire un modèle de retour en arrière avec une contrainte de traversée en tant que modèle séparé, qui se comporte comme une fonction de rappel et est spécifié au moment de l'exécution en tant qu'argument du modèle de retour en arrière. La conception de modèles composables permet de codifier des connaissances abstraites en modèles et de mener un raisonnement d'ordre supérieur.

Tester l'informatique de renseignements sur les menaces

Un paradigme décrit un monde de calcul avec des règles de base. Il ne brille que lorsqu'il est réalisé avec un environnement de programmation concret. Nous accomplissons cela dans une nouvelle plate-forme de calcul de graphes nommée τ-calcul. La plate-forme offre un niveau similaire d'expérience de programmation interactive par rapport à Metasploit, la plate-forme la plus populaire pour effectuer du piratage éthique avec des stratégies d'attaque mobiles. Alors que les testeurs d'intrusion peuvent composer et tester des procédures d'exploitation en assemblant différents composants dans la console Metasploit, les analystes de sécurité peuvent désormais créer, charge, et faites correspondre les modèles de graphiques dans la console τ-calcul pour effectuer une découverte créative des menaces. Pour soutenir l'observation intuitive, nous avons développé le τ-navigateur, un outil de visualisation pour le τ-calcul pour examiner de manière interactive les sous-graphes et les résultats des modèles appariés.

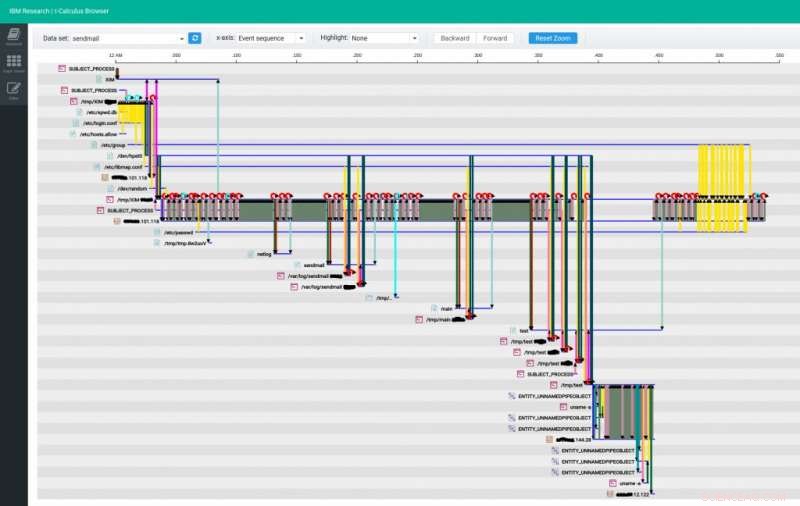

Figure 4. Une campagne d'attaque de l'équipe rouge découverte et visualisée dans le navigateur τ. Les utilisateurs ou les chasseurs de menaces tirent parti de la visualisation interactive pour inspecter les sous-graphes correspondant à des modèles de graphique et planifier de nouveaux modèles. Crédit :IBM

Nous avons testé l'aspect pratique et l'utilité du paradigme lors d'un événement de deux semaines en équipe rouge couvrant des campagnes d'attaques furtives sur plusieurs systèmes allant des serveurs aux appareils mobiles. Les campagnes ont été délibérément planifiées avec le développement de logiciels malveillants en interne pour contourner les systèmes de détection traditionnels tels que la protection antivirus. Des tactiques furtives telles que les attaques en mémoire ont été utilisées avec les vulnérabilités DoublePulsar/EternalBlue récemment publiées pour tester la découverte des menaces contre les attaques 0-day. Pendant les deux semaines de détection en ligne, environ un milliard de disques ont été produits, en streaming, et analysés par notre système.

Des dizaines de tâches de chasse aux menaces ont été planifiées et programmées de manière dynamique, et des campagnes d'attaques avec diverses intentions malveillantes ont été découvertes en temps opportun, y compris l'attaque avec DoublePulsar.

Au-delà des bases de l'informatique de renseignements sur les menaces

Outre le cyber-raisonnement agile que nous avons démontré lors de l'événement red-teaming, le paradigme TIC ouvre la porte à un nouveau monde pour résoudre des problèmes complexes de cybersécurité. Il résout fondamentalement le casse-tête des données hétérogènes et encode tous les types de journaux, traces, informations de provenance, et même des alertes de sécurité et des connaissances dans le graphe temporel CG. On peut construire un CG au niveau du réseau à partir des données NetFlow, construire un CG au niveau de l'hôte à partir des journaux et des traces du système, et pliez le second dans le premier avec la prise en charge du zoom avant/arrière. TIC élève l'intelligence sur les menaces à un nouveau niveau :un modèle dans TIC fournit des connaissances exploitables sur les menaces avec un contexte et des contre-mesures potentielles. Générateur, partage, et la consommation de renseignements sur les menaces devient une nature dans les TIC. De plus, TIC interprète le cyber-raisonnement en étapes de calcul explicites de graphes. Les connaissances humaines opaques, traditionnellement difficiles à modéliser, peuvent désormais être enregistrées pour former des analystes ou des systèmes d'IA.

Big Data, chasse aux menaces, développement agile, extraction de connaissances, et potentiel de l'IA :TIC rassemble tous ces composants dans un paradigme efficace de découverte des menaces contre les attaques furtives et les menaces persistantes. Il offre un grain fin, des données de sécurité bien organisées ; protection des cyber-actifs au-delà des produits de sécurité avec des connaissances statiques dans leurs algorithmes et ensembles de données de formation ; et dynamiquement formé, des stratégies de détection évoluant rapidement en tant que contre-mesures efficaces contre les attaques personnalisées. Pour plus d'inspiration et de conseils de réalisation sur les TIC, recherchez notre article ACM CCS 2018, « Informatique de renseignement sur les menaces, " dans la bibliothèque numérique de l'ACM peu après la conférence.