Les pirates se sont avérés capables de mettre en scène un détournement de séquences de caméras de surveillance. Les chiens de sécurité appellent la vulnérabilité zéro jour Peekaboo. En bref, certaines caméras de surveillance connectées à Internet, pourrait être vulnérable à une prise de contrôle à distance. « Une fois exploité, Peekaboo permettrait aux cybercriminels d'accéder au système de gestion de contrôle (CMS), exposer les identifiants de toutes les caméras de vidéosurveillance connectées, " a déclaré Tenable Research.

Charlie Osborne pour ZDNet a déclaré lundi que le bogue avait été divulgué par Tenable Research, un groupe de cybersécurité.

Réellement, vous pouvez consulter le site Tenable pour une description complète de ce que leurs détectives ont trouvé et pourquoi c'est important. Tenable Research dans un communiqué de presse a déclaré avoir divulgué la vulnérabilité, qui affecte les versions de firmware antérieures à 3.9.0, à NUUO.

Le bogue a été attribué en tant que CVE-2018-1149.

Tenable a déclaré que la vulnérabilité nommée Peekaboo visait à "permettre l'exécution de code à distance dans les enregistreurs vidéo réseau IoT pour les systèmes de vidéosurveillance, ce qui permettrait aux attaquants de visualiser à distance les flux et de falsifier les enregistrements".

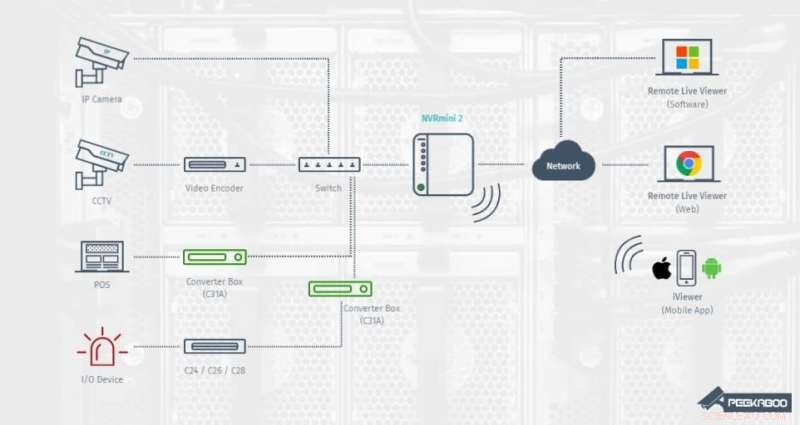

L'appareil vulnérable qui occupe le devant de la scène est le NVRMini2. C'est de NUUO, qui propose la télévision en circuit fermé (CCTV), logiciels et matériel de vidéosurveillance et de vidéosurveillance. Le logiciel de NUUO est déployé par de nombreux systèmes de vidéosurveillance dans le monde entier. Un communiqué de presse de Tenable a noté que « les logiciels et les appareils NUUO sont couramment utilisés pour la surveillance et la surveillance vidéo sur le Web dans des secteurs tels que la vente au détail, transport, éducation, gouvernement et les banques.

Qu'est-ce que NVRMini2 ? Shaun Nichols dans Le registre a déclaré qu'il s'agissait "d'un appareil connecté au réseau qui stocke à la fois des enregistrements vidéo et agit comme une passerelle de contrôle pour les administrateurs et les téléspectateurs à distance".

La discussion de Tenable a déclaré que c'est ainsi que plusieurs flux de caméras peuvent être visualisés et enregistrés simultanément.

« Nous avons trouvé un débordement de tampon de pile non authentifié... permettant l'exécution de code à distance. Cette vulnérabilité a un score de base CVSSv2 de 10,0 et un score temporel de 8,6 ; elle est classée comme gravité critique. » Ils ont dit qu'ils avaient également trouvé une porte dérobée dans le code de débogage restant.

Que pourrait-il se passer si des criminels réalisaient un exploit ? Tenable a déclaré que « les cybercriminels pourraient déconnecter les flux en direct et falsifier les images de sécurité ».

La bonne nouvelle est que NUUO a informé Tenable qu'un correctif est en cours de développement et que les clients concernés doivent contacter NUUO pour plus d'informations. (Au moment d'écrire ces lignes, le 18 septembre, une liste d'heures sur le site Tenable datée du 17/09/2018—dit "NUUO dit qu'il y aura une sortie demain.")

"En attendant, " dit Tenable, "Nous conseillons aux utilisateurs finaux concernés de restreindre et de contrôler l'accès réseau aux appareils vulnérables aux seuls utilisateurs autorisés et légitimes." Aussi, Tenable a publié un plugin pour évaluer si les organisations sont vulnérables à Peekaboo.

Renaud Déraison, co-fondateur et CTO de Tenable, avait également quelques observations à faire sur la situation dans son ensemble, dans une interview avec Menace . « Nous pensons que les appareils IoT vulnérables tels que ceux-ci soulèvent de sérieuses questions sur la façon dont nous, en tant qu'industrie, pouvons gérer un grand nombre d'appareils. Même dans un environnement d'entreprise, si le nombre d'appareils connectés augmente au rythme prévu, nous allons devoir repenser notre cadence et notre méthodologie de patch, " il a dit.

© 2018 Tech Xplore