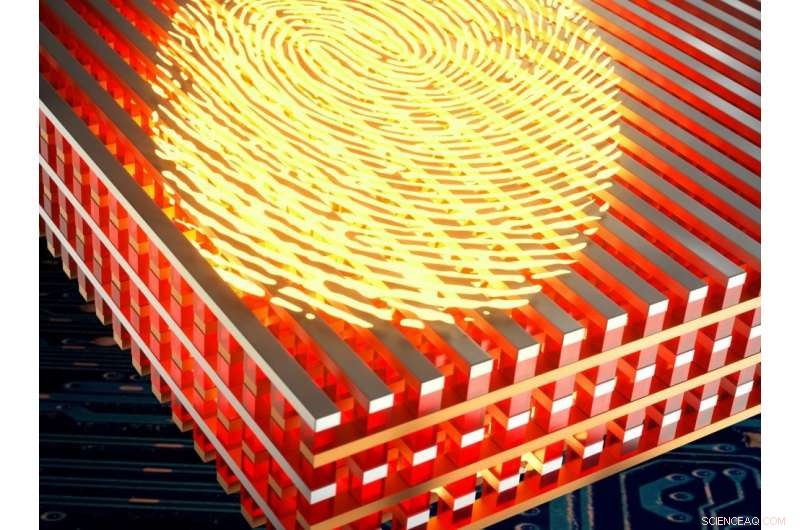

Une illustration d'un memristor en tant que dispositif de cybersécurité qui est apparu sur la couverture de Nature Électronique . Crédit :Brian Long

Alors que nous adoptons la façon dont l'Internet des objets rend déjà nos vies plus simples et plus pratiques, le risque de cybersécurité posé par des millions de gadgets connectés sans fil, appareils et appareils électroménagers reste une préoccupation majeure. Même célibataire, les attaques ciblées peuvent entraîner des dégâts importants; lorsque les cybercriminels contrôlent et manipulent plusieurs nœuds d'un réseau, le potentiel de destruction augmente.

Dmitri Strukov, professeur d'informatique à l'UC Santa Barbara, s'emploie à résoudre ce dernier problème. Lui et son équipe cherchent à mettre une couche de sécurité supplémentaire sur le nombre croissant d'appareils compatibles Internet et Bluetooth avec une technologie qui vise à empêcher le clonage, la pratique par laquelle les nœuds d'un réseau sont répliqués puis utilisés pour lancer des attaques depuis l'intérieur du réseau. Une puce qui déploie la technologie memristor ionique, c'est une solution matérielle de mémoire analogique à un problème numérique.

"Vous pouvez le considérer comme une boîte noire, " dit Strukov, dont le nouveau papier, " Primitives de sécurité intrinsèque au matériel activées par l'état analogique et les variations de conductance non linéaire dans les memristors intégrés, " apparaît sur la couverture de Nature Électronique . En raison de sa nature, la puce est physiquement inclonable et peut ainsi rendre l'appareil invulnérable au détournement, contrefaçon ou réplication par des cybercriminels.

La clé de cette technologie est le memristor, ou résistance de mémoire - un commutateur de résistance électrique qui peut "se souvenir" de son état de résistance en fonction de son historique de tension et de courant appliqués. Non seulement les memristors peuvent changer leurs sorties en réponse à leurs histoires, mais chaque memristor, en raison de la structure physique de son matériau, est également unique dans sa réponse à la tension et au courant appliqués. Par conséquent, un circuit composé de memristors aboutit à une sorte de boîte noire, comme Strukov l'appelait, avec des sorties extrêmement difficiles à prévoir sur la base des entrées.

"L'idée est qu'il est difficile de prédire, et parce que c'est difficile à prévoir, c'est difficile à reproduire, " a déclaré Strukov. La multitude d'entrées possibles peut entraîner au moins autant de sorties - plus il y a de memristors, plus il y a de possibilités. L'exécution de chacun prendrait plus de temps qu'un attaquant ne peut raisonnablement en avoir pour cloner un appareil, encore moins un réseau d'entre eux.

L'utilisation de memristors dans la cybersécurité d'aujourd'hui est particulièrement importante à la lumière du piratage informatique basé sur l'apprentissage automatique, dans lequel la technologie de l'intelligence artificielle est entraînée à « apprendre » et à modéliser les entrées et les sorties, puis prédire la séquence suivante en fonction de son modèle. Avec l'apprentissage automatique, un attaquant n'a même pas besoin de savoir ce qui se passe exactement car l'ordinateur est formé sur une série d'entrées et de sorties d'un système.

"Par exemple, si vous avez 2 millions de sorties et que l'attaquant en voit 10, 000 ou 20, 000 de ces sorties, il peut, basé sur cela, former un modèle qui peut copier le système par la suite, " dit Hussein Nili, l'auteur principal du journal. La boîte noire memristive peut contourner cette méthode d'attaque car elle rend la relation entre les entrées et les sorties suffisamment aléatoire pour le monde extérieur, même si les mécanismes internes des circuits sont suffisamment répétables pour être fiables.

"Ça doit avoir l'air aléatoire, mais il doit aussi être déterministe, " il a dit.

En plus de la variabilité intégrée dans ces circuits memristor, les autres caractéristiques incluent un débit élevé, rapidité et économie d'énergie, ce qui en fait un élément idéal dans le budget énergétique serré de l'Internet des objets. Ensuite, il y a le fait qu'il s'agit déjà d'une technologie semi-pratique qui peut être utilisée à la fois pour sécuriser l'identité de l'appareil et crypter les informations.

"Si nous l'étendons un peu plus loin, ça va être du matériel qui pourrait être, dans de nombreuses métriques, l'état de l'art, " a déclaré Strukov.

Alors qu'ils continuent de perfectionner cette technologie, Strukov et son équipe étudient s'il y aura des dérives dans les caractéristiques au fil du temps. Ils développent également des voies de sécurité « fortes » qui nécessitent des circuits memristifs plus gros et des techniques supplémentaires (adaptées aux équipements militaires sensibles ou aux informations hautement classifiées), et les chemins « faibles » davantage orientés vers l'électronique grand public et les gadgets de tous les jours, des situations dans lesquelles il ne vaudrait probablement pas la peine qu'un attaquant passe des heures ou des jours à pirater un appareil.