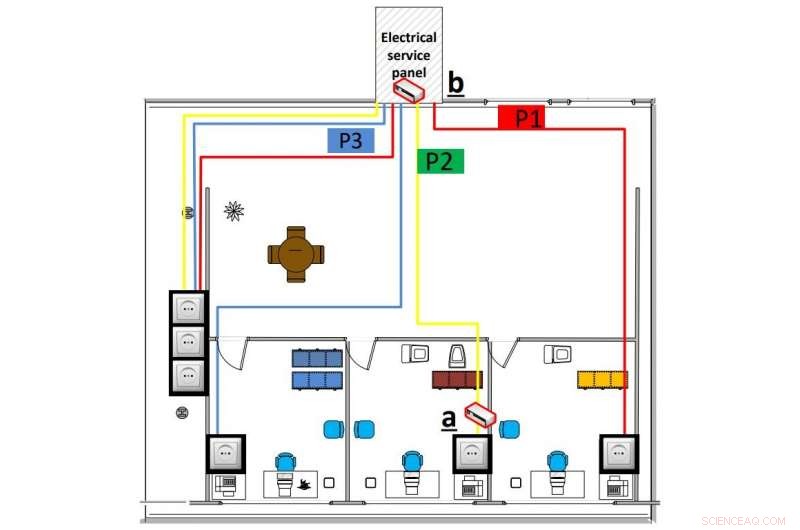

L'implantation du récepteur :(a) sur la ligne électrique alimentant l'ordinateur, et (b) sur la ligne électrique dans le panneau de service électrique principal. Crédit :arXiv : 1804.04014 [cs.CR]

Les détectives de la sécurité peuvent-ils jamais se plaindre qu'il n'y a plus rien à faire ? La réponse est évidente, et une autre voie vers le mal a été identifiée sous la forme de blocs d'alimentation servant d'outil d'exfiltration de données. Il semble que des logiciels malveillants utilisant des lignes électriques pourraient exfiltrer des données d'ordinateurs isolés.

Des chercheurs de l'Université Ben Gourion du Néguev ont découvert des logiciels malveillants qui capturent des données via des lignes électriques.

« PowerHammer fonctionne en infectant un ordinateur vide avec des logiciels malveillants qui modifient intentionnellement les niveaux d'utilisation du processeur pour que l'ordinateur de la victime consomme plus ou moins d'énergie électrique, " dit Catalin Cimpanu, BipOrdinateur . Attendre, des ordinateurs à vide ?

Mardochée Guri, Boris Zadov, Dima Bykhovsky, Yuval Elovici, dans un article sur leur travail, a souligné que « même les réseaux en espace libre ne sont pas à l'abri des violations. Au cours de la dernière décennie, il a été démontré que les attaquants peuvent pénétrer avec succès dans des réseaux isolés en utilisant des vecteurs d'attaque complexes."

Leur papier, "PowerHammer:Exfiltration de données d'ordinateurs isolés via des lignes électriques" est sur arXiv. Ils appellent le malware PowerHammer, et ils ont décrit son comportement. "Les données sont modulées, codé, et transmis en plus des fluctuations de flux de courant, et ensuite il est conduit et propagé à travers les lignes électriques. » Ils ont dit qu'il s'agissait d'un phénomène connu sous le nom d'émission conduite.

Swati Khandelwal dans L'actualité des hackers a déclaré qu'il s'agissait d'un logiciel malveillant spécialement conçu créant des fluctuations dans le flux actuel "dans un modèle de type code morse pour transférer des indications de données sous forme binaire (c'est-à-dire, 0 et 1)."

Les auteurs ont écrit, "Nous avons implémenté un code malveillant qui contrôle la consommation électrique d'un ordinateur en régulant l'utilisation momentanée des cœurs du processeur."

Écrire dans Semaine de la sécurité , Eduard Kovacs a expliqué que "le processeur d'un ordinateur est un consommateur d'énergie important et sa charge de travail a un impact direct sur la consommation d'énergie et implicitement le flux de courant dans le câble d'alimentation de l'appareil. En surchargeant le processeur avec des calculs et en arrêtant et en démarrant la charge de travail, il est possible de générer un signal sur les lignes électriques à une fréquence spécifiée."

Richard Chirgwin, Le registre , mentionné, "Le malware PowerHammer augmente l'utilisation du processeur en choisissant des cœurs qui ne sont pas actuellement utilisés par les opérations des utilisateurs (pour le rendre moins visible)." Il a fait remarquer que "c'est assez simple, car tout ce dont l'attaquant a besoin est de décider où placer la pince ampèremétrique du récepteur :près de la machine cible si vous pouvez vous en tirer, derrière le standard s'il le faut."

Cela nous amène à la façon dont ils ont testé. L'équipe a utilisé deux approches. L'un était au niveau de la ligne :compromettre les lignes électriques à l'intérieur du bâtiment qui connecte l'ordinateur. L'autre était au niveau de la phase :jouer avec le panneau de service électrique extérieur du bâtiment.

Chirgwin a expliqué que « selon l'approche de l'attaquant, les données pourraient être exfiltrées entre 10 et 1, 000 bits par seconde. La vitesse plus élevée fonctionnerait si les attaquants pouvaient accéder au câble connecté à l'alimentation de l'ordinateur. La vitesse plus lente fonctionne si les attaquants ne peuvent accéder qu'au panneau de services électriques d'un bâtiment."

Discuter de leur expérience, les auteurs ont déclaré avoir évalué le canal secret dans différents scénarios avec trois types d'ordinateurs :un ordinateur de bureau, un serveur et un appareil IoT basse consommation.

Résultats? Les auteurs ont écrit que « les résultats montrent que les données peuvent être exfiltrées des ordinateurs à espace d'air via les lignes électriques à des débits binaires de 1 000 bits/s pour le powerhammering au niveau de la ligne, et 10 bits/s pour le power-hammering au niveau de la phase."

Contre-mesures ? Il y en a plusieurs discutés dans le document :surveiller le flux de devises sur les lignes électriques; fixation de filtres aux lignes électriques; brouillage; systèmes de détection d'intrusion basés sur l'hôte.

© 2018 Tech Xplore