Imaginez que vous êtes James Bond, et vous devez entrer dans un laboratoire secret pour désarmer une arme biologique mortelle et sauver le monde. Mais d'abord, vous devez passer le système de sécurité. Cela nécessite plus qu'une simple clé ou un mot de passe - vous devez avoir les iris du méchant, sa voix et la forme de sa main pour entrer.

Vous pourriez également rencontrer ce scénario, moins l'arme biologique mortelle, au cours d'une journée moyenne de travail. Aéroports, hôpitaux, hôtels, les épiceries et même les parcs à thème Disney utilisent de plus en plus biométrie -- une technologie qui vous identifie en fonction de vos traits physiques ou comportementaux -- pour plus de sécurité.

Dans cet article, vous découvrirez les systèmes biométriques qui utilisent l'écriture manuscrite, géométrie de la main, empreintes vocales, structure de l'iris et structure de la veine. Vous apprendrez également pourquoi de plus en plus d'entreprises et de gouvernements utilisent la technologie et si les fausses lentilles de contact de Q, une voix enregistrée et une main en silicone pourraient vraiment faire entrer James Bond dans le laboratoire (et le laisser sauver le monde).

Vous prenez des précautions de sécurité de base tous les jours - vous utilisez une clé pour entrer dans votre maison et vous connecter à votre ordinateur avec un nom d'utilisateur et un mot de passe. Vous avez probablement aussi connu la panique qui accompagne les clés égarées et les mots de passe oubliés. Ce n'est pas seulement que vous ne pouvez pas obtenir ce dont vous avez besoin - si vous perdez vos clés ou notez votre mot de passe sur un morceau de papier, quelqu'un d'autre peut les trouver et les utiliser comme s'ils étaient vous.

Au lieu d'utiliser quelque chose que vous avez (comme une clé) ou quelque chose que vous connaissez (comme un mot de passe), utilisations de la biométrie qui tu es pour vous identifier. La biométrie peut utiliser caractéristiques physiques , comme ton visage, empreintes, iris ou veines, ou caractéristiques comportementales comme ta voix, écriture manuscrite ou rythme de frappe. Contrairement aux clés et aux mots de passe, vos traits personnels sont extrêmement difficiles à perdre ou à oublier. Ils peuvent également être très difficiles à copier. Pour cette raison, beaucoup de gens les considèrent comme plus sûrs et plus sécurisés que les clés ou les mots de passe.

Les systèmes biométriques peuvent sembler compliqués, mais ils utilisent tous les trois mêmes étapes :

Les systèmes utilisent également les trois mêmes composants :

Systèmes de sécurité biométrique, comme le lecteur d'empreintes digitales disponible sur l'IBM ThinkPad T43 (à droite), devient de plus en plus courant pour un usage domestique. Vous pouvez lire d'autres articles de HowStuffWorks pour en savoir plus sur la reconnaissance faciale et la numérisation d'empreintes digitales.

Contenu

A première vue, utiliser l'écriture manuscrite pour identifier les personnes peut ne pas sembler une bonne idée. Après tout, beaucoup de gens peuvent apprendre à copier l'écriture d'autres personnes avec un peu de temps et de pratique. Il semble qu'il serait facile d'obtenir une copie de la signature de quelqu'un ou du mot de passe requis et d'apprendre à le falsifier.

Mais les systèmes biométriques ne regardent pas seulement comment vous façonnez chaque lettre; ils analysent l'acte d'écrire. Ils examinent la pression que vous utilisez et la vitesse et le rythme avec lesquels vous écrivez. Ils enregistrent également la séquence dans laquelle vous formez des lettres, comme si vous ajoutiez des points et des croix au fur et à mesure ou après avoir terminé le mot.

Contrairement aux formes simples des lettres, ces traits sont très difficiles à forger. Même si quelqu'un d'autre a obtenu une copie de votre signature et l'a retrouvée, le système n'accepterait probablement pas leur falsification.

Les capteurs d'un système de reconnaissance d'écriture manuscrite peuvent comprendre une surface d'écriture tactile ou un stylo qui contient des capteurs qui détectent l'angle, pression et direction. Le logiciel traduit l'écriture manuscrite en un graphique et reconnaît les petits changements dans l'écriture manuscrite d'une personne au jour le jour et au fil du temps.

Les mains et les doigts des gens sont uniques - mais pas aussi uniques que d'autres traits, comme les empreintes digitales ou les iris. C'est pourquoi les entreprises et les écoles, plutôt que des installations de haute sécurité, utilisent généralement des lecteurs de géométrie de la main et des doigts pour authentifier utilisateurs, ne pas identifier eux. Parcs à thème Disney, par exemple, utiliser des lecteurs à géométrie digitale pour autoriser les détenteurs de billets à accéder à différentes parties du parc. Certaines entreprises utilisent des lecteurs de géométrie manuelle à la place des cartes de pointage.

Les systèmes qui mesurent la géométrie de la main et des doigts utilisent un appareil photo numérique et de la lumière. Pour en utiliser un, vous placez simplement votre main sur une surface plane, en alignant vos doigts contre plusieurs chevilles pour assurer une lecture précise. Puis, un appareil photo prend une ou plusieurs photos de votre main et de l'ombre qu'elle projette. Il utilise ces informations pour déterminer la longueur, largeur, l'épaisseur et la courbure de votre main ou de vos doigts. Il traduit ces informations dans un modèle numérique.

Les systèmes de géométrie de la main et des doigts ont quelques forces et faiblesses. Puisque les mains et les doigts sont moins distinctifs que les empreintes digitales ou les iris, certaines personnes sont moins susceptibles de penser que le système envahit leur vie privée. Cependant, les mains de nombreuses personnes changent avec le temps en raison d'une blessure, changements de poids ou arthrite. Certains systèmes mettent à jour les données pour refléter les changements mineurs au jour le jour.

Pour les applications à plus haute sécurité, les systèmes biométriques utilisent des caractéristiques plus uniques, comme des voix.

Votre voix est unique en raison de la forme de vos cavités vocales et de la façon dont vous bougez votre bouche lorsque vous parlez. Pour vous inscrire à un système d'empreintes vocales, soit vous prononcez les mots ou les phrases exacts qu'il requiert, ou vous donnez un échantillon étendu de votre discours afin que l'ordinateur puisse vous identifier quels que soient les mots que vous prononcez.

Quand les gens pensent aux empreintes vocales, ils pensent souvent au modèle d'onde qu'ils verraient sur un oscilloscope. Mais les données utilisées dans une empreinte vocale sont un son spectrogramme , pas une forme d'onde. Un spectrogramme est essentiellement un graphique qui montre la fréquence d'un son sur l'axe vertical et le temps sur l'axe horizontal. Différents sons de parole créent différentes formes dans le graphique. Les spectrogrammes utilisent également des couleurs ou des nuances de gris pour représenter les qualités acoustiques du son. Ce tutoriel a beaucoup plus d'informations sur les spectrogrammes et comment les lire.

Certaines entreprises utilisent la reconnaissance d'empreintes vocales pour que les personnes puissent accéder à des informations ou donner une autorisation sans être physiquement présentes. Au lieu de passer à un scanner d'iris ou à un lecteur de géométrie de la main, quelqu'un peut donner l'autorisation en passant un appel téléphonique. Malheureusement, les gens peuvent contourner certains systèmes, en particulier ceux qui travaillent par téléphone, avec un simple enregistrement du mot de passe d'une personne autorisée. C'est pourquoi certains systèmes utilisent plusieurs mots de passe vocaux choisis au hasard ou utilisent des empreintes vocales générales au lieu d'empreintes pour des mots spécifiques. D'autres utilisent une technologie qui détecte les artefacts créés lors de l'enregistrement et de la lecture.

En couches ou multimodalPour certains systèmes de sécurité, une seule méthode d'identification ne suffit pas. En couches systèmes combinent une méthode biométrique avec une carte-clé ou un code PIN. Multimodal les systèmes combinent plusieurs méthodes biométriques, comme un scanner d'iris et un système d'empreinte vocale.

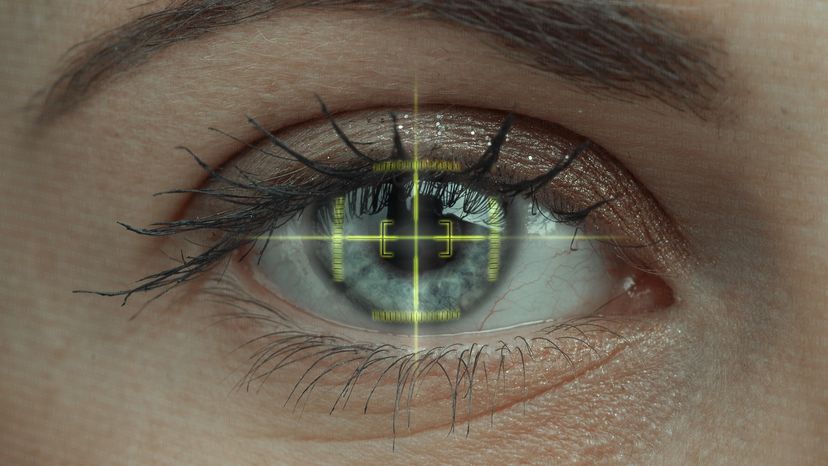

Le balayage de l'iris peut sembler très futuriste, mais au cœur du système se trouve un simple appareil photo numérique CCD. Il utilise à la fois la lumière visible et proche infrarouge pour prendre un clair, image très contrastée de l'iris d'une personne. Avec la lumière proche infrarouge, la pupille d'une personne est très noire, ce qui permet à l'ordinateur d'isoler facilement la pupille et l'iris.

Lorsque vous regardez dans un scanner d'iris, soit la caméra fait la mise au point automatiquement, soit vous utilisez un miroir ou un retour sonore du système pour vous assurer que vous êtes correctement positionné. D'habitude, votre œil est de 3 à 10 pouces de la caméra. Lorsque l'appareil photo prend une photo, l'ordinateur localise :

Il analyse ensuite les motifs dans l'iris et les traduit en un code.

Les scanners d'iris sont de plus en plus courants dans les applications de haute sécurité car les yeux des gens sont si uniques (le risque de confondre un code d'iris avec un autre est de 1 sur 10 à la puissance 78e [réf]. Ils permettent également plus de 200 points de référence pour la comparaison , contre 60 ou 70 points dans les empreintes digitales.

L'iris est une structure visible mais protégée, et il ne change généralement pas avec le temps, le rendant idéal pour l'identification biométrique. La plupart du temps, les yeux des gens restent également inchangés après une chirurgie oculaire, et les personnes aveugles peuvent utiliser des scanners d'iris tant que leurs yeux ont des iris. Les lunettes et les lentilles de contact n'interfèrent généralement pas ou ne provoquent pas de lectures inexactes.

Comme pour les iris et les empreintes digitales, les veines d'une personne sont complètement uniques. Les jumeaux n'ont pas les mêmes veines, et les veines d'une personne diffèrent entre leurs côtés gauche et droit. De nombreuses veines ne sont pas visibles à travers la peau, ce qui les rend extrêmement difficiles à contrefaire ou à falsifier. Leur forme change également très peu à mesure qu'une personne vieillit.

Pour utiliser un système de reconnaissance veineuse, vous placez simplement votre doigt, poignet, paume ou le dos de votre main sur ou près du scanner. Un appareil photo prend une photo numérique en utilisant la lumière proche infrarouge. L'hémoglobine dans votre sang absorbe la lumière, donc les veines apparaissent en noir sur la photo. Comme pour tous les autres types biométriques, le logiciel crée un modèle de référence basé sur la forme et l'emplacement de la structure veineuse.

Les scanners qui analysent la géométrie des veines sont complètement différents des tests de scintigraphie veineuse pratiqués dans les hôpitaux. Les scintigraphies veineuses à des fins médicales utilisent généralement des particules radioactives. Scans de sécurité biométrique, cependant, utilisez simplement une lumière similaire à la lumière provenant d'une télécommande. La NASA a beaucoup plus d'informations sur la prise de photos avec la lumière infrarouge.

Certaines personnes s'opposent à la biométrie pour des raisons culturelles ou religieuses. D'autres imaginent un monde dans lequel des caméras les identifient et les suivent lorsqu'ils marchent dans la rue, suivre leurs activités et leurs habitudes d'achat sans leur consentement. Ils se demandent si les entreprises vendront des données biométriques comme elles vendent des adresses e-mail et des numéros de téléphone. Les gens peuvent également se demander s'il existera quelque part une énorme base de données contenant des informations vitales sur tout le monde dans le monde, et si ces informations y seraient en sécurité.

À ce point, cependant, les systèmes biométriques n'ont pas la capacité de stocker et de cataloguer des informations sur tout le monde dans le monde. La plupart stockent une quantité minimale d'informations sur un nombre relativement restreint d'utilisateurs. Ils ne stockent généralement pas un enregistrement ou une représentation réelle des traits d'une personne - ils convertissent les données en un code. La plupart des systèmes ne fonctionnent également que dans le seul endroit spécifique où ils se trouvent, comme un immeuble de bureaux ou un hôpital. Les informations d'un système ne sont pas nécessairement compatibles avec les autres, bien que plusieurs organisations tentent de normaliser les données biométriques.

En plus de la possibilité d'atteintes à la vie privée, les critiques soulèvent plusieurs préoccupations concernant la biométrie, tel que: