Des chercheurs de Sandia National Laboratories ont découvert une vulnérabilité dans un logiciel de cartographie du génome open source qui a maintenant été corrigée par les développeurs. Crédit :Brent Haglund

Une faiblesse dans un logiciel open source commun pour l'analyse génomique a rendu les diagnostics médicaux basés sur l'ADN vulnérables aux cyberattaques.

Les chercheurs de Sandia National Laboratories ont identifié la faiblesse et ont informé les développeurs de logiciels, qui a publié un correctif pour résoudre le problème. Le problème a également été résolu dans la dernière version du logiciel. Bien qu'aucune attaque de cette vulnérabilité ne soit connue, les National Institutes of Standards and Technology l'ont récemment décrit dans une note aux développeurs de logiciels, chercheurs en génomique et administrateurs de réseaux.

La découverte révèle que la protection des informations génomiques implique plus que le stockage sécurisé des informations génétiques d'un individu. La cybersécurité des systèmes informatiques analysant les données génétiques est également cruciale, dit Corey Hudson, un chercheur en bioinformatique à Sandia qui a aidé à découvrir le problème.

La médecine personnalisée - le processus d'utilisation des informations génétiques d'un patient pour guider le traitement médical - implique deux étapes :séquencer l'intégralité du contenu génétique des cellules d'un patient et comparer cette séquence à un génome humain standardisé. Grâce à cette comparaison, les médecins identifient des changements génétiques spécifiques chez un patient qui sont liés à la maladie.

Le séquençage du génome commence par couper et répliquer l'information génétique d'une personne en millions de petits morceaux. Ensuite, une machine lit chaque pièce plusieurs fois et transforme les images des pièces en séquences de blocs de construction, communément représenté par les lettres A, T, C et G. Enfin, le logiciel collecte ces séquences et fait correspondre chaque extrait à sa place sur une séquence standardisée du génome humain. Un programme d'appariement largement utilisé par les chercheurs en génomique personnalisée s'appelle Burrows-Wheeler Aligner (BWA).

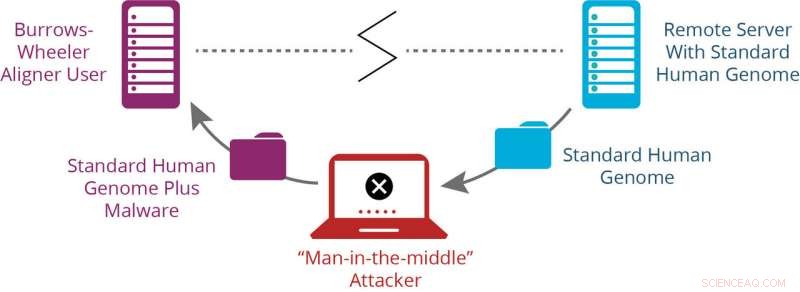

Les chercheurs de Sandia qui étudient la cybersécurité de ce programme ont trouvé un point faible lorsque le programme importe le génome standardisé des serveurs gouvernementaux. La séquence standardisée du génome a voyagé sur des canaux non sécurisés, qui a créé l'opportunité d'une cyberattaque courante appelée « man-in-the-middle ».

Dans cette attaque, un adversaire ou un pirate informatique pourrait intercepter la séquence génomique standard, puis la transmettre à un utilisateur BWA avec un programme malveillant qui altère les informations génétiques obtenues à partir du séquençage. Le malware pourrait alors modifier les données génétiques brutes d'un patient lors de la cartographie du génome, rendre l'analyse finale incorrecte sans que personne ne le sache. Pratiquement, cela signifie que les médecins peuvent prescrire un médicament sur la base de l'analyse génétique qui, s'ils avaient eu les bonnes informations, ils auraient su qu'il serait inefficace ou toxique pour un patient.

Les laboratoires médico-légaux et les sociétés de séquençage du génome qui utilisent également ce logiciel de cartographie étaient temporairement vulnérables à la modification malveillante des résultats de la même manière. Les informations provenant de tests génétiques destinés directement aux consommateurs n'ont pas été affectées par cette vulnérabilité car ces tests utilisent une méthode de séquençage différente de celle du séquençage du génome entier, dit Hudson.

Cyberdétectives de sécurité

Pour trouver cette vulnérabilité, Hudson et ses collègues en cybersécurité de l'Université de l'Illinois à Urbana-Champaign ont utilisé une plate-forme développée par Sandia appelée Emulytics pour simuler le processus de cartographie du génome. D'abord, ils ont importé des informations génétiques simulées pour ressembler à celles d'un séquenceur. Ensuite, ils ont demandé à deux serveurs d'envoyer des informations à Emulytics. L'un a fourni une séquence de génome standard et l'autre a agi comme l'intercepteur "man-in-the-middle". Les chercheurs ont cartographié les résultats du séquençage et comparé les résultats avec et sans attaque pour voir comment l'attaque a modifié la séquence finale.

« Une fois que nous avons découvert que cette attaque pouvait modifier les informations génétiques d'un patient, nous avons suivi la divulgation responsable, " a déclaré Hudson. Les chercheurs ont contacté les développeurs open source, qui a ensuite publié un correctif pour résoudre le problème. Ils ont également contacté des organismes publics, y compris des experts en cybersécurité de l'équipe de préparation aux urgences informatiques des États-Unis, afin qu'ils puissent diffuser plus largement l'information sur cette question.

La recherche, financé par le programme de recherche et développement dirigé par le laboratoire de Sandia, continue de tester d'autres logiciels de cartographie du génome pour les faiblesses de sécurité. Les différences entre chaque programme informatique signifient que les chercheurs pourraient trouver un programme similaire, mais pas identique, problème, dit Hudson. Le financement du LDRD soutient également l'adhésion au Center for Computational Biology and Genomic Medicine de la National Science Foundation.

En plus d'installer la dernière version de BWA, Hudson et ses collègues recommandent d'autres stratégies de « cyberhygiène » pour sécuriser les informations génomiques, y compris la transmission de données sur des canaux cryptés et l'utilisation d'un logiciel qui protège les données de séquençage contre toute modification. Ils encouragent également les chercheurs en sécurité qui analysent régulièrement les logiciels open source à la recherche de faiblesses à examiner les programmes de génomique. Cette pratique est courante dans les systèmes de contrôle industriels du réseau énergétique et les logiciels utilisés dans les infrastructures critiques, Hudson a dit, mais serait un nouveau domaine pour la sécurité génomique.

« Notre objectif est de rendre les systèmes plus sûrs pour les personnes qui les utilisent en aidant à développer les meilleures pratiques, " il a dit.