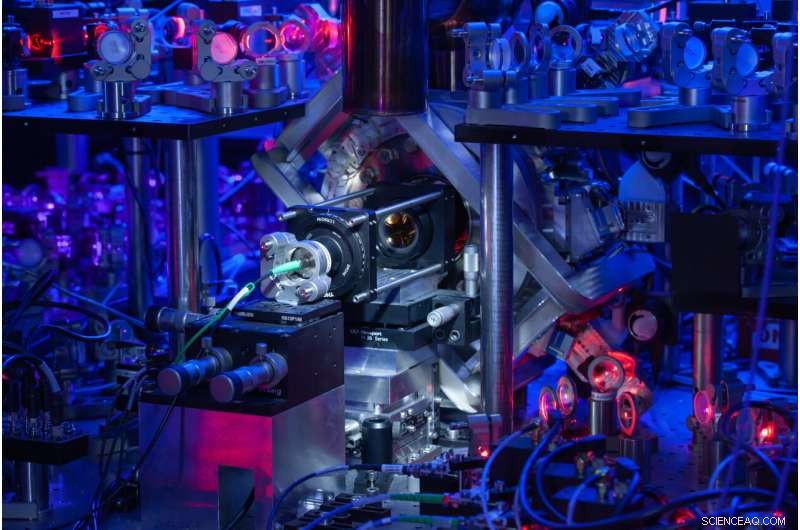

L'un des deux pièges à ions utilisés, vu au centre de l'image. Autour du piège courent un certain nombre de lignes de faisceaux laser pour la préparation et la manipulation des ions. À l'avant du piège, l'extrémité du lien du réseau quantique vers l'autre piège, une fibre optique, est visible. Crédit :David Nadlinger/ Université d'Oxford

Une méthode connue sous le nom de distribution de clé quantique a longtemps tenu la promesse d'une sécurité de communication inaccessible dans la cryptographie conventionnelle. Une équipe internationale de scientifiques vient de démontrer expérimentalement, pour la première fois, une approche de la distribution de clé quantique basée sur un intrication quantique de haute qualité, offrant des garanties de sécurité beaucoup plus larges que les schémas précédents.

L'art de la cryptographie consiste à transformer habilement les messages afin qu'ils deviennent vides de sens pour tout le monde sauf les destinataires prévus. Les schémas cryptographiques modernes, tels que ceux qui sous-tendent le commerce numérique, empêchent les adversaires de déchiffrer illégitimement les messages, par exemple les informations de carte de crédit, en leur demandant d'effectuer des opérations mathématiques qui consomment une puissance de calcul excessivement élevée. À partir des années 1980, cependant, des concepts théoriques ingénieux ont été introduits dans lesquels la sécurité ne dépend pas des capacités finies de traitement des nombres de l'espion. Au lieu de cela, les lois fondamentales de la physique quantique limitent la quantité d'informations, le cas échéant, qu'un adversaire peut finalement intercepter. Dans un tel concept, la sécurité peut être garantie avec seulement quelques hypothèses générales sur l'appareil physique utilisé. Les implémentations de tels schémas "indépendants de l'appareil" ont longtemps été recherchées, mais sont restées hors de portée. Jusqu'à présent, c'est. Écrire dans la nature , une équipe internationale de chercheurs de l'Université d'Oxford, de l'EPFL, de l'ETH Zurich, de l'Université de Genève et du CEA rapportent la première démonstration de ce type de protocole, franchissant une étape décisive vers des dispositifs pratiques offrant une sécurité aussi exquise.

La clé est un secret

La communication sécurisée consiste à garder les informations privées. Il peut donc être surprenant que dans les applications du monde réel, une grande partie des transactions entre utilisateurs légitimes se déroulent en public. La clé est que l'expéditeur et le destinataire n'ont pas à garder l'intégralité de leur communication cachée. Essentiellement, ils n'ont qu'à partager un « secret » ; en pratique, ce secret est une chaîne de bits, connue sous le nom de clé cryptographique, qui permet à toute personne en sa possession de transformer des messages codés en informations significatives. Une fois que les parties légitimes se sont assurées, pour un cycle de communication donné, qu'elles, et elles seules, partagent une telle clé, à peu près toutes les autres communications peuvent se dérouler à la vue de tous, pour que tout le monde puisse les voir. La question est alors de savoir comment s'assurer que seules les parties légitimes partagent une clé secrète. Le processus pour y parvenir est connu sous le nom de "distribution des clés".

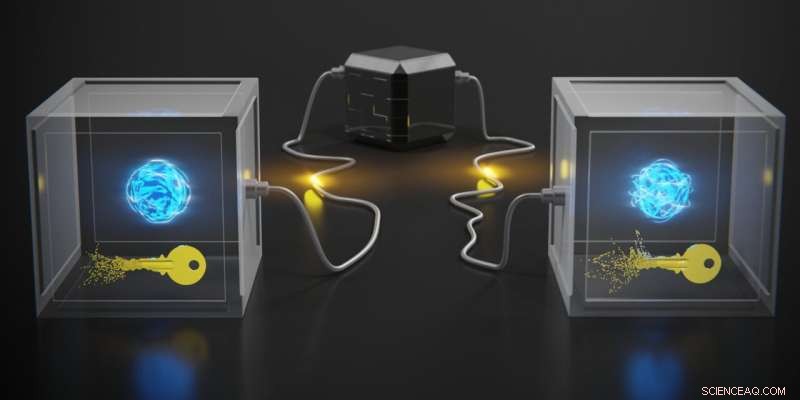

Représentation artistique de la distribution de clé quantique indépendante de l'appareil (DIQKD). Crédit :Scixel/Enrique Sahagú

Dans les algorithmes cryptographiques sous-jacents, par exemple, RSA - l'un des systèmes cryptographiques les plus largement utilisés - la distribution des clés est basée sur la conjecture (non prouvée) selon laquelle certaines fonctions mathématiques sont faciles à calculer mais difficiles à inverser. Plus précisément, RSA s'appuie sur le fait que pour les ordinateurs d'aujourd'hui, il est difficile de trouver les facteurs premiers d'un grand nombre, alors qu'il leur est facile de multiplier des facteurs premiers connus pour obtenir ce nombre. Le secret est donc assuré par la difficulté mathématique. Mais ce qui est incroyablement difficile aujourd'hui pourrait être facile demain. Célèbre, les ordinateurs quantiques peuvent trouver des facteurs premiers beaucoup plus efficacement que les ordinateurs classiques. Une fois que les ordinateurs quantiques avec un nombre suffisamment grand de qubits seront disponibles, le codage RSA est destiné à devenir pénétrable.

Mais la théorie quantique fournit la base non seulement pour casser les cryptosystèmes au cœur du commerce numérique, mais aussi pour une solution potentielle au problème :une manière entièrement différente de RSA pour distribuer les clés cryptographiques - une manière qui n'a rien à voir avec la dureté de effectuer des opérations mathématiques, mais avec des lois physiques fondamentales. Entrez la distribution de clé quantique, ou QKD en abrégé.

Sécurité certifiée Quantum

En 1991, le physicien polono-britannique Artur Ekert a montré dans un article fondateur que la sécurité du processus de distribution de clé peut être garantie en exploitant directement une propriété propre aux systèmes quantiques, sans équivalent en physique classique :l'intrication quantique. L'intrication quantique fait référence à certains types de corrélations dans les résultats de mesures effectuées sur des systèmes quantiques distincts. Il est important de noter que l'intrication quantique entre deux systèmes est exclusive, en ce sens que rien d'autre ne peut être corrélé à ces systèmes. Dans le contexte de la cryptographie, cela signifie que l'expéditeur et le destinataire peuvent produire entre eux des résultats partagés via des systèmes quantiques intriqués, sans qu'un tiers puisse secrètement acquérir des connaissances sur ces résultats. Toute écoute clandestine laisse des traces qui signalent clairement l'intrusion. En bref :les parties légitimes peuvent interagir les unes avec les autres d'une manière qui, grâce à la théorie quantique, échappe fondamentalement au contrôle de tout adversaire. En cryptographie classique, une garantie de sécurité équivalente est manifestement impossible.

Au fil des ans, on s'est rendu compte que les schémas QKD basés sur les idées introduites par Ekert peuvent avoir un autre avantage remarquable :les utilisateurs n'ont qu'à faire des hypothèses très générales concernant les dispositifs utilisés dans le processus. En revanche, les formes antérieures de QKD basées sur d'autres principes de base nécessitent une connaissance détaillée du fonctionnement interne des appareils utilisés. La nouvelle forme de QKD est maintenant généralement connue sous le nom de QKD indépendant du dispositif (DIQKD), et une mise en œuvre expérimentale de celle-ci est devenue un objectif majeur dans le domaine. D'où l'excitation, car une telle expérience révolutionnaire a finalement été réalisée.

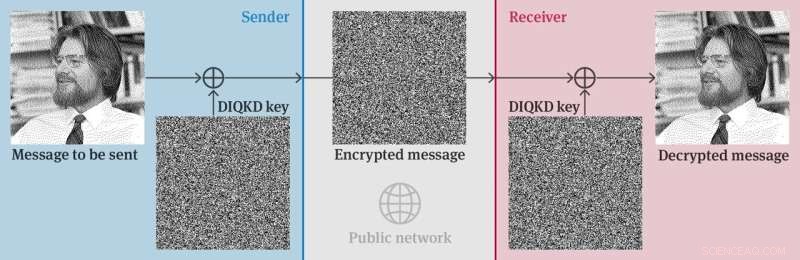

Une fois que deux parties ont obtenu une clé secrète à l'aide de la distribution de clé quantique indépendante de l'appareil (DIQKD), elles peuvent l'utiliser pour une communication sécurisée de manière prouvée. Pour illustrer cela dans l'expérience, l'expéditeur transmet au destinataire une image cryptée de John Stewart Bell, dont les arguments théoriques sur les limites des corrélations dans la nature sont au cœur de la sécurité indépendante de l'appareil. Crédit :David Nadlinger/ Université d'Oxford, photo originale de J. S. Bell :CERN

L'aboutissement d'années de travail

L'ampleur du défi se reflète dans l'ampleur de l'équipe, qui combine des experts de premier plan en théorie et en expérience. L'expérience impliquait deux ions simples, un pour l'émetteur et un pour le récepteur, confinés dans des pièges séparés connectés par une liaison par fibre optique. Dans ce réseau quantique de base, l'enchevêtrement entre les ions a été généré avec une fidélité record sur des millions d'exécutions. Sans une source aussi soutenue d'enchevêtrement de haute qualité, le protocole n'aurait pas pu être exécuté de manière pratiquement significative. Il était tout aussi important de certifier que l'intrication est convenablement exploitée, ce qui est fait en montrant que les conditions connues sous le nom d'inégalités de Bell sont violées. De plus, pour l'analyse des données et une extraction efficace de la clé cryptographique, des avancées significatives dans la théorie étaient nécessaires.

Dans l'expérience, les "parties légitimes" - les ions - étaient localisées dans un seul et même laboratoire. Mais il existe une voie claire pour étendre la distance entre eux à des kilomètres et au-delà. Dans cette perspective, ainsi que de nouveaux progrès récents réalisés dans des expériences connexes en Allemagne et en Chine, il existe désormais une réelle perspective de transformer le concept théorique d'Ekert en technologie pratique. Un principe d'équivalence "au-delà du quantique" pour la superposition et l'intrication