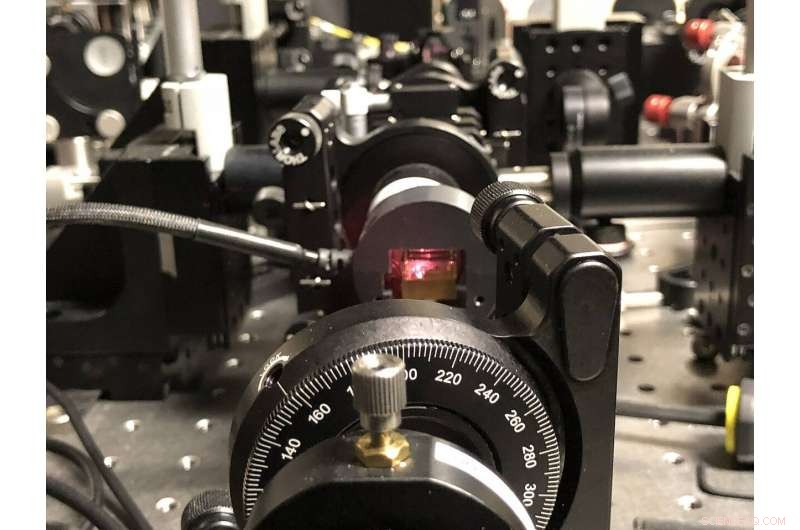

En utilisant de puissantes impulsions laser focalisées dans un petit cristal, des paires intriquées de photons sont créées. Ces photons intriqués sont ensuite envoyés vers des stations distantes où les mesures sur eux conduisent à la création de bits aléatoires. Crédit :Krister Shalm.

Des progrès récents dans le développement de tests expérimentaux de Bell ont permis la mise en œuvre d'un nouveau type de générateur de nombres aléatoires indépendant du périphérique. Remarquablement, ce nouveau type de générateurs de nombres aléatoires peut être réalisé avec des dispositifs quantiques malveillants, sans nécessiter de modèles détaillés des dispositifs quantiques utilisés.

Des chercheurs de l'Université du Colorado/NIST Boulder (CU/NIST Boulder) et de la NTT Corporation au Japon ont récemment développé un protocole de génération de nombres aléatoires qui peut être mis en œuvre sur une variété de systèmes quantiques. Ce protocole, présenté dans un article publié dans Physique de la nature , pourrait ouvrir la voie au développement de générateurs de nombres aléatoires plus sûrs et plus efficaces.

"Nous nous sommes intéressés à essayer de comprendre comment utiliser l'intrication quantique pour construire une toute nouvelle classe de générateurs de nombres aléatoires qui sont, en quelques sortes, les sources d'aléatoire les plus sûres que la nature permet, pour autant que nous sachions, " Lynden Krister Shalm, l'un des chercheurs qui a mené l'étude, dit Phys.org.

Dans leurs études précédentes, Shalm et ses collègues ont essayé d'exploiter les propriétés non locales de l'intrication quantique pour générer des bits aléatoires certifiés de manière indépendante du dispositif. La sécurité de leur système dépendait principalement du fait que les pirates ne peuvent pas envoyer d'informations plus rapidement que la vitesse de la lumière.

"Notre système diffère des générateurs de nombres aléatoires classiques, qui reposent sur un processus physique (par exemple, décroissance radioactive) ou des algorithmes mathématiques, " dit Shalm.

Contrairement au système conçu par Shalm et ses collègues, les générateurs de nombres aléatoires basés sur des processus physiques ou des algorithmes mathématiques nécessitent un certain nombre d'hypothèses supplémentaires à respecter. Pour produire des bits aléatoires hautement sécurisés et certifiés en utilisant l'intrication, cependant, le système imaginé par Shalm et ses collègues doit consommer beaucoup d'aléatoire, ce qui nuit considérablement à l'efficacité de leur système.

"Quand j'ai visité CU/NIST Boulder au début de 2017, J'étais ravi d'apprendre que le groupe expérimental dirigé par Krister avait déjà la capacité de démontrer la génération aléatoire indépendante de l'appareil, " Yanbao Zhang, un autre chercheur impliqué dans l'étude, dit Phys.org. "Comme une telle expérience consomme de nombreux bits aléatoires tout en ne générant qu'un petit nombre de bits aléatoires certifiés de haute qualité, il est souhaitable d'obtenir une expansion aléatoire indépendante du périphérique, où plus de bits de sortie certifiés sont générés que de bits d'entrée consommés."

Shalm, Zhang et leurs collègues ont conçu une méthode qui utilise une petite quantité d'aléa de départ pour générer plus de bits aléatoires certifiés quantiques que ceux consommés par le générateur de nombres aléatoires. C'est l'une des principales caractéristiques qui distinguent leur système des autres générateurs de nombres aléatoires.

"C'est un peu comme la façon dont un cristal germe peut être utilisé pour faire croître une structure beaucoup plus grande, " a déclaré Shalm. "Nous sommes capables de sortir 24% de bits aléatoires en plus que nous n'en avons entré dans le système."

En principe, le système conçu par Shalm et ses collègues pourrait être exécuté de manière à permettre aux chercheurs d'étendre à l'infini le caractère aléatoire de la graine d'entrée. Pour obtenir une expansion aléatoire, l'équipe de CU/NIST Boulder et NTT a dû pousser leurs systèmes expérimentaux à leurs limites actuelles, car leurs exigences techniques sont incroyablement exigeantes.

Pour étendre le caractère aléatoire de la graine d'entrée en bits plus aléatoires certifiés de manière indépendante du périphérique, les chercheurs ont dû faire un usage intelligent de ces bouts de graines. Les systèmes y parviennent généralement en exécutant un test spécial sur les particules enchevêtrées, connu sous le nom de « test de Bell sans faille ».

"Au lieu d'exécuter ce test, qui consomme de l'aléatoire, sur tous les photons intriqués que nous produisons, nous « vérifions sur place » certains des photons au hasard pour nous assurer que le système se comporte comme prévu, " Shalm a déclaré. "C'est similaire à la façon dont un inspecteur des aliments pourrait sélectionner seulement un petit mais aléatoire échantillon de tomates pour les tests plutôt que de tester chaque tomate dans un envoi entrant. Notre protocole de contrôle ponctuel fonctionne de manière similaire, mais nous devons prendre grand soin de nous assurer que le système à contrôler sur place n'est pas trompé. »

Dans le contexte de l'analogie « tomate » fournie par Shalm, si les tomates étaient empilées dans des boîtes contenant 2 k tomates chacun, d'autres protocoles de contrôle ponctuel développés dans le passé exigeraient que chaque tomate dans une boîte soit sélectionnée au hasard avec une faible probabilité. D'autre part, le protocole conçu par Shalm, Zhang et leurs collègues n'auraient besoin que d'une seule tomate dans une boîte à sélectionner uniformément au hasard.

"Pour cocher une boîte de tomates, le protocole habituel consomme donc 2 k bits aléatoires biaisés alors que notre protocole ne consomme que k bits uniformément aléatoires, " dit Zhang. " En pratique, les bits uniformément aléatoires plutôt que les bits aléatoires biaisés sont facilement accessibles à partir de sources telles que la balise aléatoire NIST. D'où, notre protocole de contrôle ponctuel est expérimentalement plus convivial."

La récente étude de Shalm, Zhang et leurs collègues pourraient finalement permettre la réalisation expérimentale d'une expansion aléatoire infinie indépendante du dispositif. De plus, cette étude pourrait aider à la compréhension actuelle du caractère aléatoire de la mécanique quantique et de certaines de ses limites fondamentales.

« D'un point de vue plus pratique, notre expérience est un exemple de réseaux proto-quantiques où des particules intriquées sont échangées et exploitées dans des conditions strictes pour accomplir des tâches impossibles par aucun autre système classique (ou quantique local), ", a déclaré Shalm. "Ces réseaux quantiques non locaux sont fascinants à la fois d'un point de vue fondamental et pratique."

À l'avenir, le système développé par Shalm, Zhang et ses collègues pourraient être utilisés pour développer des générateurs de nombres aléatoires compacts et hautement sécurisés. Actuellement, les générateurs indépendants de l'appareil sont trop complexes pour être mis en œuvre sur des appareils compacts ou des téléphones intelligents. Pour surmonter cette limite, les chercheurs tentent actuellement d'intégrer leur générateur de nombres aléatoires indépendant de l'appareil dans des balises aléatoires publiques qui produisent des bits aléatoires à intervalles périodiques.

"Cette utilisation de notre système pourrait servir n'importe quelle application qui nécessite un échantillon aléatoire de diverses ressources, " dit Shalm. " Dans ce contexte, notre générateur de nombres aléatoires pourrait être utilisé pour sélectionner des personnes pour le jury, pour aider à auditer au hasard les systèmes électoraux, ou même pour aider à dresser les circonscriptions du Congrès de manière juste et non partisane pour lutter contre le gerrymandering. En utilisant notre système, nous pourrions également laisser la mécanique quantique dresser nos circonscriptions électorales à la place des politiciens. »

Shalm, Zhang et leurs collègues ont été parmi les premiers à réaliser une expansion aléatoire indépendante du périphérique, un type fort d'expansion aléatoire que les systèmes classiques ne peuvent pas atteindre. À l'avenir, leur travail pourrait inspirer d'autres équipes à créer des protocoles similaires pour les générateurs de nombres aléatoires quantiques réguliers.

« Nous travaillons maintenant à transformer notre générateur de nombres aléatoires en un service à part entière, " a déclaré Shalm. "C'est incroyable pour moi que nous puissions prendre quelque chose qui a ses origines dans certains des premiers débats sur la nature philosophique de la théorie quantique et en faire un service public sécurisé."

L'expérience menée par Shalm, Zhang et leurs collègues ont duré deux semaines. Dans ces deux semaines, les chercheurs ont collecté environ 110 heures de données. Dans leurs prochaines études, ils souhaitent améliorer l'efficacité de leur système, lui permettant de réaliser une expansion aléatoire indépendante du périphérique en quelques heures d'exécution expérimentale.

"En outre, notre analyse de sécurité actuelle fonctionne en présence d'un pirate informatique classique qui détient des informations latérales classiques arbitraires sur le caractère aléatoire de la sortie mais ne partage aucun enchevêtrement avec les dispositifs quantiques utilisés, " dit Zhang. " A l'avenir, nous aimerions améliorer la sécurité des bits aléatoires de sortie contre le pirate informatique quantique plus puissant qui est entièrement lié à nos appareils quantiques. »

© 2021 Réseau Science X