Une sous-tension peut causer des problèmes qu'Intel ne voudrait pas du tout endurer. Heureusement, les derniers signaux d'avertissement de la recherche ont attiré l'attention d'Intel et ils s'attaquent à la situation.

Aller droit au but :Plundervolt. « Les processeurs modernes sont poussés à fonctionner plus rapidement que jamais, ce qui entraîne une augmentation de la consommation de chaleur et d'énergie, " a déclaré une équipe de chercheurs sur leur propre page de site Web Plundervolt, avec le sous-titre "Comment un peu de sous-tension peut causer beaucoup de problèmes."

Plundervolt est le nom d'un type d'attaque qu'ils ont exploré.

De nombreux fabricants de puces permettent d'ajuster la fréquence et la tension en fonction des besoins, ils ont continué, mais plus que cela « ils offrent à l'utilisateur la possibilité de modifier la fréquence et la tension grâce à des interfaces logicielles privilégiées. Avec Plundervolt, nous avons montré que ces interfaces logicielles peuvent être exploitées pour miner la sécurité du système.

Dans la section de conclusion de leur document de recherche, le groupe a déclaré que "notre travail fournit une preuve supplémentaire que la promesse d'exécution enclavée consistant à externaliser les calculs sensibles vers des plates-formes distantes non fiables crée de nouvelles surfaces d'attaque inattendues qui restent pertinentes et doivent être étudiées plus avant".

Ils ont déclaré qu'"Avec Plundervolt, nous avons montré que ces interfaces logicielles peuvent être exploitées pour saper la sécurité du système." Plundervolt cible spécifiquement les extensions Intel Software Guard (SGX).

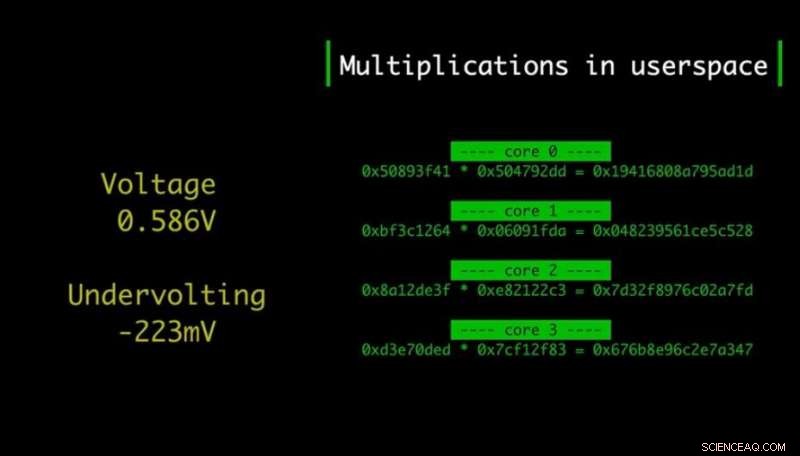

"Nous avons pu corrompre l'intégrité d'Intel SGX sur les processeurs Intel Core en contrôlant la tension lors de l'exécution des calculs d'enclave." (Intel SGX est un ensemble de codes d'instructions liés à la sécurité intégrés aux processeurs Intel.)

Qui est cette équipe ? La réponse n'est pas qu'une entreprise de sécurité mais une équipe de recherche au-delà des frontières :Kit Murdock, David Oswald, Flavio D Garcia (Université de Birmingham); Jo Van Bulck, Frank Piessens (imec-DistriNet, KU Leuven); et Daniel Gruss (Université de technologie de Graz).

Avant ça, Navjivan Pal, dans son projet de dernière année à l'Université de Birmingham sous la direction d'Oswald, avait examiné la possibilité d'utiliser la sous-tension pour les calculs de défaut (non SGX).

Catalin Cimpanu dans ZDNet rapporté ce qu'Oswald à l'Université de Birmingham avait dit ZDNet . "La sous-tension induit des inversions de bits dans les instructions du processeur lui-même, comme les multiplications ou les tours AES (AES-NI)."

Non, même la technologie de cryptage/authentification de la mémoire d'Intel SGX ne peut pas protéger contre Plundervolt, dirent les enquêteurs.

En plus de l'extraction de clés cryptographiques, Plundervolt, ils ont trouvé, peut provoquer "un mauvais comportement de sécurité de la mémoire dans certains scénarios". Des accès hors limites peuvent survenir lorsqu'un attaquant fait échouer les multiplications émises par le compilateur pour les indices d'éléments de tableau ou l'arithmétique de pointeur, ils ont dit. "Plundervolt peut briser les garanties d'intégrité du processeur, même pour du code écrit en toute sécurité."

Le site Plundervolt comportait une liste de questions et réponses, et l'une des questions était, « Devrais-je maintenant jeter mon processeur ou arrêter complètement d'utiliser SGX ? » Leur réponse était, "Non, définitivement pas. Si vous n'utilisez pas SGX, aucune action n'est requise. Si vous utilisez SGX, il suffit d'appliquer la mise à jour du microcode fournie par Intel pour atténuer Plundervolt."

Plundervolt a été signalé pour la première fois le 7 juin. L'équipe a constaté que « Intel a réagi rapidement après avoir lancé le processus de divulgation responsable ». Depuis, Intel a discuté du problème avec eux et les a tenus informés de leur calendrier.

Le CVE est CVE-2019-11157.

Intel a publié son avis de sécurité, d'abord le 10 décembre et ensuite, au moment d'écrire ces lignes, avec une mise à jour le 11 décembre " Avis de modification des paramètres de tension des processeurs Intel, "INTEL-SA-00289.

Concernant le 10 décembre, ailleurs sur Intel, Jerry Bryant, directeur de la communication de sécurité dans le groupe Intel Platform Assurance and Security, avait ceci à dire dans un blog "Technology at Intel" du 10 décembre :

"Lorsque SGX est activé sur un système, un utilisateur privilégié peut être en mesure de lancer une attaque via le contrôle des paramètres de tension du processeur avec le potentiel d'avoir un impact sur la confidentialité et l'intégrité des actifs logiciels. Intel a travaillé avec des fournisseurs de systèmes pour développer une mise à jour du microcode qui atténue le problème en verrouillant la tension sur les paramètres par défaut."

Dommage jusqu'ici ? Bryant a déclaré que "Nous ne sommes au courant d'aucun de ces problèmes utilisés dans la nature."

Paul Lilly dans Matériel chaud :"Heureusement, cela ne peut pas être exploité à distance, ce qui signifie qu'un attaquant ne pourrait pas attirer un utilisateur vers un site Web compromis, puis mener l'attaque. Plundervolt s'exécute à partir d'une application sur un PC infecté avec des privilèges root ou administrateur, et ne fonctionne même pas dans les environnements virtualisés. Donc, même s'il s'agit d'une faille de sécurité de haut niveau, les chances que cela ait un impact sur un utilisateur sont assez faibles."

Bryant a réitéré le conseil selon lequel "nous recommandons d'installer les mises à jour de sécurité dès que possible". Il a dit "Le fabricant de votre ordinateur est la meilleure source pour obtenir la plupart des mises à jour." Il a proposé un lien vers la liste des sites d'assistance des fabricants d'ordinateurs.

Vous pouvez lire les détails de leur travail dans leur article, "Plundervolt :attaques par injection de pannes logicielles contre Intel SGX."

"Nous présentons Plundervolt, " ont déclaré les auteurs et ils l'ont décrit comme une attaque par faute logicielle sur les processeurs Intel Core x86.

Voici ce qu'Intel a déclaré comme recommandations dans son avis de sécurité :Intel recommande aux utilisateurs des processeurs qu'ils ont répertoriés sur leur page d'avis de mettre à jour la dernière version du BIOS fournie par le fabricant du système qui résout ces problèmes. Aussi, "Une récupération de clé SGX TCB est prévue plus tard au premier trimestre 2020, ce document sera mis à jour avec des détails techniques en temps voulu."

© 2019 Réseau Science X