Crédit :Securelist

Que savez-vous des attaques de la chaîne d'approvisionnement ? En janvier, un article dans OSC dit que c'est quand un maillon faible de la sécurité de votre entreprise pourrait se trouver avec les partenaires et les fournisseurs. C'est quand quelqu'un infiltre votre système par l'intermédiaire d'un partenaire ou d'un fournisseur extérieur ayant accès à vos systèmes et données.

Au cours des dernières années, a déclaré Maria Korolov dans OSC , plus de fournisseurs et de prestataires de services touchaient des données sensibles que jamais auparavant.

Malheureusement, l'attaque de la chaîne d'approvisionnement ces derniers temps est bien plus qu'une définition de parc et d'économies ; c'est un créateur de gros titres en tête, car un groupe de piratage s'ingère dans les mises à jour logicielles par le biais de logiciels malveillants. Filaire vendredi, il s'agissait d'une vague de détournement de la chaîne d'approvisionnement.

Dans ce cas, Le site de Microsoft a porté une définition qui frappe à la maison avec la frénésie actuelle.

« Les attaques de la chaîne d'approvisionnement sont un type de menace émergent qui cible les développeurs et les fournisseurs de logiciels. L'objectif est d'accéder aux codes sources, construire des processus, ou mettre à jour des mécanismes en infectant des applications légitimes pour distribuer des logiciels malveillants. Les attaquants recherchent des protocoles réseau non sécurisés, infrastructures de serveurs non protégées, et les pratiques de codage dangereuses. Ils s'introduisent, changer les codes sources, et masquer les logiciels malveillants dans les processus de création et de mise à jour."

Les applications et mises à jour sont signées et certifiées ; les fournisseurs ignorent probablement que leurs applications ou mises à jour sont infectées par un code malveillant lors de leur publication. Le code malveillant s'exécute avec la même confiance et les mêmes autorisations que l'application.

Paul Lilly dans Joueur PC a décrit l'énervement de tout cela - un groupe de piratage "déblaie activement avec des téléchargements de confiance, et personne ne semble pouvoir découvrir l'identité exacte du groupe. » Notez le mot digne de confiance :aucun téléchargement n'est sûr.

Alors que l'identité reste à découvrir, on lui donne des noms, y compris ShadowHammer et Wicked Panda.

Il y avait des indications que (1) le groupe est déterminé à espionner, et (2) son ciblage suggère qu'il ne s'agit pas d'une opération cybercriminelle axée sur le profit. « Pourtant, selon toutes les apparences, le groupe jette son vaste réseau pour espionner seulement une infime fraction des ordinateurs qu'il compromet."

L'aspect inconfortable de tout cela pourrait être des plans d'action, comme éviter les mises à jour logicielles tout en ignorant les mises à jour semblerait également être risqué.

Quant à Kaspersky Lab, ils avaient ceci à dire :les fournisseurs de logiciels devraient introduire « une autre ligne dans leur convoyeur de création de logiciels qui vérifie en outre leur logiciel pour les injections potentielles de logiciels malveillants, même après la signature numérique du code ».

Fahmida Rashid dans Spectre IEEE a déclaré que l'opération était particulièrement insidieuse en ce qu'elle avait saboté les outils de développement, "une approche qui pourrait propager les logiciels malveillants beaucoup plus rapidement et plus discrètement que les méthodes conventionnelles."

En effet, Andy Greenberg dans Filaire soulevé les implications. En pénétrant le réseau d'un développeur et en cachant du code malveillant dans des applications et des mises à jour logicielles fiables, les pirates de l'air peuvent introduire des logiciels malveillants sur « des centaines de milliers ou des millions d'ordinateurs en une seule opération, sans le moindre signe d'acte criminel."

Alors que les sites d'actualités technologiques fournissaient des détails sur l'attaque de la chaîne d'approvisionnement, Kaspersky Lab était une source d'information souvent citée, pour une bonne raison. Kaspersky envisage cela depuis un certain temps. Ce sont eux qui lui ont donné le nom, ShadowHammer.

« Fin janvier 2019, Les chercheurs de Kaspersky Lab ont découvert ce qui semblait être une nouvelle attaque contre un grand fabricant en Asie... Certains des fichiers exécutables, qui ont été téléchargés à partir du domaine officiel d'un grand fabricant réputé et de confiance, contenait des fonctionnalités malveillantes apparentes. Une analyse minutieuse a confirmé que le binaire avait été falsifié par des attaquants malveillants... Nous avons rapidement réalisé que nous avions affaire à un cas de signature numérique compromise. "

L'article de Kaspersky traitait des signatures numériques.

« De nombreux logiciels de sécurité informatique déployés aujourd'hui reposent sur le contrôle de l'intégrité des exécutables de confiance. La vérification de la signature numérique est l'une de ces méthodes. Dans cette attaque, les attaquants ont réussi à faire signer leur code avec un certificat d'un grand fournisseur. Comment était-ce possible ? Nous n'avons pas de réponses définitives."

Ils ont remarqué que tous les binaires ASUS backdoors étaient signés avec deux certificats différents. "Les deux mêmes certificats ont été utilisés dans le passé pour signer au moins 3000 fichiers ASUS légitimes (c'est-à-dire ASUS GPU Tweak, ASUS PC Link et autres), ce qui rend très difficile la révocation de ces certificats."

Aussi important, il semble qu'Asus n'ait pas perdu de temps pour faire face à l'attaque.

"Nous apprécions une réponse rapide de nos collègues ASUS quelques jours seulement avant l'une des plus grandes vacances en Asie (Nouvel An lunaire). Cela nous a aidé à confirmer que l'attaque était dans une phase désactivée et qu'il n'y avait pas de risque immédiat de nouvelles infections et a donné plus de temps pour collecter d'autres artefacts. tous les binaires ASUS compromis devaient être correctement signalés comme contenant des logiciels malveillants et supprimés des ordinateurs des utilisateurs de Kaspersky Lab."

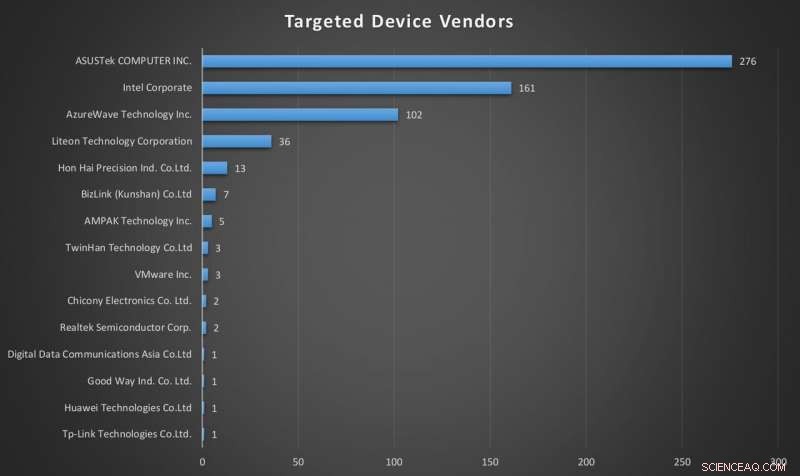

Le problème des logiciels malveillants est vu ailleurs. "Dans notre recherche de logiciels malveillants similaires, nous sommes tombés sur d'autres binaires signés numériquement de trois autres fournisseurs en Asie. Filaire a déclaré qu'un "groupe unique de pirates informatiques semble responsable des piratages de la chaîne d'approvisionnement de CCleaner, Asus, et plus, planter des portes dérobées sur des millions de machines."

© 2019 Réseau Science X