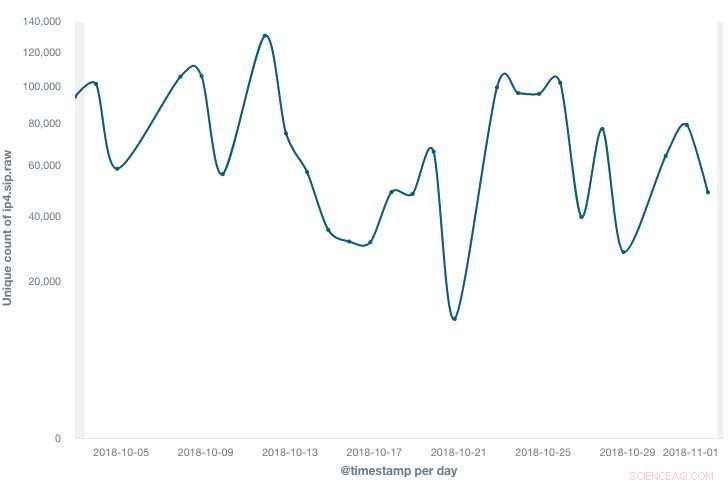

Crédit :360Netlab Scanmon

Voici un titre de novembre qui a rendu beaucoup de lecteurs nerveux :un journaliste a donné les raisons pour lesquelles vous devriez changer votre mot de passe Internet maintenant. Kari Paul dans MarketWatch était l'un des nombreux sites faisant état d'une armée de botnets, utiliser des logiciels malveillants pour infecter les ordinateurs et les transformer en robots.

Le botnet transforme les routeurs domestiques en spammeurs de courrier électronique. (Censé être utilisé pour envoyer des e-mails de spam, et contrairement aux autres botnets, celui-ci "ne semble pas être utilisé pour effectuer des attaques DDoS, " a déclaré Greg Synek dans TechSpot .)

MarketWatch noms répertoriés d'entreprises dont les routeurs sont potentiellement à risque ; les entreprises mentionnées n'y ont pas répondu pour commenter au moment de la rédaction de cet article.

"Jusque là, entre 100, 000 et 300, 000 appareils sont infectés et ce nombre pourrait augmenter, les chercheurs disent, " selon Paul. Sécurité nue l'auteur John Dunn a déclaré que le botnet a infecté au moins 100, 000 routeurs aux USA, Inde et Chine depuis septembre.

Pourquoi, qu'est-ce qui ne va pas ? Sans même que vous vous en rendiez compte, votre réseau domestique pourrait être utilisé pour envoyer du spam nuisible, car les appareils ciblés ont été exploités pour envoyer des quantités massives de spams.

Les points de départ de la découverte mènent à un laboratoire de sécurité réseau; les 360Netlab site a présenté l'histoire, rédigé par l'ingénieur en sécurité réseau Hui Wang et RootKiter.

Les deux chercheurs ont déclaré que la quantité d'infection était très importante; le nombre d'adresses IP d'analyse actives dans chaque événement d'analyse était d'environ 100, 000 ; le réseau proxy a été implémenté par l'attaquant ; le proxy communique avec des serveurs de messagerie bien connus tels que Hotmail.

« Depuis septembre 2018, 360Netlab Scanmon a détecté plusieurs pics d'analyse sur le port TCP 5431, chaque fois que le système a enregistré plus de 100 000 sources d'analyse, un nombre assez important par rapport à la plupart des autres botnets que nous avons couverts auparavant."

En octobre, ils ont obtenu les bons réglages et personnalisations de leur pot de miel et "ont réussi à piéger le botnet pour nous envoyer l'échantillon".

Comment ça marche ? Paul :« L'attaque exploite une vulnérabilité de sécurité initialement découverte en 2013 sur la fonctionnalité Universal Plug and Play (UPnP), qui permet à un appareil sur le même réseau de se découvrir de manière plus transparente."

Le botnet couvre les appareils, y compris les modèles d'un certain nombre d'entreprises, pas un seul.

Alors, qu'avaient à dire les observateurs chargés de la surveillance de la sécurité ? De façon intéressante, Sécurité nue a déclaré que l'évasion du routeur est effectuée à l'aide d'une "ancienne faille de sécurité". Dunn a écrit, "L'UPnP, bien sûr, est Universal Plug and Play, un protocole réseau de longue date et largement abusé, conçu pour permettre aux appareils de communiquer facilement entre eux sans avoir besoin d'une configuration compliquée." Dan Goodin dans Ars Technica exprimait des pensées similaires à propos de l'UPnP, lequel, "comme les chercheurs l'ont prévenu depuis des années, ouvre souvent de sérieux trous à l'intérieur des réseaux qui l'utilisent."

Dans l'image plus grande, les botnets sont des opportunités de cible alléchantes pour les pirates informatiques mal intentionnés. Dunn a noté que « les compromissions de routeurs sont un thème récurrent sur Naked Security depuis des années et continuent d'arriver.

"Sous un sous-titre "Botnet hell, " Dunn a écrit que " les botnets sont un moyen de voler les ressources informatiques de quelqu'un d'autre et de répartir le trafic sur de nombreux réseaux de FAI d'une manière qui rend son activité plus difficile à arrêter que s'il sortait d'un petit groupe de serveurs ".

Bon dans, pendant ce temps, a déclaré qu'il n'était pas clair comment les routeurs infectés par BCMUPnP_Hunter peuvent être désinfectés. Néanmoins, il ajouta, "D'habitude, il suffit de redémarrer un routeur compromis."

© 2018 Réseau Science X